eSentire发现针对LinkedIn用户分发more_eggs的钓鱼活动;Claroty披露罗克韦尔自动化的产品中有多个漏洞

发布时间 2021-04-071.eSentire发现针对LinkedIn用户分发more_eggs的钓鱼活动

安全公司eSentire发现针对LinkedIn上失业用户的新一轮鱼叉式网络钓鱼活动,利用了恶意的ZIP文件来分发复杂的无文件后门more_eggs。该恶意软件会劫持合法的Windows进程来隐藏其配置文件,并可检索其他恶意payload或是窃取数据。此外,该活动可以针对不同的目标来不断调整其攻击,利用特制的诱饵来诱使用户下载恶意软件。目前尚不清楚该黑客组织的身份,但据推测,可能与FIN6、Cobalt Group或Evilnum有关。

原文链接:

https://www.esentire.com/security-advisories/hackers-spearphish-professionals-on-linkedin-with-fake-job-offers-infecting-them-with-malware-warns-esentire

2.Onapsis与SAP联合发布针对SAP应用的攻击活动的警报

4月6日,云安全公司Onapsis和SAP警告了针对SAP应用的持续攻击,并与CISA和德国网络安全机构BSI合作,提醒SAP客户安装补丁程序并调查其环境中是否存在不安全的应用。Onapsis称,在2020年6月至2021年3月之间,发生了来自20个国家或地区的1500次攻击尝试,其中300次攻击成功。该报告还详细描述了这些恶意活动使用的漏洞和攻击方法,旨在帮助用户识别和防范潜在的攻击活动。

原文链接:

https://onapsis.com/active-cyberattacks-mission-critical-sap-applications

3.SensorFu披露Apple Mail中监听邮件的零点击漏洞

SensorFu披露Apple的macOS Mail中存在可用来监听邮件的零点击漏洞。该漏洞被追踪为CVE-2020-9922,CVSS评分为6.5,可用来在Mail的沙箱环境中添加或修改任意文件。攻击者只需向目标发送一封带有两个.ZIP文件的邮件即可触发该漏洞,第一个.ZIP包含名为Mail的符号链接,指向受害者的$HOME/Library/Mail和1.txt,第二个.ZIP包含要对$HOME/Library/Mail所做的更改,来提供对库或邮件的任意文件写入权限。

原文链接:

https://threatpost.com/apple-mail-zero-click-security-vulnerability/165238/

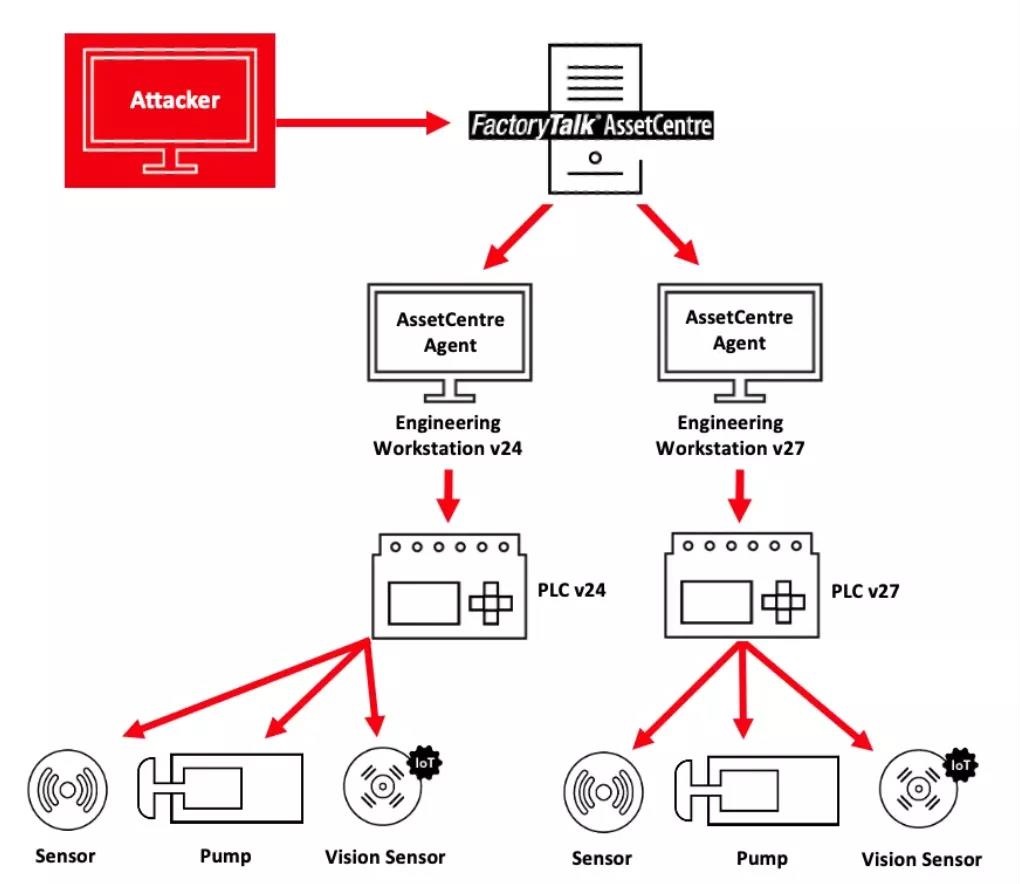

4.Claroty披露罗克韦尔自动化的产品中存在多个漏洞

安全公司Claroty披露了罗克韦尔自动化的FactoryTalk AssetCentre产品中存在的9个漏洞,它们的CVSS 3评分均为10。该产品主要用于整个工厂与自动化相关的资产信息的保护、管理、版本控制、跟踪和报告。这些漏洞分别为不可信数据的反序列化(CVE-2021-27462、CVE-2021-27466、CVE-2021-27460和CVE-20201-27470)、操作系统命令注入(CVE-2021-27476)、SQL注入(CVE-2021-27472、CVE-2021-27468和CVE-2021-27464)以及信息泄露(CVE-2021-27474)。

原文链接:

https://securityaffairs.co/wordpress/116391/ics-scada/rockwell-factorytalk-assetcentre-flaws.html

5.新加坡工会e2i遭到钓鱼攻击,泄露数万公民的信息

新加坡全国工会代表大会就业与就业研究所(e2i)在本周一(4月5日)发布声明称,攻击者可能已经访问其用户的个人信息。此次泄露的信息包括用户的姓名、教育资格和NRIC、联系方式和就业细节等。事件发生在3月12日,其第三方供应商——联络中心服务公司i-vic International员工的邮箱遭到钓鱼攻击,该邮箱的云端包含了约3万个参加了e2i活动的用户信息,但是该机构拒绝透露总共有多少人曾使用过e2i的服务。

原文链接:

https://www.straitstimes.com/tech/tech-news/personal-data-of-30000-people-who-use-ntucs-e2i-services-may-have-been-breached

6.Unit42发布2020年网络钓鱼攻击趋势的回顾报告

Unit42发布了2020年网络钓鱼攻击趋势的回顾报告。报告显示,从2019到2020年,恶意PDF文件急剧增加了1160%,从411800个恶意文件增加到5224056个。为了诱使用户钓鱼PDF文件中的嵌入的链接,攻击者在2020年主要使用了5种不同的媒介,分为伪造的验证码(占比38.67%)、优惠券(2.16%)、带有播放按钮的静态图像(1.44%)、文件共享(0.84%)和电子商务(0.36%)。其中,大多数攻击使用了一种通用技术:流量重定向。

原文链接:

https://unit42.paloaltonetworks.com/phishing-trends-with-pdf-files/

京公网安备11010802024551号

京公网安备11010802024551号