欧盟称其多个机构在上周遭到攻击,事件仍在调查中;黑客在暗网出售数千家商店的价值3800万美元的礼品卡

发布时间 2021-04-081.欧盟称其多个机构在上周遭到攻击,事件仍在调查中

欧盟委员会发言人称,包括委员会在内的多个欧盟组织在上周遭到了网络攻击。现在对该事件的取证分析仍处于初期阶段,尚未检测到存在信息泄露问题。彭博社表示,此次事件比欧盟以往遭到的攻击更为严重,欧盟某官员还透露,其工作人员近期收到了有关针对欧盟的钓鱼攻击预警。目前,欧盟仍未公开有关此次事件的性质或其背后的攻击者身份的信息。

原文链接:

https://www.bloomberg.com/news/articles/2021-04-06/european-institutions-were-targeted-in-a-cyber-attack-last-week

2.Cisco安全更新,修复SD-WAN vManage中的RCE漏洞

Cisco发布安全更新,修复SD-WAN vManage软件的远程管理组件中的远程代码执行(RCE)漏洞。该漏洞被追踪为CVE-2021-1479,严重性得分为9.8 ,成功的利用成功利用该漏洞可以root权限在底层操作系统上执行任意代码。此次更新还修复了该产品的用户管理功能和系统文件传输功能中的2个提权漏洞(CVE-2021-1137和CVE-2021-1480)。此外,Cisco还披露了小企业路由器中的RCE漏洞(CVE-2021-1459),但因为这些设备已至EOL,因此并未发布相关补丁。

原文链接:

https://www.bleepingcomputer.com/news/security/cisco-fixes-bug-allowing-remote-code-execution-with-root-privileges/

3.黑客在暗网出售数千家商店的价值3800万美元的礼品卡

俄罗斯黑客在暗网上出售来自3010家公司近900000张礼品卡,总价值估计为3800万美元,涉及Airbnb、亚马逊、万豪酒店、耐克,Subway和沃尔玛等商店。最终,卖家以20000美元的价格卖出了这些礼品卡,Gemini Advisory表示,礼品卡的售价通常为其价值的10%,但此次的售价只有约为0.05%。在出售礼品卡的第二天,该黑客又以15000美元的价格出售了330000张信用卡的数据,包括帐单地址、卡号、有效期和发卡行名称等信息。

原文链接:

https://www.bleepingcomputer.com/news/security/hacker-sells-38m-worth-of-gift-cards-from-thousands-of-shops/

4.爱尔兰国立学院和都柏林理工大学称其IT系统遭到勒索攻击

爱尔兰国立学院(NCI)和都柏林科技大学宣布,其IT系统遭到勒索攻击。NCI在4月3日遭到攻击,其IT系统被迫关闭,导致Moodle、图书馆服务和学生的MyDetails等服务中断,4月6日至8日的所有课程、评估和入职培训都已推迟。都柏林工业大学(TU Dublin)在周四早上遭到勒索软件攻击,学校IT系统和数据备份受到影响,该校表示目前仍处于调查的初期阶段,还要求学生在下周一(4月12日)之前不要使用任何校园IT系统。

原文链接:

https://www.bleepingcomputer.com/news/security/ransomware-hits-tu-dublin-and-national-college-of-ireland/

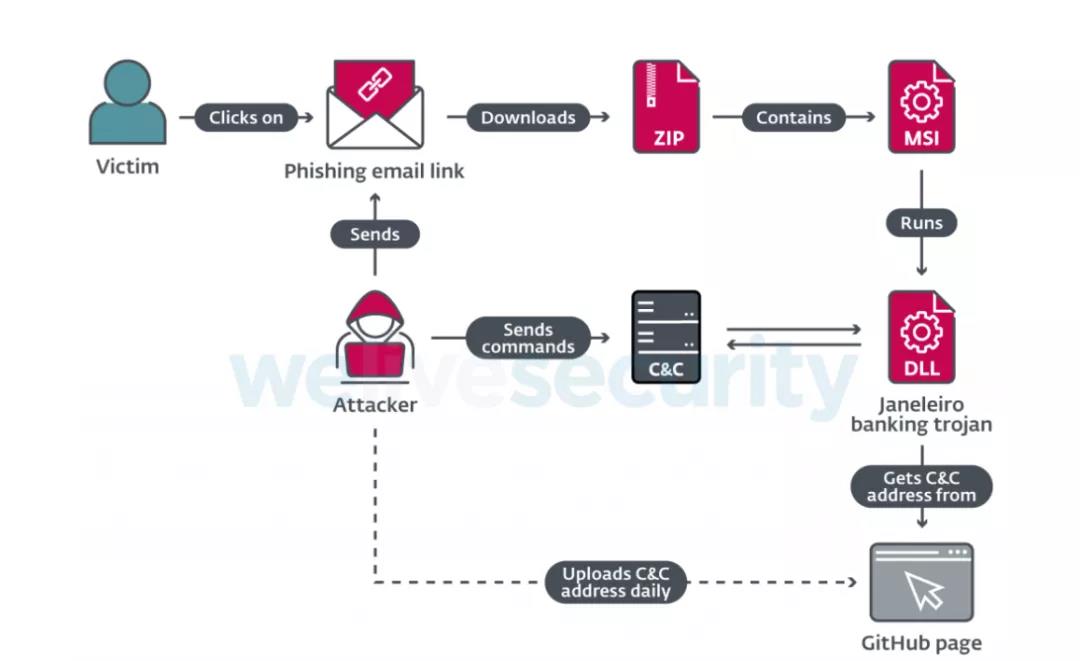

5.ESET披露针对拉丁美洲地区用户的新银行木马Janeleiro

ESET的研究人员披露了针对拉丁美洲地区用户的新型银行木马Janeleiro。该木马至少从2019年以来就开始针对巴西的企业,涉及工程、医疗保健、零售、制造业、金融、运输和政府等各个领域。Janeleiro通过伪造大型银行网站(Santander和Banco do Brasil等)的弹窗来诱惑目标,这些弹窗包含虚假的表格来诱使目标输入银行凭证和个人信息。此外,Janeleiro是由Visual Basic .NET编写的,这与该地区的黑客所喜欢的Delphi有很大的出入。

原文链接:

https://thehackernews.com/2021/04/experts-uncover-new-banking-trojan.html

6.Intel 471团队称顶级黑客团伙偏爱EtterSilent生成器

Intel 471研究团队称顶级黑客团伙偏爱EtterSilent恶意文档生成器。黑客从2020年开始在暗网发布有关EtterSilent的广告,称其可绕过Windows Defender、Windows AMSI反恶意软件扫描界面和流行的电子邮件服务(包括Gmail)等。该工具可提供两类型的恶意文档(maldocs),其一是利用Microsoft Office中的已知漏洞CVE-2017-8570、CVE-2017-11882和CVE-2018-0802等,另一种是使用恶意宏。

原文链接:

https://intel471.com/blog/ettersilent-maldoc-builder-macro-trickbot-qbot/

京公网安备11010802024551号

京公网安备11010802024551号