Forescout披露影响上亿台设备的DNS漏洞NAME:WRECK;微软发布4月补丁,修复5个0day在内的108个漏洞

发布时间 2021-04-141.Forescout披露影响上亿台设备的DNS漏洞NAME:WRECK

安全公司Forescout和以色列安全团队JSOF联合披露了TCP/IP堆栈中DNS协议中的9个安全漏洞,统称为NAME:WRECK,影响了1亿个在Internet上运行的设备。攻击者可以利用这些漏洞使设备脱机或者完全控制设备。这些漏洞中最严重的为IPnet中的RCE漏洞(CVE-2016-20009),严重性得分为9.8。其次为RCE(CVE-2020-7461、CVE-2020-15795和CVE-2020-27009)和DoS(CVE-2020-27736和CVE-2020-27737)等漏洞。

原文链接:

https://www.bleepingcomputer.com/news/security/name-wreck-dns-vulnerabilities-affect-over-100-million-devices/

2.研究人员公开Chrome和Edge等应用的RCE 0day的PoC

研究人员在Rajvardhan Agarwal在Twitter发布了Chrome和Edge等应用中的RCE 0day的PoC。该漏洞是基于Chromium的浏览器的V8 JavaScript引擎中远程执行代码漏洞,影响了Chrome、Edge、Opera和Brave等浏览器。此外,Agarwal表示该0day需要与另一个可以在Chromium的沙箱逃逸的漏洞一起使用才能发挥作用。目前,该漏洞已在V8 JavaScript引擎的最新版本中被修复。

原文链接:

https://thehackernews.com/2021/04/rce-exploit-released-for-unpatched.html

3.Microsoft发布4月补丁,修复5个0day在内的108个漏洞

Microsoft发布了4月份的周二补丁,总计修复了包含5个0day在内的108个漏洞。此次修复的0day包括RPC端点映射器的提权漏洞(CVE-2021-27091)、NTFS拒绝服务漏洞(CVE-2021-28312)、Windows安装程序中的信息泄露漏洞(CVE-2021-28437)、Azure ms-rest-nodeauth库的提权漏洞(CVE-2021-28458)以及Win32k中的提权漏洞(CVE-2021-28310)。其中,CVE-2021-28310漏洞是Kaspersky在野发现的,已被APT组织BITTER利用。

原文链接:

https://www.bleepingcomputer.com/news/microsoft/microsoft-april-2021-patch-tuesday-fixes-108-flaws-5-zero-days/

4.黑客出售2100万个停车应用ParkMobile的用户的信息

Gemini Advisory发现黑客在暗网出售2100万个移动停车应用程序ParkMobile的用户的信息,售价为125000美元。此次泄露的信息包括客户电子邮件地址、生日、电话号码、车牌号、哈希密码和邮寄地址等。ParkMobile公司称,其3月26日就发布了有关数据泄露的通知,并在安全公司的协助下对此事展开了调查。但研究人员表示其官网并没有该安全通知,也没有强制其用户修改密码。

原文链接:

https://krebsonsecurity.com/2021/04/parkmobile-breach-exposes-license-plate-data-mobile-numbers-of-21m-users/

5.McAfee发现BRATA伪装成安全扫描程序在Google Play中分发

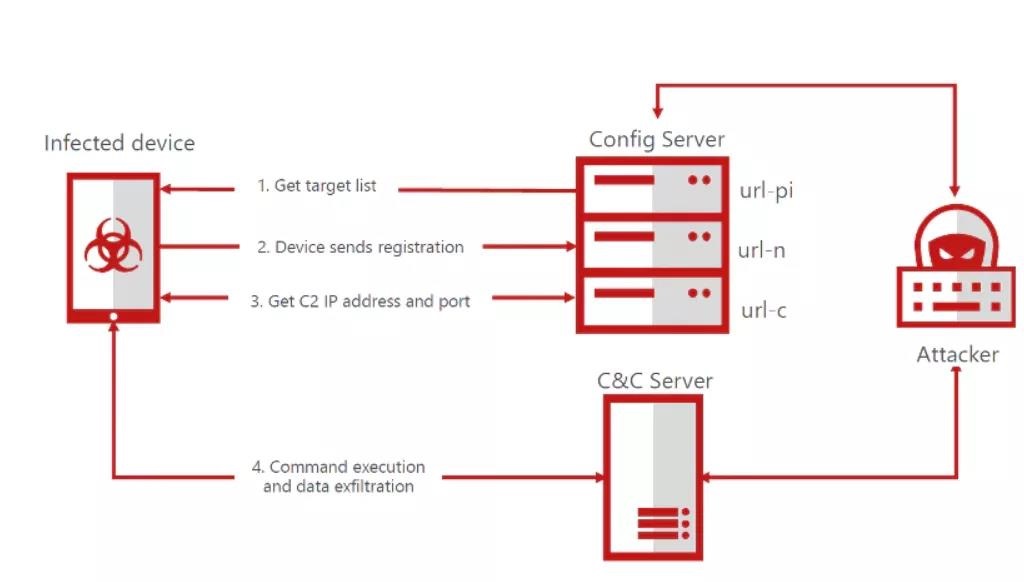

McAfee发现了BRATA的多个新变种,伪装成安全扫描程序在Google Play中分发。BRATA最初于2018年底在野外出现,以巴西的用户为目标,具有控制设备、利用钓鱼网页窃取银行凭据、获取屏幕锁定凭证(PIN、密码或图案)等功能。这些新的变种主要在Google Play上进行分发,要求用户更新Chrome、WhatsApp或PDF阅读器,并通过辅助功能来完全控制设备,针对巴西、西班牙和美国等地区的金融组织的用户。

原文链接:

https://www.mcafee.com/blogs/other-blogs/mcafee-labs/brata-keeps-sneaking-into-google-play-now-targeting-usa-and-spain/

6.Unit 42发布2020年Q4安全趋势的分析报告

Unit 42发布了2020年Q4安全趋势的分析报告。报告发现,2020年11月至2021年1月的大多数攻击都被归为严重攻击,占比为75%,而在秋季为50.4%。攻击者更多的使用2017年至2020年在野外利用的漏洞。在攻击类型方面,单独的代码执行占总攻击的46.6%,代码执行和特权提升结合的攻击占17.3%,SQL注入占9.9%。严重性最高的漏洞为命令注入漏洞(CVE-2020-28188)、目录遍历漏洞(CVE-2020-17519)和本地文件包含漏洞(CVE-2020-29227)等。

原文链接:

https://unit42.paloaltonetworks.com/network-attack-trends-winter-2020/

京公网安备11010802024551号

京公网安备11010802024551号