Comparitech称某开放的数据库泄露美国3500万公民信息;Zoom为和解美国用户的集体诉讼愿意支付8600万美元

发布时间 2021-08-04

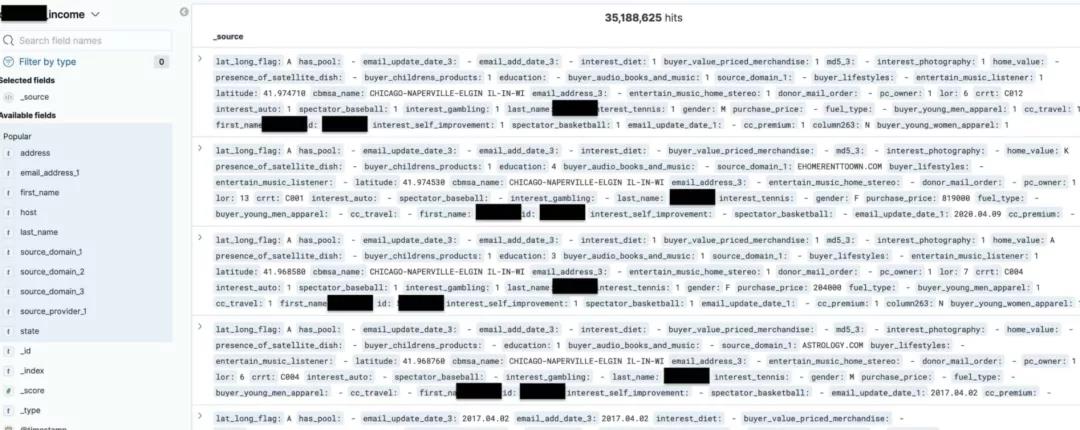

Comparitech发现一个未受保护的Elasticsearch数据库泄露了芝加哥、圣地亚哥和洛杉矶约3500万居民的详细信息。研究人员怀疑该数据库可能是某营销公司数据抓取的结果,存储在了配置错误的服务器上。其于2021年6月26日被发现,在7月27日仍然可以访问,目前无法确定该数据库的所有者,亚马逊网络服务(AWS)不得不进行干预并将其强行关闭。此次泄露的信息包括性别、姓名、种族、出生日期、婚姻状况、邮件地址、联系信息、资产、购物习惯、媒体偏好、宠物、爱好和兴趣以及收入和净资产等。

原文链接:

https://www.hackread.com/household-data-database-us-residents-exposed/

2.神秘的空npm包“-”下载量超过70万次,或因拼写错误所致

研究人员发现,自2020年以来,一个名为“-”的神秘空npm包在注册表中的下载量已高达近720000次。该软件包只有一个版本0.0.1,包含三个文件:index.js、package.json和README.md。此外,该包还是超过50个npm包的依赖,并且作者没有明确的解释。研究人员称,这可能是拼写错误所致,例如安装npm包somepackage时要指定一些flag,错误拼写的指令npm i - someFlag somepackage中,“-”与“someFlag”之间的空格就可能导致npm下载“-”包。

原文链接:

https://www.bleepingcomputer.com/news/software/empty-npm-package-has-over-700-000-downloads-heres-why/

3.Zoom为和解美国用户的集体诉讼愿意支付8600万美元

视频会议公司Zoom已同意支付8600万美元,来和解美国用户的集体诉讼。该诉讼于2020年3月在加利福尼亚北区的美国地方法院提出,其指控Zoom通过与Facebook、谷歌和LinkedIn共享个人数据侵犯了数百万用户的隐私,还指责Zoom谎称自己提供端到端加密,并未能阻止黑客发起“Zoombomb”会话。如果此次提议的和解获得批准,Zoom将支付参与诉讼的订阅者15%的订阅退款或25美元(以数额较大者为准),而其他用户可获得15美元。

原文链接:

https://www.bbc.com/news/business-58050391

4.Sygnia称新APT团伙Praying Mantis瞄准美国知名公司

以色列网络安全公司Sygnia发现新APT团伙Praying Mantis(又称TG2021)瞄准美国知名公司。研究人员指出,TG1021使用了特制的恶意软件框架,主要针对Microsoft IIS 服务器。此外,该团伙还是利用了ASP.NET中的多个漏洞,包括RCE漏洞CVE-2021-27852、VIEWSTATE反序列化漏洞、Altserialization反序列化漏洞以及Telerik-UI中的漏洞CVE-2019-18935和CVE-2017-11317。

原文链接:

https://thehackernews.com/2021/08/new-apt-hacking-group-targets-microsoft.html

5.Cisco修复Firepower FDM On-Box中的代码执行漏洞

Cisco修复了Firepower设备管理器(FDM)On-Box软件中的任意代码执行漏洞。FDM On-Box允许管理员在没有FMC等集中管理器的情况下管理防火墙,并提供诊断功能。该漏洞追踪为CVE-2021-1518,是由于对特定REST API命令的用户输入没有进行充分的清理所致。攻击者可以通过向目标设备的API子系统发送特制的HTTP请求来利用此漏洞,成功的利用后可以在系统上执行任意代码,但前提是攻击者需要获得低权限用户凭据。

原文链接:

https://securityaffairs.co/wordpress/120761/security/cisco-firepower-device-manager.html

6.Cybereason发布有关DeadRinger攻击活动的分析报告

Cybereason发布了有关DeadRinger攻击活动的分析报告。报告披露了3起主要针对电信公司的间谍活动,统称为DeadRinger。研究人员分析,这3起攻击活动分别来自Soft Cell APT、Naikon APT和Emissary Panda(APT27)。Cybereason表示,这些攻击活动针对电信公司的目的都是收集敏感信息和破坏商业资产(如CDR数据以及域控制器等网络组件)。此外,这些攻击活动都有所重叠,但仍无法明确他们是独立工作还是都在同一中央小组的指导下工作。

原文链接:

https://www.cybereason.com/blog/deadringer-exposing-chinese-threat-actors-targeting-major-telcos

京公网安备11010802024551号

京公网安备11010802024551号