Adobe安全更新,修复Magento和Connect中多个漏洞;LockBit称已窃取埃森哲6TB的数据并勒索5000万美元

发布时间 2021-08-121.Adobe安全更新,修复Magento和Connect中多个漏洞

Adobe发布了周二安全更新,修复其电子商务平台Magento和Connect中的29个漏洞。其中Magento中修复了26个漏洞,较为严重的是由于输入验证不当导致的任意代码执行漏洞(CVE-2021-36021、CVE-2021-36024和CVE-2021-36025等)和命令注入导致的任意代码执行漏洞(CVE-2021-36022和CVE-2021-36023)等漏洞。Adobe Connect中修复了3个漏洞,包括安全功能绕过漏洞(CVE-2021-36061)和反射型XSS漏洞(CVE-2021-36062和CVE-2021-36063)。

原文链接:

https://www.bleepingcomputer.com/news/security/adobe-fixes-critical-preauth-vulnerabilities-in-magento/

2.Cisco披露Mozilla Firefox中代码执行漏洞的细节

Cisco Talos披露了Mozilla Firefox中代码执行漏洞的细节。该漏洞追踪为CVE-2021-29985,存在于Firefox的nsBufferedStream组件中(Stream缓冲功能的一部分)。攻击者可以诱使用户访问特制的恶意网页来触发该漏洞,来导致紊乱情况(race condition),从而导致释放后使用和远程代码执行。研究人员称Firefox版本89.0.3 x64存在该漏洞,建议立即更新。

原文链接:

https://blog.talosintelligence.com/2021/08/vuln-spotlight-firefox-code.html

3.LockBit称已窃取埃森哲6TB的数据并勒索5000万美元

勒索团伙LockBit 2.0声称已窃取埃森哲公司超过6TB的数据,并勒索5000万美元。埃森哲是全球知名的IT咨询公司,市值443亿美元,服务于汽车、银行、政府、技术、能源、电信等众多行业。该团伙称已通过公司的“内部人员”访问埃森哲的网络,并表示如果没有支付赎金他们将在8月11日晚上发布数据,但11日晚上过后该团伙将泄露时间推迟到了8月12日20:43:00。威胁情报公司Hudson Rock表示埃森哲有2500台员工和合作伙伴的电脑已遭到入侵。

原文链接:

https://securityaffairs.co/wordpress/121048/data-breach/accenture-lockbit-2-0-ransomware-attack.html

4.游戏公司Crytek承认其曾遭勒索软件Egregor的攻击

游戏开发商和发行商Crytek承认其曾于2020年10月遭到勒索软件Egregor的攻击。Egregor曾攻击过全球众多组织,如温哥华的TransLink地铁系统和Kmart等,其主要成员于2021年2月在法国和乌克兰执法部门联合行动中被捕。Crytek称此次攻击泄露了客户个人信息,姓名、职务、公司名称、电子邮件、公司地址、电话号码和地区等。而Egregor之前在其数据泄露网站公开的数据包括与WarFace相关的文件、MOBA游戏命运竞技场和有关其网络运行信息的文件。

原文链接:

https://www.bleepingcomputer.com/news/security/crytek-confirms-egregor-ransomware-attack-customer-data-theft/

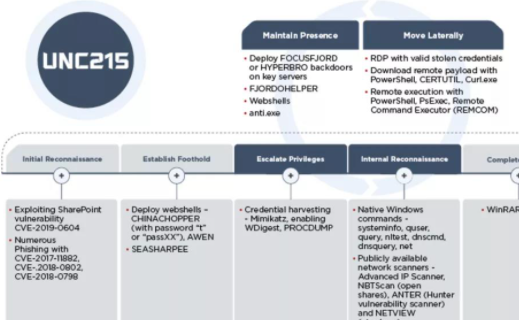

5.FireEye发现UNC215针对以色列政府网络的攻击活动

FireEye发现间谍组织UNC215近期针对以色列政府网络的攻击活动。Mandiant在2019年初发现UNC215针对中东的攻击活动,攻击者利用SharePoint中漏洞CVE-2019-0604在中东和中亚的目标设备上安装web shell和FOCUSFJORD payload。除了遥测数据,研究人员还与以色列国防机构合作,发现自2019年1月开始的针对以色列政府机构、IT供应商和电信公司的多个并行活动,期间UNC215 使用新的TTP来绕过检测、隐藏攻击活动并利用可信关系横向移动。

原文链接:

https://www.fireeye.com/blog/threat-research/2021/08/unc215-chinese-espionage-campaign-in-israel.html

6.Unit 42发布勒索软件eCh0raix新变种的分析报告

Unit 42发布了有关勒索软件eCh0raix新变种的分析报告。报告指出,该变种利用了漏洞CVE-2021-28799,主要针对Synology网络附加存储(NAS)和Quality Network Appliance Provider (QNAP)NAS设备,已经在野外活跃了近一年。该报告建议用户更新设备固件以防止此类攻击、创建复杂的登录密码以防止暴力破解,以及仅通过已识别IP的硬编码列表限制与SOHO设备的连接。

原文链接:

https://unit42.paloaltonetworks.com/ech0raix-ransomware-soho/

京公网安备11010802024551号

京公网安备11010802024551号