NSO利用iMessage中的新零点击漏洞攻击巴林活跃人士:F5发布安全更新修复其多款产品

发布时间 2021-08-27NSO利用iMessage中的新零点击漏洞攻击巴林活跃人士

Citizen Lab于2021年8月24日发布了一项研究,称NSO Group利用iMessage中新的零点击漏洞在目标iPhone上安装间谍软件Pegasus。研究表明,此次攻击始于2021年7月,主要针对巴林的9个活跃人士(包括巴林人权中心成员、Waad和Al Wefaq等)。在此次活动中,攻击者利用了两个零点击漏洞,分别称为2020 KISMET和新漏洞FORCEDENTRY。目前尚未有关FORCEDENTRY漏洞的技术细节,主要是因为该漏洞仍未修复。

原文链接:

https://securityaffairs.co/wordpress/121415/malware/zero-click-exploit-nso.html

F5发布安全更新,修复其多款产品中的近30个安全漏洞

F5在8月24日发布了8月份安全更新,修复了其多款产品中近30个漏洞。此次修复的最为严重的漏洞是BIG-IP WAF和ASM流量管理用户界面(TMUI)上的提权漏洞,追踪为CVE-2021-23031,评分为8.8,但对于使用设备模式的用户来说,评分将提高到9.9。此外,还有BIG-IP中的远程命令执行漏洞(CVE-2021-23025)、BIG-IP和BIG-IQ中的CSRF漏洞(CVE-2021-23026)和TMUI中的基于DOM的XSS漏洞(CVE-2021-23027)等。

原文链接:

https://support.f5.com/csp/article/K50974556

虚假的OpenSea支持骗局隐匿在Discord网络中攻击目标

在过去的一周里,虚假的OpenSea支持骗局隐匿在Discord网络中攻击目标,旨在窃取用户资金。当用户在网上寻求帮助时,隐匿在Discord服务器上的诈骗者便会发送私信邀请其加入虚假的OpenSea支持服务。之后,诈骗者会要求目标开启屏幕共享,并扫描二维码以同步MetaMask钱包与Chrome扩展程序。最后,诈骗者会用该二维码将目标钱包中的资金转移出来。

原文链接:

https://www.bleepingcomputer.com/news/security/fake-opensea-support-staff-are-stealing-cryptowallets-and-nfts/

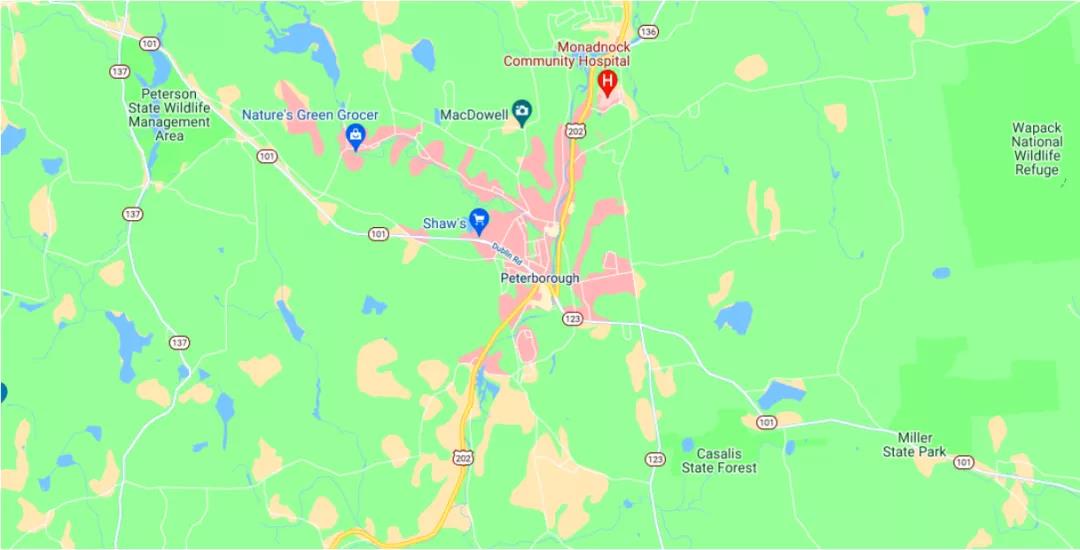

美国小镇Peterborough因2次BEC攻击损失230万美元

美国新罕布什尔州的小镇Peterborough因2次BEC攻击损失230万美元。该镇官员表示,他们于7月26日首次发现攻击活动,当时ConVal学区称其没有收到每月120万美元的转账。在随后的调查中,又于8月18日发现了另外两笔被劫持的款项,这些款项原本要转给桥梁工程的承包商Beck和Bellucci。该镇本财政年度的预算约为1580万美元,此次的损失占其年度预算的15%。

原文链接:

https://www.infosecurity-magazine.com/news/cyberthieves-scam-new-hampshire/

ESET发现SparklingGoblin攻击美国某计算机零售公司

斯洛伐克网络安全公司ESET在8月24日称其发现了APT团伙SparklingGoblin攻击美国某计算机零售公司的活动。在过去的一年中,该团伙攻击了世界各地的组织,包括巴林、加拿大、格鲁吉亚、印度、新加坡、韩国和美国等。在此次攻击中,该团伙使用了一个新的后门SideWalk,它可以动态加载从其C&C服务器发送的额外模块,并利用谷歌Docs作为dead drop resolver。研究人表示,SideWalk很可能是由CROSSWALK的开发人员开发的,因为它们共享了许多设计结构和实现细节。

原文链接:

https://thehackernews.com/2021/08/new-sidewalk-backdoor-targets-us-based.html

Unit 42发布有关4个新的勒索运营团伙的分析报告

Unit 42在2021年8月24日发布了有关4个新的勒索运营团伙的分析报告。这四个勒索团伙分别为6月下旬开始运营的AvosLocker RaaS,主要针对美国、英国、阿联酋、比利时、西班牙和黎巴嫩,赎金从50000美元到75000美元不等;6月开始的Hive Ransomware,已攻击了28个组织;7月开始活跃的Linux版本HelloKitty,其首选目标为VMware的ESXi管理程序;以及在6月经过改造的LockBit 2.0,已经攻击了52个组织。

原文链接:

https://unit42.paloaltonetworks.com/emerging-ransomware-groups/

京公网安备11010802024551号

京公网安备11010802024551号