Microsoft发布NOBELIUM团伙攻击活动的分析报告

发布时间 2021-10-28Emsisoft发布针对勒索软件BlackMatter的解密器

安全公司Emsisoft在10月24日公开了勒索软件BlackMatter的解密器。今年早些时候,研究人员发现BlackMatter中存在一个可用于恢复加密文件漏洞,并且他们在之前一直没有透露该漏洞的存在,以防止该团伙修复漏洞。不幸的是,BlackMatter在9月底发现并修复了该漏洞,因此这个解密器仅能解密2021年7月中旬至9月下旬之间被加密的文件。

原文链接:

https://securityaffairs.co/wordpress/123736/security/blackmatter-decryptor-pat-victims.html

Discourse修复远程代码执行漏洞CVE-2021-41163

Discourse在10月21日发布安全更新,修复了一个远程代码执行漏洞CVE-2021-41163。Discourse是开源的论坛讨论平台,该漏洞的CVSS评分为10,攻击者可利用特制的请求来远程执行代码。漏洞是由于subscribe_url值缺乏验证导致的,目前已发布补丁;如果不安装补丁,可以通过在上游代理阻止以/webhooks/aws开头的路径的请求来缓解漏洞。

原文链接:

https://us-cert.cisa.gov/ncas/current-activity/2021/10/24/critical-rce-vulnerability-discourse

研究人员在韩国发现通过硬盘和种子分发RAT的活动

10月21日,ASEC的研究人员发现针对韩国利用网络硬盘和种子分发RAT的活动。攻击者首先将njRAT和UDP RAT等恶意软件封装在一个游戏包中,然后将它们上传到韩国的在线存储服务webhards中。目标下载并解压ZIP格式的游戏后会得到一个game.exe,运行该文件之后会安装一个RAT并存入位于C:\ProgramFiles\4.0389的文件夹中,同时还会创建一个新的Game.exe来运行游戏。

原文链接:

https://www.bleepingcomputer.com/news/security/rat-malware-spreading-in-korea-through-webhards-and-torrents/

攻击团伙利用计费应用BillQuick分发勒索软件

Huntress ThreatOps团队发现计时计费应用BillQuick存在SQL注入漏洞CVE-2021-42258。可以通过在用户名字段中使用无效字符(单引号)登录请求来触发该漏洞,并远程执行代码。研究团队称,他们在2021年10月8日至10日发现了利用该漏洞分发勒索软件的活动,此次攻击背后的团伙尚不明确,但勒索软件自2020年5月以来就一直在使用。目前,该漏洞已于10月7日修复,但研究人员还发现了BillQuick中的其他8个0 day。

原文链接:

https://thehackernews.com/2021/10/hackers-exploited-popular-billquick.html

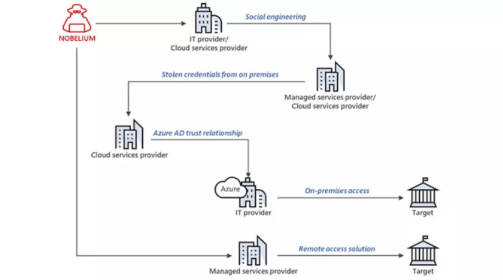

Microsoft发布NOBELIUM团伙攻击活动的分析报告

Microsoft威胁情报中心在10月25日发布了关于NOBELIUM团伙攻击活动的分析报告。NOBELIUM是2020年12月针对SolarWinds的供应链攻击的幕后黑手,自2021年5月以来,该团伙在美国和欧洲发起了有针对性的供应链攻击。此次活动并未利用任何漏洞,而是利用密码喷射、令牌盗窃、API滥用和鱼叉式网络钓鱼等多种技术来窃特权帐户的凭据,从而在云环境中横向移动。

原文链接:

https://www.microsoft.com/security/blog/2021/10/25/nobelium-targeting-delegated-administrative-privileges-to-facilitate-broader-attacks/

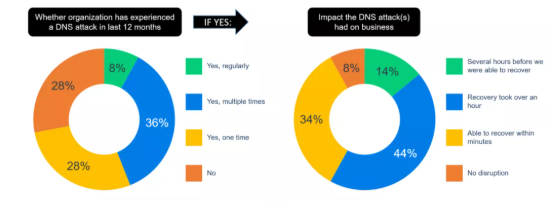

Neustar发布2021年9月全球威胁态势的统计报告

Neustar国际安全委员会(NISC)发布了2021年9月全球威胁态势的统计报告。报告显示,72%的组织在过去12个月内至少经历过一次DNS攻击,其中最常见的DNS攻击类型DNS劫持 (47%)、DNS洪泛反射或放大攻击等DDoS攻击(46%)、DNS隧道(35%)和缓存中毒(33%)。2021年7月至8月,DDoS是最受关注的问题,其次是系统入侵和勒索软件。

原文链接:

https://www.niscicb.com/LatestResults

京公网安备11010802024551号

京公网安备11010802024551号