Positive Technologies发布Rootkit演变趋势报告

发布时间 2021-11-10Robinhood平台称因遭到攻击700万客户信息泄露

股票交易平台Robinhood在11月8日发布公告,声称其遭到了网络攻击。攻击发生在11月3日,攻击者通过社会工程攻击获得了客户支持系统的访问权限,可能已经访问了约700万客户的数据,涉及姓名、邮件地址、出生日期和邮政编码等信息。此外,RobinHood表示他们还遭到了勒索,但并未提供有关勒索要求的细节信息。目前,该公司正在安全公司Mandiant的协助下对此事展开调查。

原文链接:

https://www.bleepingcomputer.com/news/security/robinhood-discloses-data-breach-impacting-7-million-customers/

多国执法部门展开的Cyclone行动成功打击Clop团伙

上周五,相关部门公开了关于Cyclone行动的最新消息。这是为期30个月的国际执法行动,由国际刑警组织协调,并联合了乌克兰和美国执法部门。行动的主要目标是Clop,它曾多次攻击了韩国的公司和美国的学术机构。Cyclone行动获得了CDI、Kaspersky、Fortinet和Group-IB等公司的帮助,在乌克兰逮捕了6名嫌疑人,并没收了185000美元的现金。如果罪名成立,这6个嫌疑人将面临最高八年的监禁。

原文链接:

https://www.bleepingcomputer.com/news/security/operation-cyclone-deals-blow-to-clop-ransomware-operation/

unit42披露利用漏洞CVE-2021-40539的攻击细节

unit42在11月7日披露了利用ManageEngine ADSelfService Plus中漏洞CVE-2021-40539的攻击细节。9月16日,CISA曾发布警报称APT组织正在利用该漏洞攻击数百个易受攻击的组织。攻击开始于9月22日,针对全球范围内的国防、医疗保健、能源和教育行业等至少有九个行业。在漏洞利用成功之后,攻击者会安装Godzilla webshell。目前,尚不清楚活动背后的攻击团伙,但或许与APT27(Emissary Panda)有关。

原文链接:

https://unit42.paloaltonetworks.com/manageengine-godzilla-nglite-kdcsponge/

Detectify新研究发现SSL证书可能会泄露敏感信息

Detectify 11月4日的最新研究发现,SSL证书可能会泄露敏感信息。自7月份以来,Detectify已经收集和分析了超过9亿个公共SSL/TLS证书,并发现其中存在的“陷阱”可能会泄露公司的机密信息。绝大多数新认证的域都被赋予了描述性名称,如果证书是在公开前的开发阶段颁发的,可能让竞争对手有时间在新产品进入市场之前进行破坏。此外,通配符证书可能会受到ALPACA攻击的影响。

原文链接:

https://blog.detectify.com/2021/11/04/new-research-are-ssl-certificates-leaking-company-secrets/

Intel 471发布针对交通运输行业的攻击的分析报告

Intel 471在11月2日发布了针对交通运输行业的攻击的分析报告。研究人员发现,大量黑客在暗网出售运输和物流组织的访问权限,并推断他们是利用远程访问解决方案(包括远程桌面协议RDP、VPN、Citrix和SonicWall等)中的漏洞获得的。报告指出,物流行业逐渐成为攻击目标,攻击可能会对全球经济造成严重的连锁反应,一次成功的攻击可能会使整个行业停滞,因此相关组织要主动修复漏洞以避免此类攻击。

原文链接:

https://intel471.com/blog/shipping-companies-ransomware-credentials

Positive Technologies发布Rootkit演变趋势报告

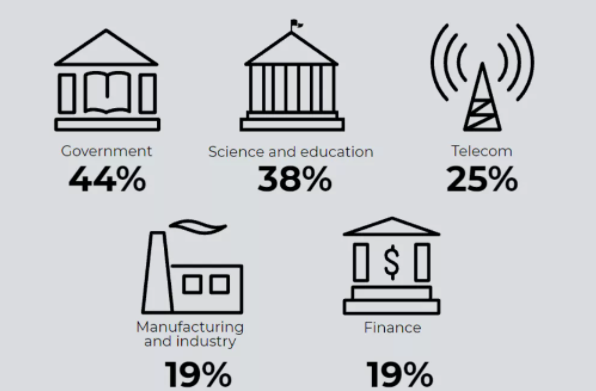

Positive Technologies在11月3日发布了Rootkit的演变趋势和当前威胁的分析报告。研究人员分析了近10年最著名的16个rootkit家族,发现其中的44%用于攻击政府机构, 77%被用于网络间谍活动。此外,rootkit很难开发,需要花费很多时间和金钱,因此大多数基于rootkit的攻击都与APT组织有关。所有的rootkit中38%属于内核模式,31%是用户模式,31%是组合类型,且大部分针对Windows系统。

原文链接:

https://www.ptsecurity.com/ww-en/analytics/rootkits-evolution-and-detection-methods/

京公网安备11010802024551号

京公网安备11010802024551号