APT组织BlackTech利用Flagpro攻击日本的公司

发布时间 2021-12-30APT组织BlackTech利用Flagpro攻击日本的公司

据媒体12月28日报道,间谍APT组织BlackTech利用Flagpro攻击日本的公司。此次攻击的初始感染媒介是伪装成来自目标合作伙伴的钓鱼邮件,之后攻击者会利用Flagpro进行网络侦察、评估目标环境以及下载并执行第二阶段恶意软件。据NTT Security称,此次活动至少始于2020年10月,已针对日本公司一年多,涉及国防技术、媒体和通信行业在内的多个领域。

原文链接:

https://www.bleepingcomputer.com/news/security/new-flagpro-malware-linked-to-chinese-state-backed-hackers/

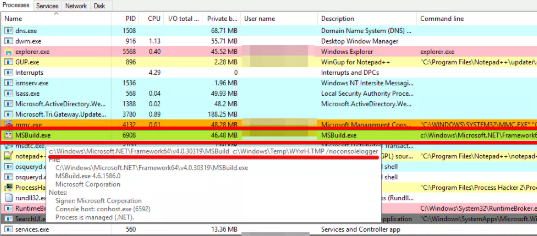

Morphus Labs发现多个利用MSBuild的攻击活动

12月27日,Morphus Labs和SANS ISC发布报告称,在过去一周中检测到2个利用Microsoft Build Engine(MSBuild)的攻击活动。在这些活动中,攻击者通常先利用远程桌面协议(RDP)帐户访问目标环境,然后利用远程Windows服务(SCM)进行横向移动,最后利用MSBuild执行Cobalt Strike Beacon。攻击中使用的恶意MSBuild项目可以编译和执行特定的C#代码,进而解码和执行Cobalt Strike。

原文链接:

https://www.securityweek.com/threat-actors-abuse-msbuild-cobalt-strike-beacon-execution

T-Mobile因遭到SIM交换攻击,用户信息再次泄露

12月29日,T-Mobile发言人证实其部分用户遭到SIM交换攻击,信息可能已经泄露。T-Mobile称其团队在发现问题后立刻采取应急措施,并已主动采取额外的保护措施。当被要求提供有关受影响用户数量以及攻击者的攻击方式时,T-Mobile拒绝提供更多详细信息。T-Mobile已发生多次信息泄露,此次事件与今年2月份的泄露事件非常相似,当时因SIM交换攻击泄露400个用户的信息。

原文链接:

https://www.bleepingcomputer.com/news/security/t-mobile-says-new-data-breach-caused-by-sim-swap-attacks/

Galaxy Store存在多个伪造成ShowBox的恶意应用

媒体12月28日称,三星的官方Android应用程序商店Galaxy Store存在多个恶意应用。这些应用伪装成已于2018年破产的盗版应用ShowBox,已在多个用户的设备上触发Google Play Protect警报。研究人员称,这些应用之所以会触发警报,是因为它们请求具有安装恶意软件风险的权限,当用户允许后它们就可以访问联系人列表和通话记录、执行代码、获取恶意软件payload等。

原文链接:

https://www.bleepingcomputer.com/news/security/riskware-android-streaming-apps-found-on-samsungs-galaxy-store/

美国SLGA正在着手调查其圣诞节期间遭到的网络攻击

据媒体12月28日报道,萨斯喀彻温省酒类和博彩管理局(SLGA)正在着手调查其遭到的网络攻击。SLGA是美国财政部皇冠公司负责分销、控制和监管酒精饮料、大麻和大多数赌博的机构,位于加拿大的萨斯喀彻温省。攻击发生在12月25日,SLGA表示,调查显示目前没有任何客户、员工或其它数据被滥用,在完成对该事件的评估后,将立即使受影响的系统重新上线。

原文链接:

https://globalnews.ca/news/8477174/slga-investigating-christmas-day-cybersecurity-incident/

研究团队披露Equation使用的DanderSpritz的技术分析

12月27日,Check Point披露Equation Group使用的全功能恶意软件框架DanderSpritz的技术分析。DanderSpritz于2017年4月14日被Shadow Brokers公开,包含用于持久性、侦察、横向移动、绕过杀毒引擎等活动的多种工具。该研究重点分析其中的一个组件DoubleFeature,它用来生成可安装在目标设备中的工具类型的日志和报告,并会收集大量各种类型的数据。

原文链接:

https://research.checkpoint.com/2021/a-deep-dive-into-doublefeature-equation-groups-post-exploitation-dashboard/

京公网安备11010802024551号

京公网安备11010802024551号