【安全报告】卡巴斯基2018年第三季度DDoS攻击报告

发布时间 2018-11-06新闻概览

在DDoS攻击方面,2018年的第三季度显得相对平静。相对的意思是,没有太多持续多日的猛烈DDoS攻击。年复一年,犯罪分子的攻击能力依然在保持增长,而DDoS攻击的总数量也没有下降的迹象。

7月初,针对暴雪娱乐的DDoS攻击成为今年夏天的头条。攻击导致暴雪的战网服务器(Battle.net)被迫离线,差不多3天的时间里玩家无法登录和访问游戏。犯罪团伙PoodleCorp声称对此负责,它在Twitter上承诺说如果他们的帖子被转发超过2000次,他们就停止攻击。后来条件满足了,暴雪就报告说他们“已经修复了玩家早先遇到的技术问题”。

到了7月末,又一家游戏厂商 - 育碧 - 遭到了一系列攻击。玩家们又一次无法登录游戏账户,也不能玩多人游戏模式。该公司发言人表示:没有用户数据遭到损害。关于该次攻击的目的一直也没有报告,可能是图财,也可能是表达对某些游戏更新的不满。

另一个称得上是“重大”的攻击,是针对三大英语扑克网站(美国棋牌室、扑克之星和派对扑克)的攻击。该攻击困扰了网站运营商好几天,他们不得不取消了一些活动,这招致了部分玩家的强烈不满,因为他们少赚了好多钱。

一如既往,总有一些DDoS攻击与紧张的政治局势有关。一个典型的例子是瑞典社会民主党的官网在8月底遭到攻击,网站中断了6分钟。一个月后,一位民主党国会候选人在加利福尼亚州的竞选网站也遭到类似的攻击。针对德国能源公司RWE的DDoS攻击也能被贴上一个“政治”的标签:激进分子(或者说环保人士)试图通过攻击网站来引发公众对汉巴赫森林即将被夷平事件的关注。

然而,针对南非共和国劳工部的攻击却让人摸不着头脑(这起攻击发生在9月初,根据该部门发言人的说法,没有内部系统或数据受到损害)。针对荷兰政府服务DigiD的攻击动机同样具有不确定性:7月底它在一周内被攻击了三次,造成大量公民无法访问税务服务等功能。同样,没有数据遭到泄露。

DDoS攻击者的工具箱没什么变化;确实有一些新的技术和新的漏洞,但都在安全专家的视野范围内。7月20号专家们检测到一个针对D-Link路由器的大规模(僵尸网络)“招募活动”,涉及到超过3000个IP,但只有一个C&C服务器。该攻击活动的exploit(漏洞利用)在企业环境中无法工作;它能否构建一个由普通的用户路由器组成的僵尸网络(以及多大的僵尸网络)还有待观察。

说道“就绪”或几乎就绪的木马,7月底新出现的木马Death(死亡)成为研究人员关注的焦点。Death是臭名昭著的黑客Elit1Lands的得意之作,它利用2016年10月曝光的AVTech漏洞来入侵监控摄像头和组建僵尸网络。安全研究人员AnkitAnubhav设法和Elit1Lands聊了聊,了解到该僵尸网络还没有用于发起大规模的DDoS攻击;然而Elit1Lands对该僵尸网络抱有很大的期望,因为Death很适合用于分发垃圾广告邮件和进行间谍活动。

此外,在8月底和9月初,安全专家们发现新版本的僵尸网络Mirai和Gafgyt首次开始利用SonicWall和Apache Struts中的漏洞(Struts中的漏洞还与信用公司Equifax的大规模数据泄露事件有关)。

与此同时,开发原始版本的Mirai并将源代码公开发布的三位作者最终迎来了正义的审判。阿拉斯加联邦法院判处ParasJha、Josiah White和Dalton Norman赔付大量的补偿金并且需要从事2500个小时的社区服务。不管从哪方面来看,他们都将为FBI工作。这一判罚并不严厉的原因是,实际上三位嫌犯已经与FBI调查人员进行了合作:根据法院的文件,三个人已经将他们的专业知识应用于至少12个调查案件中,他们已经累积了超过1000小时的社区服务时间。

季度趋势

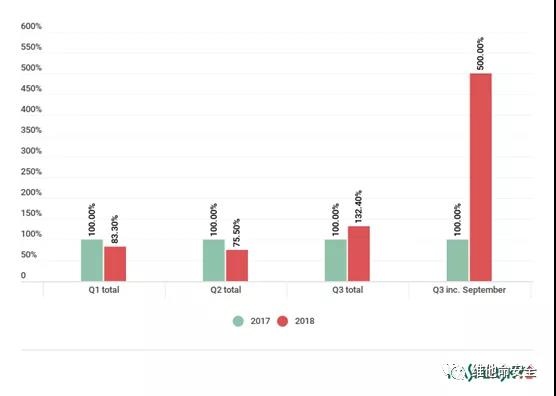

2017-2018,DDoS攻击的季度数据(将2017年的攻击数量当作100%)

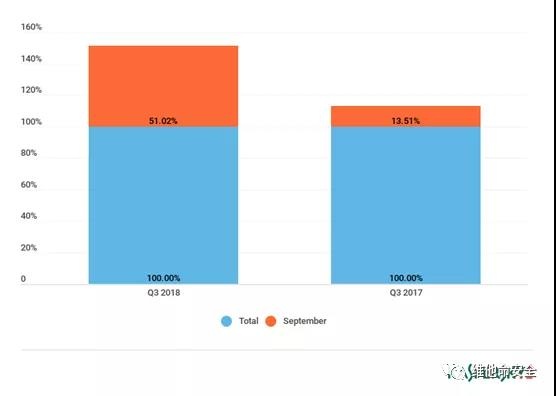

2017年及2018年9月份的DDoS攻击数量占Q3总攻击数量的比例

那么9月份到底发生了什么呢?其实很简单:开学了。年复一年,教育系统永远是主要的攻击目标。攻击者们乐此不疲地针对学校、大学和测试中心的网络资源。例如,针对英国顶尖学府爱丁堡大学的DDoS攻击成为今年最大的头条(该攻击始于9月12号,持续了将近24小时)。

这种攻击事件常被归咎于国家外敌,但根据统计数据,这些指控是没有根据的。我们的私下调查表明这类攻击总是在学期开始时发生,并在放假时消退。英国非营利组织Jisc得出了几乎相同的结论:通过统计不同大学的数据,它发现当学生放假时攻击总会变少。而且,每日的课外时间也是如此:主要的DDoS干扰总是发生在上午9点到下午4点之间。

当然,这可能只是攻击者将他们的行为习惯与大学的日常作息进行同步的结果。但有时候解释越简单就越接近真相:其实只是这些年轻人发起了这些攻击,他们的动机可能只是对老师、同学或者学校不爽。带着这种假设,我们的专家在社交网络上找到了蛛丝马迹;大英帝国的同事就遇到了一个相当有趣的案例:一个学生对宿舍的服务器发起了DDoS攻击,企图让他的游戏对手掉线。

从各方面来看,这类周期性的攻击将在未来继续发生 – 除非教育机构变得固若金汤,或者是所有的学生和老师都意识到DDoS攻击的危害性。应该提到的是,虽然这些攻击大多数都是由学生组织的,但这并不意味着其中没有一些真正有“危害”的攻击。

例如,9月份针对美国供应商Infinite Campus(该公司为地区内的学校提供管理门户服务)的DDoS攻击中,其攻击力度之大、持续时间之长甚至引起了国土安全部的注意。这很难用小学生的恶作剧来解释。

无论如何,虽然9月份DDoS攻击的高峰可以用新学年的开始来解释,但DDoS攻击数量的整体下降却难以解释。我们的专家认为,这是由于大多数僵尸网络运营者将其攻击能力应用于另一种相对安全和更有利可图的赚钱方式:挖矿。

DDoS攻击最近便宜了很多,但这只是针对使用者而言。对于组织者来说,他们的成本依然很高。最基础的,他们需要购买算力(有时甚至需要自建数据中心)、编写自己的木马或修改现有木马(例如永远流行的Mirai)、组建僵尸网络、找到客户以及发动攻击等等等等。更不用说这些都是非法的。执法机构一直在盯着他们:一个很好的案例是,DDoS市场Webstresser.org被摧毁后,紧跟着就是一系列的逮捕行动。

从另一方面来说,挖矿现在几乎是合法的赚钱方式:唯一不合法的地方是利用别人的硬件挖矿。如果安排的恰当,挖矿可以在目标系统上静默运行,并不占用太多资源,使得用户难以发现,并且不会有太大机会被网警盯上。为了躲避执法机构的注意力,网络犯罪分子也可能将其已经入侵的设备重新设置为挖矿。例如,一个由MikroTik路由器组成的新僵尸网络,其创建目的就是为了挖矿。还有一些非直接的证据表明一些很有名的僵尸网络已经重新配置为挖矿目的。相比之下,曾经大获成功的僵尸网络yoyo的DDoS攻击活动已经下降到非常低的水平,虽然它还没被废弃。

统计分析

统计方法

卡巴斯基实验室在对抗网络威胁,包括多种不同的复杂DDoS攻击方面具有悠久的历史。安全专家们能够通过卡巴斯基DDoS情报系统监测僵尸网络的活动。

DDoS情报系统是卡巴斯基DDoS防护方案的一部分,用于拦截并分析僵尸网络管理和控制服务器发布的指令。进行防护并不意味着要等到用户设备被感染或攻击者的指令已经执行才开始。

本报告包含2018年第三季度DDoS情报系统的统计数据。

在本报告中,如果僵尸网络的攻击活动间隔未超过24小时,则被认为是一次持续的DDoS攻击。例如,如果相同的目标被同一个僵尸网络在间隔24小时或更长的时间之后再次攻击,则被记录为两次攻击。如果同一个目标被多个不同的僵尸网络攻击,则也被视为同一个攻击活动。

DDoS攻击受害者的地理分布,以及它们的命令服务器都是根据其IP地址进行记录的。在季度统计中,本报告依据唯一IP地址的数量来统计唯一DDoS攻击目标的数量。

季度总结

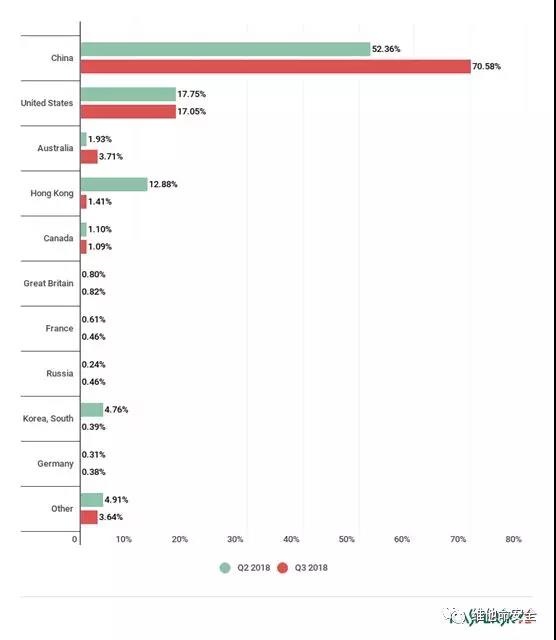

· 如往常一样,中国的DDoS攻击数量仍然排名第一(78%),美国仍然位列第二(12.57%),第三名是澳大利亚(2.27%) - 澳大利亚的排名比以往任何时候都高。有史以来第一次,韩国离开了前十(尽管门槛已经变低了很多)。

· 攻击目标的分布方面变化也差不多:韩国掉到榜底;澳大利亚爬升至第三名。

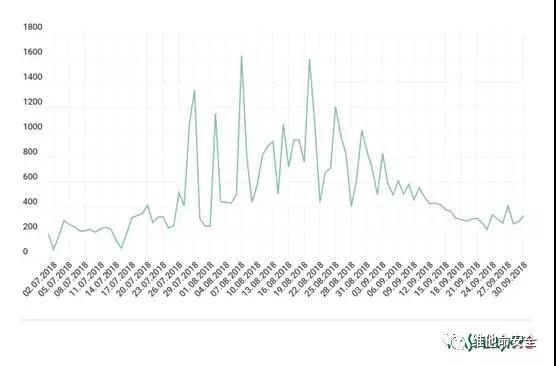

· 至于攻击数量,通过僵尸网络发起的DDoS攻击高峰出现在八月;7月初则较为平静。

· 持续性攻击的数量有所下降;然而持续时间少于4个小时的短期DDoS攻击增长了17.5个百分点(增长至86.94%)。攻击目标的数量增长了63%。

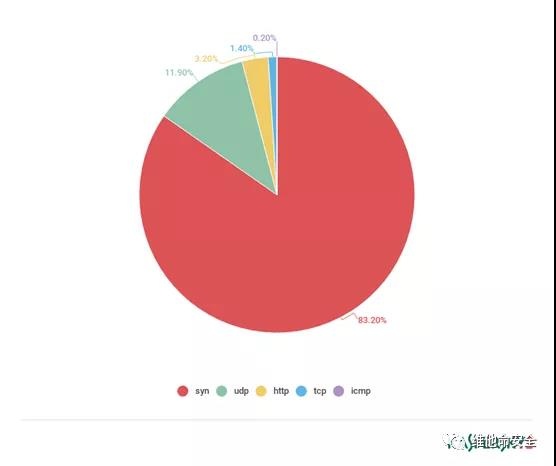

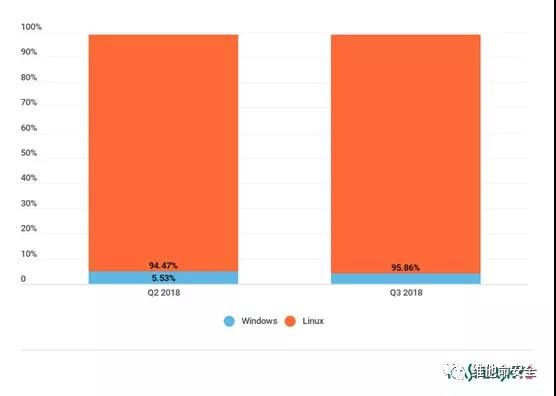

· 与上一季度相比,Linux僵尸网络的份额轻微增长。在这种情况下,DDoS攻击的类型分布没什么变化;SYN泛洪攻击仍然排在第一位(83.2%)。

地理分布

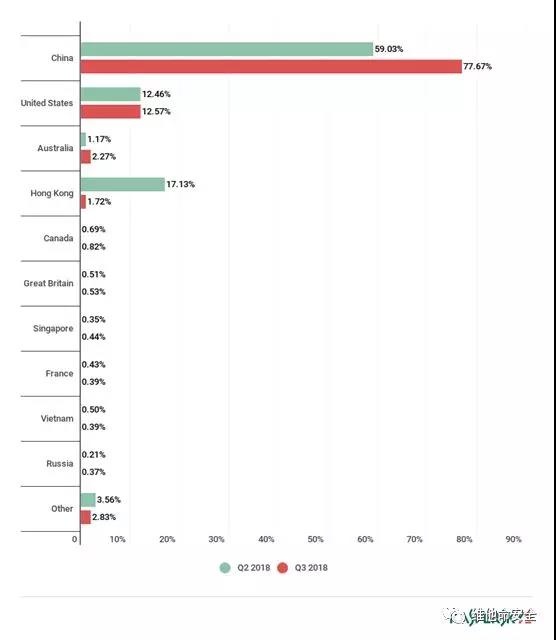

图表上最高的那条线仍然属于中国,其份额从59.03%暴涨至77.67%。美国仍然排在第二,尽管它轻微增长了0.11个百分点,到达12.57%。准备好了吗,接下来就是惊喜了。

首先,韩国有史以来首次跌出前十名:其份额从上个季度的3.21%缩水至0.30%,排名也从第四名跳水至第十一名。与此同时,澳大利亚从第六名爬升至第三名:它现在占所有DDoS攻击数量的2.27%。这意味着澳洲在前几个季度就出现的增长趋势仍然存在。中国香港从第二名掉至第四名:其份额从17.13%骤降至1.72%。

同韩国一样,马来西亚也离开了榜单前十。这俩分别被新加坡(0.44%,第七名)和俄罗斯(0.37%,第十名)所取代。其实新加坡和俄罗斯的比例与第二季度相比也没什么增长,但由于中国的比例暴涨,导致前十的准入门槛降低了。法国的情况也验证了这一点:第二季度法国占全部DDoS攻击数量的比例是0.43%,排在第十;而这一季度它的比例下降至0.39%,但排名反而上升至第八名。

2018年Q2及Q3DDoS攻击的国家/地区分布

2018年Q2及Q3DDoS攻击目标的国家/地区分布

攻击动态

2018年Q3DDoS攻击数量的动态变化

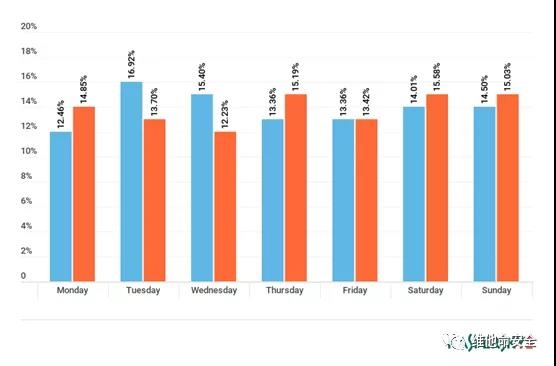

本季度DDoS攻击的星期分布则相对平均。星期六是最为“危险”的一天(其份额为15.58%),而上一季度冠军是星期二(本季度为13.70%)。星期二本季度变成了倒数第二,仅比星期三(12.23%)要多(译者:实际上星期五才是倒数第二,星期二是倒数第三。)。

攻击类型及持续时间

第三季度持续时间最长的DDoS攻击共持续了239个小时 – 差不多是10天的时间。上一季度最长的攻击持续了将近11天(258小时)。

本季度大规模、持续时间长的DDoS攻击大幅下降。不仅是持续时间超长(超过140个小时)的“冠军们”,其它类别(一直到持续时间为5个小时)的攻击也都在下降。下降幅度最大的是持续时间为5到9个小时的攻击类别,其份额从14.01%下降至5.49%。

2018年Q2及Q3DDoS攻击持续时间的分布

2018年Q2及Q3DDoS攻击的类型分布

2018年Q3Windows僵尸网络vs. Linux僵尸网络

僵尸网络的地理分布

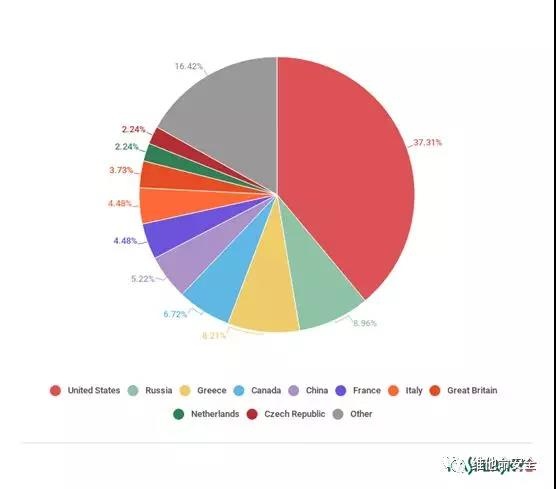

僵尸网络命令服务器数量最多的地区榜单(前十)出现了一些洗牌。美国还是第一,尽管其份额从上一季度的44.75%下降至本季度的37.31%。俄罗斯上升至第二位,其份额从2.76%增长至8.96%。希腊排在第三,其份额从0.55%暴增至8.21% -其排名上一季度也远在前十名开外。

同时,前十名之外的国家/地区的综合份额出现了大幅增长:增长了近5个百分点,目前为16.42%。

结论

在过去三个月内没有发生过重大的DDoS攻击事件。与DDoS攻击在夏季的放缓趋势相反,9月份发生的针对学校的攻击高峰尤其引人注意。这已经成为卡巴斯基实验室数年来一直观察到的周期性趋势之一。

另一个显著的发展趋势是持续时间较长的DDoS攻击数量的下降以及攻击目标的增长:僵尸网络可能正在用小型攻击取代大规模攻击。这种小型攻击(有时也被英文媒体称之为crawling攻击,爬行攻击)时常与“网络噪音”难以进行区分。在前几个季度我们就曾发现这种变化的先兆。

僵尸网络C&C服务器数量的前十名榜单连续两个季度重新洗牌,原因可能是攻击者试图扩展至新的疆土,或是试图重新配置冗余的地理资源。这样做的目的可能是为了减少经济支出(电价、不可预知状况下的业务稳定性),同时躲避执法机构的清扫行动。

原文链接:https://securelist.com/ddos-report-in-q3-2018/88617/

京公网安备11010802024551号

京公网安备11010802024551号