【原创漏洞】Adobe ColdFusion 任意文件读取和任意文件包含漏洞通告

发布时间 2020-03-20漏洞概述

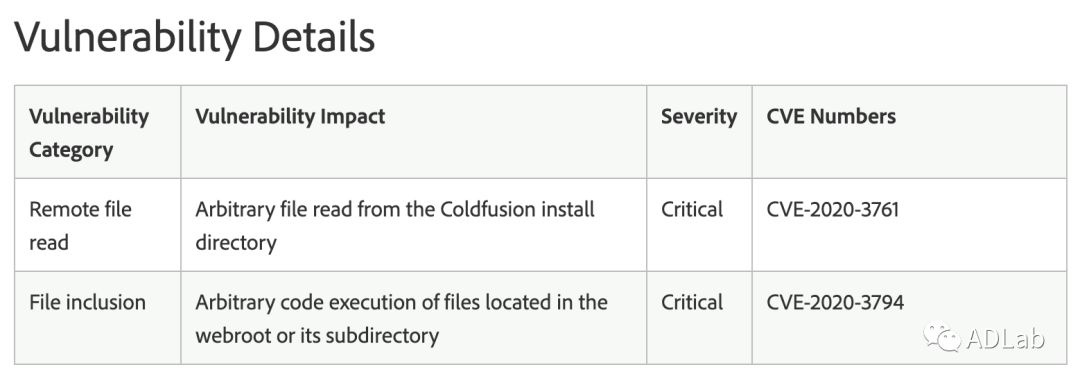

2020年3月18日,Adobe官方发布针对Adobe Coldfusion的安全更新补丁,编号为APSB20-16。补丁中包含启明星辰ADLab发现并第一时间提交给官方的Critical(危急)漏洞,Adobe ColdFusion 任意文件读取(CVE-2020-3761)和任意文件包含(CVE-2020-3794)漏洞。如下图所示:

本次漏洞与Adobe ColdFusion的AJP connectors相关。Adobe ColdFusion在处理AJP协议的数据包时存在实现缺陷,导致相关参数可控。攻击者可通过向目标发送精心构造的AJP协议数据包读取目标服务器wwwroot目录下的任意文件,也可将目标服务器wwwroot及其子目录下的任意文件当作jsp文件来解释执行。若目标服务器下的文件可控,可进一步实现远程代码执行。

漏洞时间轴

2020年3月2日,ADLab将漏洞详情提交给Adobe官方;

2020年3月3日,Adobe官方确认漏洞存在并开始着手修复;

2020年3月18日,Adobe官方发布安全补丁。

受影响版本

ColdFusion 2016 Update13及之前版本

ColdFusion 2018 Update7及之前版本

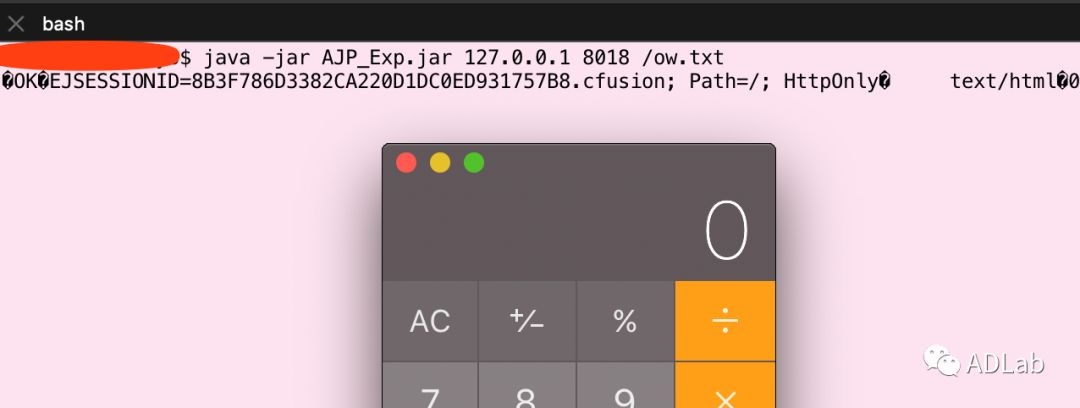

漏洞利用

测试环境:Adobe ColdFusion 2018

漏洞利用效果:

1、wwwroot目录下任意文件读取

2、wwwroot目录及其子目录下任意文件包含

规避方案

升级最新补丁APSB20-16:https://helpx.adobe.com/security/products/coldfusion/apsb20-16.html

京公网安备11010802024551号

京公网安备11010802024551号