信息安全周报-2019年第24周

发布时间 2019-06-24本周安全态势综述

2019年6月17日至23日共收录安全漏洞43个,值得关注的是ISC BIND竞争条件拒绝服务漏洞;Oracle Fusion Middleware WebLogic Server组件远程代码执行漏洞; Apache AXIS freemaker代码执行漏洞;Webmin update.cgi任意命令执行漏洞;TP-Link TL-WR1043ND未授权访问漏洞。

本周值得关注的网络安全事件是美官员承认向俄罗斯电网植入病毒,特朗普怒怼美媒叛国;AMCA数据泄露波及人数超过2000万,5家公司受影响;Equifax数据泄露影响美国多个政府机构的身份验证流程;Firefox紧急修复RCE 0day(CVE-2019-11707);加拿大金融机构Desjardins泄露约290万会员的敏感信息。

重要安全漏洞列表

ISC BIND处理进行报文时存在竞争条件安全漏洞,允许远程攻击者利用漏洞提交特殊的请求,可进行拒绝服务攻击。

https://kb.isc.org/docs/cve-2019-6471

2. Oracle Fusion Middleware WebLogic Server组件远程代码执行漏洞

Oracle Fusion Middleware WebLogic Server组件XMLDecoder存在反序列化漏洞,允许远程攻击者可以利用漏洞提交特殊的请求,可以应用程序上下文执行任意代码。

https://www.oracle.com/technetwork/security-advisory/alert-cve-2019-2729-5570780.html

3. Apache AXIS freemaker代码执行漏洞

Apache AXIS freemaker组件中调用template.utility.Execute类存在安全漏洞,允许远程攻击者可以利用漏洞提交特殊的HTTP POST请求,可执行任意代码。

http://axis.apache.org/

4. Webmin update.cgi任意命令执行漏洞

Webmin update.cgi处理‘data’参数存在安全漏洞,允许远程攻击者可以利用漏洞提交特殊的请求,可以root权限执行任意命令。

https://pentest.com.tr/exploits/Webmin-1910-Package-Updates-Remote-Command-Execution.html

5. TP-Link TL-WR1043ND未授权访问漏洞

TP-Link TL-WR1043ND处理 “Authorization”存在安全漏洞,允许远程攻击者可以利用漏洞提交特殊的请求,可未授权控制设备。

https://github.com/MalFuzzer/Vulnerability-Research/blob/master/TL-WR1043ND%20V2%20-%20TP-LINK/TL-WR1043ND_PoC.pdf

重要安全事件综述

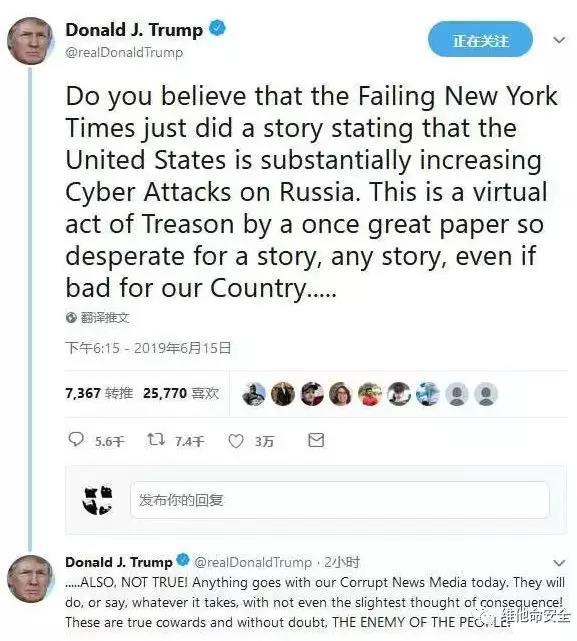

当地时间6月15日,《纽约时报》援引美国现任和前任政府官员的话称,美国正在加大对俄罗斯电网的网络攻击,“至少从2012年开始,美国已将侦查探测器置入俄罗斯电网的控制系统。”上述官员表示,如今美国的战略已经更多地转向进攻,并以“前所未有”的深度将潜在的恶意软件安置于俄罗斯系统内。美国政要并未就报道作出回应,但看完报道的特朗普却十分恼怒,他随即在推特上发推文回怼,称《纽约时报》的报道是假的,并称其做法“简直是叛国行径,是人民的敌人!”。

原文链接:

https://www.nytimes.com/2019/06/15/us/politics/trump-cyber-russia-grid.html

2、AMCA数据泄露波及人数超过2000万,5家公司受影响

美国医疗企业账单服务商AMCA的数据泄露事件现已波及超过2000万患者。泄露的数据属于美国各个临床和血液检测实验室的患者,包括他们的姓名、家庭住址、电话号码、出生日期、社会安全号码、支付卡详细信息和银行账户信息等。受影响的实验室包括Quest Diagnostics(波及1190万患者)、LabCorp(770万患者)、BioReference实验室(Opko Health子公司,422600名患者)、Carecentrix(50万名患者)和Sunrise Laboratories(未公开患者数)。

原文链接:

https://www.zdnet.com/article/amca-data-breach-has-now-gone-over-the-20-million-mark/

3、Equifax数据泄露影响美国多个政府机构的身份验证流程

美国政府问责办公室(GAO)的新报告指出,2017年Equifax的数据泄露事件影响了多个政府机构的在线身份验证流程。受影响的机构包括医疗保险和医疗补助服务中心(CMS)、社会保障管理局(SSA)、美国邮政服务(USPS)和退伍军人事务部(VA)。美国公民在这些政府机构官网申请福利时,依赖于Equifax等信用报告机构(CRA)提供的数据作为申请人身份的证明,由于黑客也拥有这些数据,使得这一过程不再可信。2017年美国国家标准与技术研究院(NIST)建议用其他解决方案替换基于CRA的在线身份证明,但GAO发现上述机构仍在使用旧的CRA数据库进行在线身份识别验证。

原文链接:

https://www.zdnet.com/article/equifax-breach-impacted-the-online-id-verification-process-at-many-us-govt-agencies/

4、Firefox紧急修复RCE 0day(CVE-2019-11707)

Mozilla发布Firefox 67.0.3和Firefox ESR 60.7.1,用于紧急修复可导致RCE的0day(CVE-2019-11707)。该漏洞由Google Project Zero团队发现并报告,是一个类型混淆漏洞,漏洞表述为:由于Array.pop中的问题,操作JavaScript对象时可能会触发漏洞,导致可利用的崩溃。该漏洞已在野外被利用,建议用户尽快更新。

原文链接:

https://www.bleepingcomputer.com/news/security/mozilla-firefox-6703-patches-actively-exploited-zero-day/

5、加拿大金融机构Desjardins泄露约290万会员的敏感信息

Desjardins是北美地区最大的信用社,也是加拿大最大的合作金融集团。根据该公司的新闻稿,约290万会员的敏感信息在员工未经授权向公司外部人员披露后泄露,其中包括270万名个人会员和17.3万企业会员。Desjardins于2019年6月14日发现泄露事件,泄露的信息包括个人会员的姓名、出生日期、社会保险号码、地址、电话号码、电子邮件地址以及银行和Desjardins产品的详细信息;企业会员的公司名称、地址、电话号码、所有者姓名和AccèsDAffaires帐户名称以及与AccèsDAffaires帐户相关的一些个人信息。

原文链接:

https://www.bleepingcomputer.com/news/security/desjardins-group-data-leak-exposes-info-of-29-million-members/

京公网安备11010802024551号

京公网安备11010802024551号