信息安全周报-2019年第39周

发布时间 2019-10-08> 本周安全态势综述

2019年9月30日至10月06日收录安全漏洞42个,值得关注的是Exim ‘string_vformat’函数缓冲区溢出漏洞; Linux kernel cfg80211_mgd_wext_giwessid缓冲区溢出漏洞;Liferay Portal JSON负载反序列化代码执行漏洞;Cisco Security Manager Java反序列化任意代码执行漏洞;WhatsApp DDGifSlurp内存错误引用漏洞。

本周值得关注的网络安全事件是黑客窃取超过2.18亿Words With Friends玩家数据;丹麦公司Demant遭到勒索软件攻击损失9500万美元;eGobbler新恶意广告活动劫持超过10亿用户会话;俄罗斯超过2000万公民的税收记录及PII在网上泄露;研究人员披露Android系统中的新LPE 0day。

> 重要安全漏洞列表

1. Exim ‘string_vformat’函数缓冲区溢出漏洞

https://lists.exim.org/lurker/message/20190927.032457.c1044d4c.en.html

2. Linux kernel cfg80211_mgd_wext_giwessid缓冲区溢出漏洞

https://marc.info/?l=linux-wireless&m=157018270915487&w=2

3. Liferay Portal JSON负载反序列化代码执行漏洞

https://sec.vnpt.vn/2019/09/liferay-deserialization-json-deserialization-part-4/

4. Cisco Security Manager Java反序列化任意代码执行漏洞

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20191002-sm-java-deserial

5. WhatsApp DDGifSlurp内存错误引用漏洞

https://www.facebook.com/security/advisories/cve-2019-11932

> 重要安全事件综述

原文链接:

https://securityaffairs.co/wordpress/91850/data-breach/zynga-game-data-breach.html

2、丹麦公司Demant遭到勒索软件攻击损失9500万美元

原文链接:

https://www.zdnet.com/article/ransomware-incident-to-cost-danish-company-a-whopping-95-million/

3、eGobbler新恶意广告活动劫持超过10亿用户会话

研究人员发现了由威胁组织eGobbler发起的新一波攻击活动,其中受害者被重定向到带有恶意的网站。安全专家认为,eGobbler是今年复活节多发性恶意攻击的幕后黑手。这次,使用Webkit浏览器引擎漏洞劫持了超过10亿个广告展示。最新的活动还表明,针对以前曾以移动设备为攻击目标的威胁参与者的步伐有所改变:在此期间,eGobbler对台式机的偏爱支持了他们最新的WebKit利用。

原文链接:

https://threatpost.com/malvertising-attack-hijacks-1b-sessions-with-webkit-exploit/148795/4、俄罗斯超过2000万公民的税收记录及PII在网上泄露

原文链接:

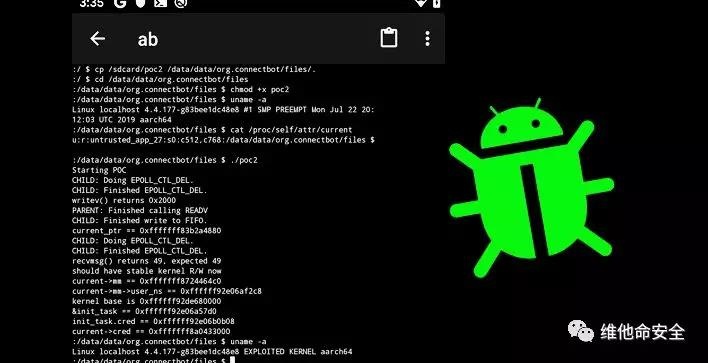

https://www.zdnet.com/article/plaintext-tax-records-of-20-million-russians-leaked-online/5、研究人员披露Android系统中的新LPE 0day

原文链接:

https://thehackernews.com/2019/10/android-kernel-vulnerability.html

京公网安备11010802024551号

京公网安备11010802024551号