启明星辰ADLab:由一段神秘文字所引发的调查与分析

发布时间 2019-06-20

注:Pastebin是一个合法便签类站点,很多黑客团队喜欢将其作为暗中进行信息交换的媒介,或者把攻击成果上传到Pastebin上进行存储。

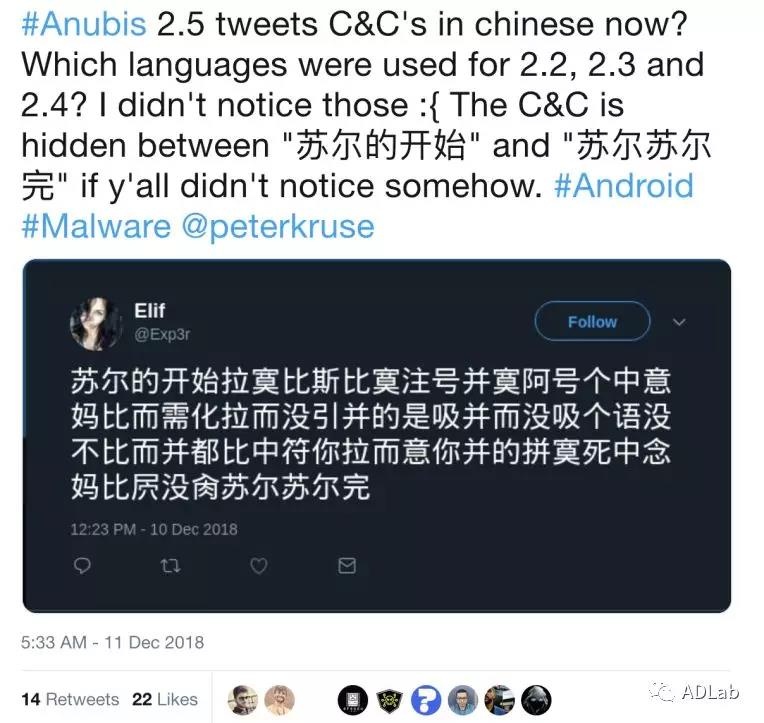

为了弄懂该段文字的含义,我们首先想到的是该段文字是否为一段被打乱顺序的有具体含义的句子,但是通过我们对其进行各种组合排序并没有得到什么有用情报信息。那么该段文字是不是被编码处理过的情报信息呢?我们试图在开源站点Github上对这段文字进行搜索看是否存在相关代码,但并没有多少有用的信息。最后,我们在Twitter上发现了一条与这段文字类似的推文(见图2)。

可以看到该条推文的内容和我们发现的中文字符有着相似特征,他们都是以“苏尔的开始”和“苏尔苏尔完”作为首尾字符串,在首尾字符串之间的文字表现出随机性,并没有特别的含义。而该推文评论中提及了推文上这段文字为银行木马Anubis编码后的C&C服务器地址,那么极有可能我们发现的那段神秘中文字符串也是一段C&C地址,而且可能就是银行木马Anubis的C&C。

注:Anubis是一款集勒索、间谍、银行木马于一体的综合型恶意软件,自2017年1月其源代码被公布以来,已经影响到全球100多个国家的300多家金融机构。2018年9月启明星辰ADLab对其已进行详细分析,并发布深度分析报告《首款集勒索、间谍、银行木马于一体的新型综合型Android病毒深度分析》。

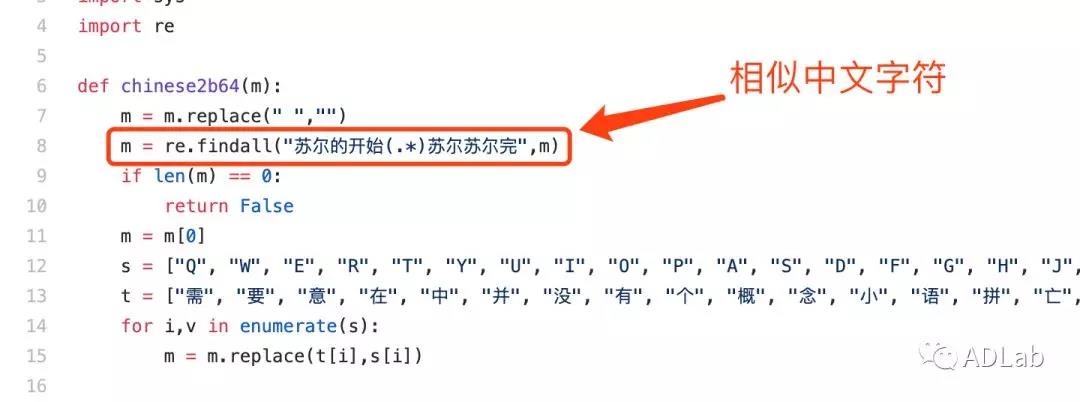

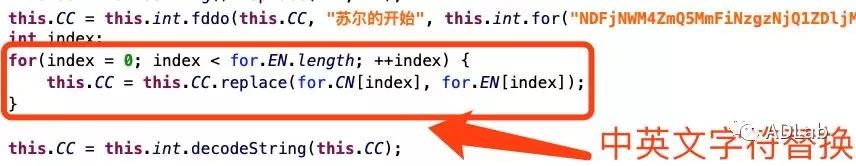

接下来,我们并不急于去收集最新的Anubis样本,因为收集、分析、处理样本需要花费比较大的工作量,所以我们首先试图从GitHub寻找线索,我们以“苏尔的开始”为关键字进行搜索并且确确实实找到了一段相关的解码代码(见图3)。粗略一看这段代码似乎应该就是这段神秘文字的解码算法,但经过我们的测试,发现这段代码并不能正确的解码我们最开始所发现的那段神秘文字。

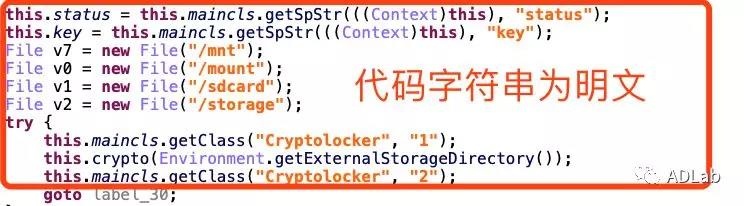

那么为了解开其中秘密,我们还得回到样本上来,如果能够找到相关的Anubis样本,通过对样本代码进行逆向分析,就能逆向出解码算法,那么也就可能解密出这段神秘的中文文字。由于这段文字的发布时间是2019年2月17日(图1),因此我们在样本库中查询2019年2月份以后的Anubis病毒样本,通过一一排除后发现了与这段神秘中文字符最相关的几个样本,其中最新的一个样本在2019年6月6日才出现。在对样本深入分析后,我们确认该新样本确实是银行木马Anubis的最新变种。

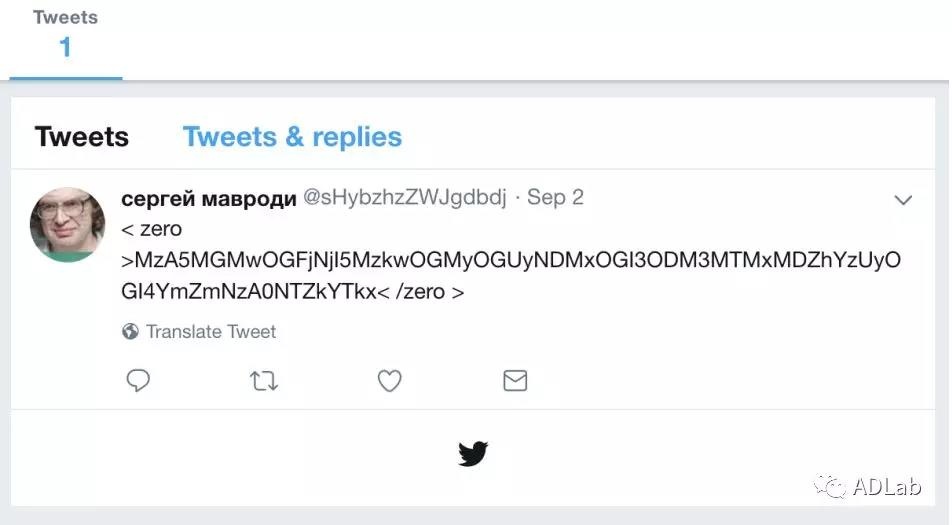

一般的间谍软件会将C&C地址(加密)硬编码在代码当中,或者利用合法的Web服务(如微博、QQ空间或者Twitter等)来配置C&C地址。比如Anubis早期的版本就是利用Twitter配置C&C地址,这样做一方面可以有效隐藏C&C地址,另一方面攻击者可以灵活地对C&C服务器进行配置和更新。而此次,攻击者选择将C&C地址编码成中文存储在了Instagram和Pastebin上。

图6 Twitter存储的加密C&C

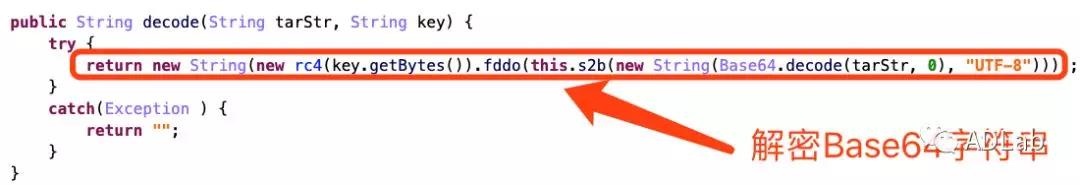

C&C解密算法分析

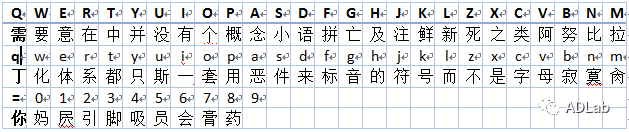

这次Anubis的更新,除了对代码做了混淆和加密外,其背后的攻击者选择了将C&C地址编码成中文文字,该木马内置有解密C&C用的密码表,内容如表1所示。从表1中我们可以看到,英文字母的大写和小写以在键盘的排列顺序排列,跟着是等号和0-9的数字。除了数字9外,每一个字符都对应一个汉字。

表1 解密C&C用的密码表

图8 中英文字符替换

图9 解密Base64字符串

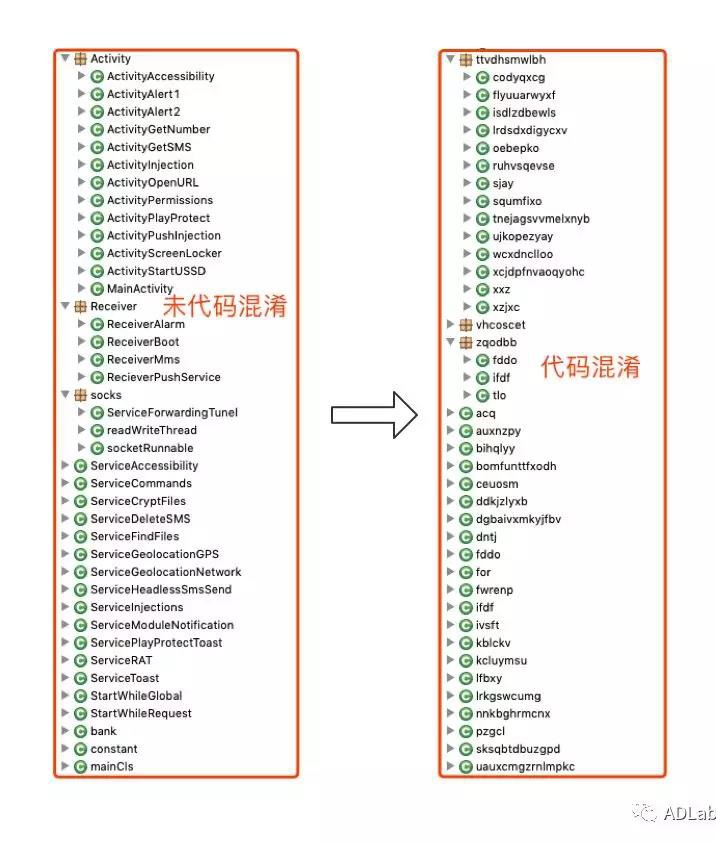

新旧样本对比分析

较我们之前分析的木马版本,新发布的木马版本进行了高强度的代码混淆,如图10所示,旧版本中明文的类名在新版本中被混淆成了没有意义的字符串。显然,混淆后的代码非常不利于阅读,这无疑提高了安全研究人员的分析难度和时间成本。

图10 代码混淆

Anubis的基本功能和行为

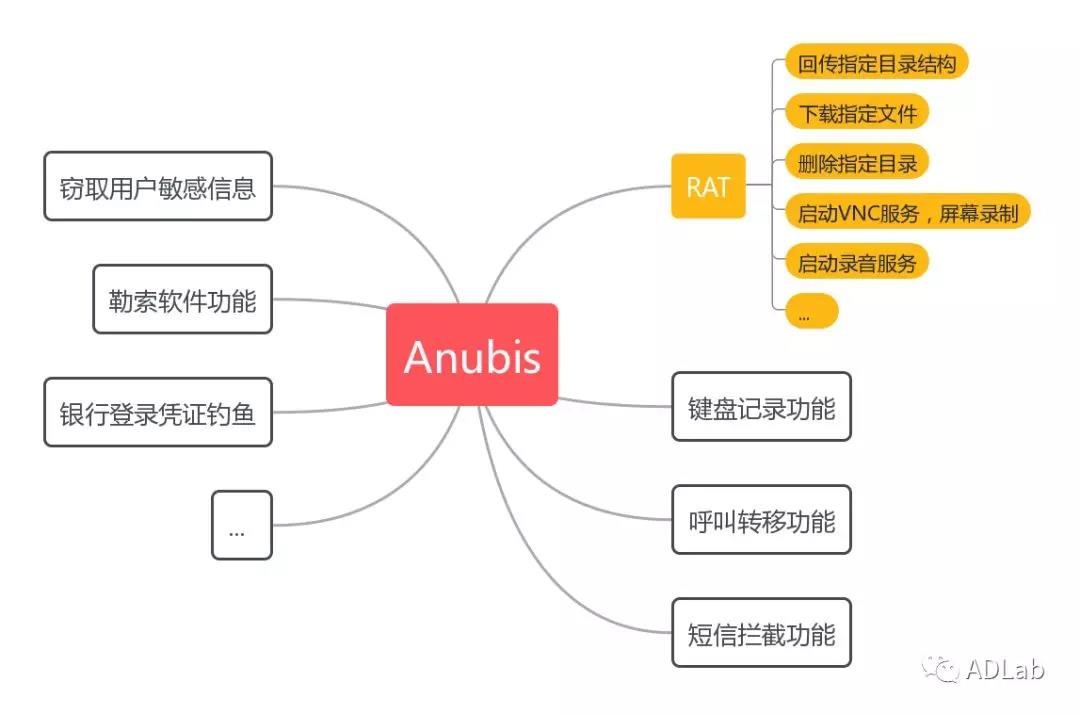

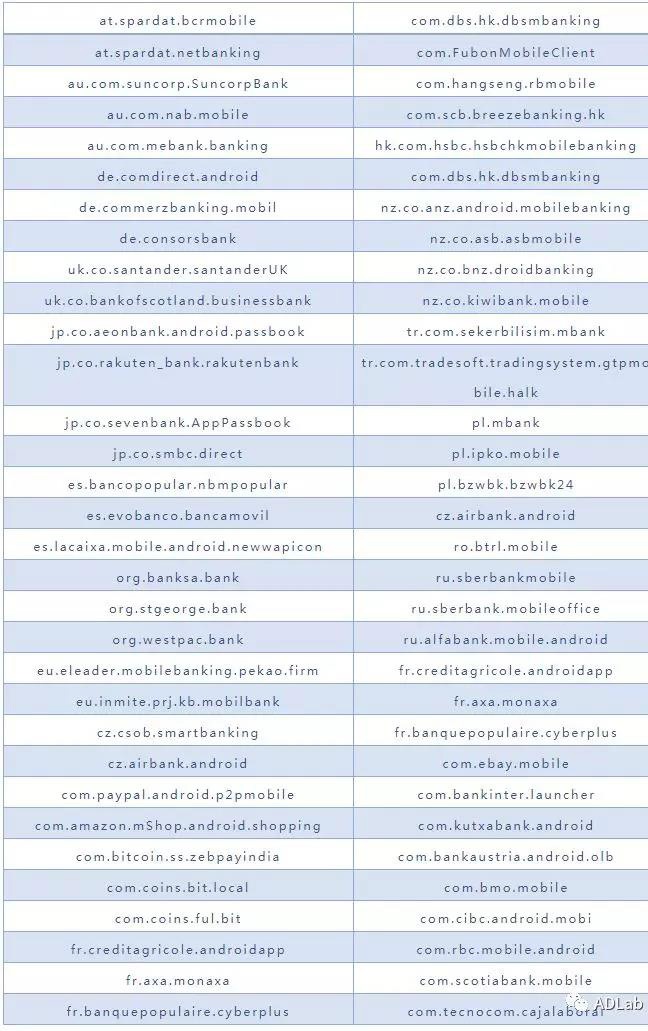

Anubis主要通过伪装成金融、邮件、物流以及软件更新等应用混入谷歌商店进行传播。其整合了多种类型恶意软件功能于一身(见图13),主要包含勒索软件功能、键盘记录功能、RAT功能、短信拦截功能和呼叫转移等功能。同时,Anubis还可以窃取受害用户的通讯录、短信、银行登录凭证等敏感信息。此外,攻击者还可以远程控制感染设备,利用感染设备向攻击者指定的目标发送特定短信。从Anubis诸多强大的功能可以看出,攻击者完全可以对受害者的社交网络进行全方位渗透和欺诈。

图13 Anubis功能示意图

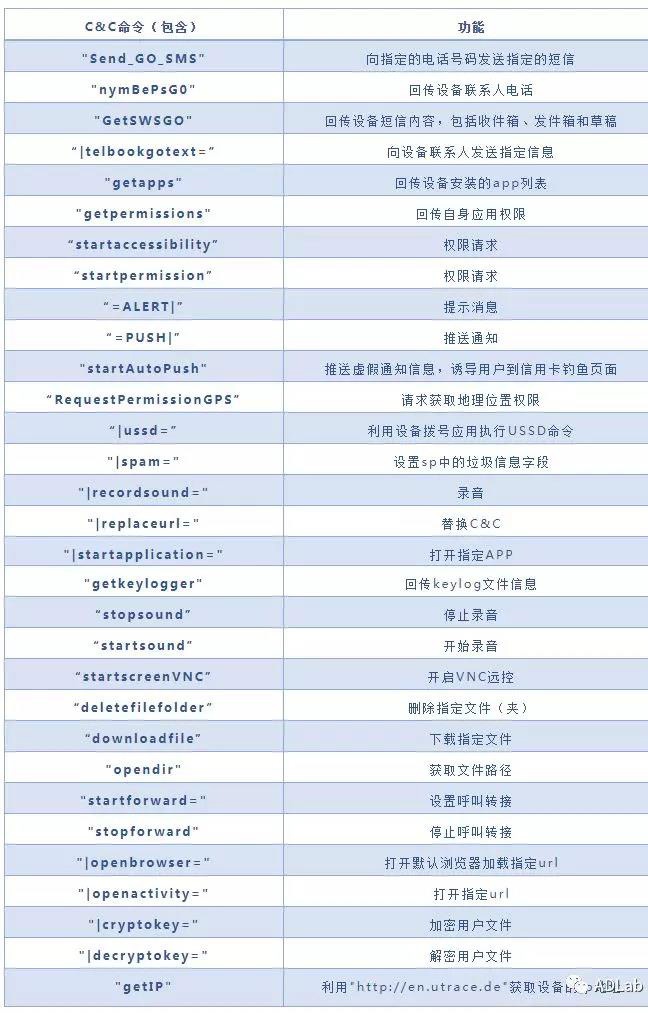

表2 主要的C&C命令和功能

总结

从2017年出现至今,Anubis背后的攻击者在C&C策略上作了多次改变。主要体现在两个方面:一是C&C的编码方式由之前的编码成类Base64串发展为编码成中文文字,二是配置C&C的载体由早期的利用Twitter站点演变成现在的利用Twitter、Telegram、Instagram和Pastebin等多平台。根据启明星辰ADLab的数据观察,Anubis这次的行动从2019年2月份开始,一直到2019年6月份都保持活跃。其主要是伪装成金融、邮件、物流以及软件更新等应用混入谷歌商店进行传播,比如我们分析的这个变种伪装成Flash升级应用诱使用户安装,进而对用户进行非法侵害。虽然Anubis主要活动在欧美等地,国内暂时没有发现用户感染此类木马,但这次的C&C隐藏策略中利用了中文进行编码,不排除其后续会攻击国内用户的可能性。

建议用户不要轻易点击短信中的不明链接,不要安装不明来源的APP;对申请可疑权限尤其是短信读写、打电话以及需要激活设备管理器的APP要特别留意,涉及到金钱的操作要格外谨慎;遇到操作异常,应当及时使用杀毒软件查杀或找专人处理。目前互联网上也充斥着形形色色的第三方APP下载站点,很多甚至成了恶意应用的批发集散地。用户应特别留意不应轻易的在一些下载站点下载APP,尽量从官网下载所需APP应用,在不得不从第三方下载站点下载软件时,要高度保持警惕,认真甄别,以免误下恶意应用,给自己造成不必要的麻烦和损失。

京公网安备11010802024551号

京公网安备11010802024551号