项目背景需求

本项目是某市地铁综合监控系统按照等级保护三级要求进行建设,主要在中心级对车站和中心的网络通讯做入侵检测,综合监控和其他系统之间做访问控制,辅助以漏洞检查和安全配置基线检查的检查手段,最终将设备的日志和安全报警以工控安全管理系统统一呈现和管理。

综合监控系统信息安全风险如下:

(1)地铁自动化系统未进行安全域划分,区域间和系统间未设置访问控制措施。

(2)缺少信息安全风险监控技术,不能及时了解发现入侵行为、病毒、网络访问异常、网络拥塞等问题,出现问题后靠人员经验排查。

(3)系统运行后,操作站和服务器很少打补丁,存在系统漏洞,系统安全配置较薄弱,防病毒软件安装不全面。

(4)防病毒软件的安装不全面,即使安装后也不及时更新防恶意代码软件版本和恶意代码库。

(5)工程师站缺少身份认证和接入控制,且权限很大。工程师站登陆过程缺少身份认证,且工程师站对操作站、PLC等进行组态时均缺乏身份认证,存在任意工程师站可以对操作站、现场设备直接组态的可能性。

(6)在地铁自动化系统运维和使用过程中,存在随意使用U盘、光盘、移动硬盘等移动存储介质现象,有可能传染病毒、木马等威胁进生产系统。

(7)第三方人员运维生产系统无审计措施。

(8)上线前进行信息安全测试的需求。

防护方案及涉及安全产品

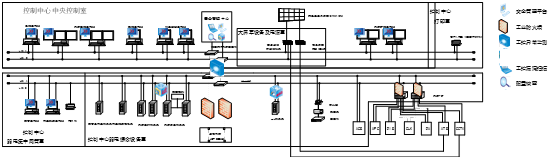

在中央控制中心设置安全管理区域,划分独立VLAN,部署工控安全管理平台、工控漏洞扫描和安全配置核查,在综合监控系统与AFC\PIS\CLK\PA等其他系统的接口出部署工业防火墙,在中心的核心交换机上部署工控异常监测系统, 部署如下图所示:

(1)工业控制信息安全管理平台

工控信息安全管理系统对所有安全信息进行统一管理,统一呈现。基于流发现异常和访问关系,关联日志发现潜在威胁,同时检测PSCADA、BAS的业务异常——在具体业务中,系统发出控制命令是特定的、有限的,将正确的数据包作为标准,就可以快速发现异常数据包。

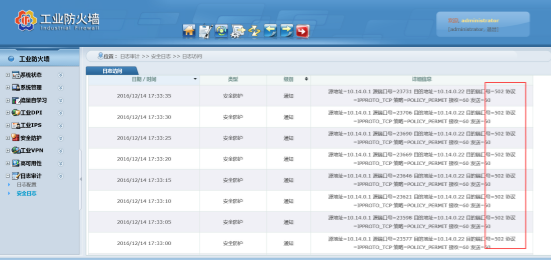

(2)工业防火墙

工业防火墙可以控制外部系统(如信号,AFC等)对综合监控系统,以及综合监控系统内部不同区域之间(如中央到车站)的访问控制,对数据包进行过滤,严格执行白名单机制,实现保护。工业防火墙还可以对工业控制协议进行深度解析,通过预设,自学习等方法识别非法或违规的工业控制指令及控制参数,并进行阻断,避免工业控制设备受到网络攻击。

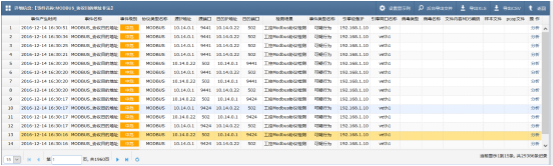

工业防火墙对于网络中的工控协议MODBUS的安全防护如下:

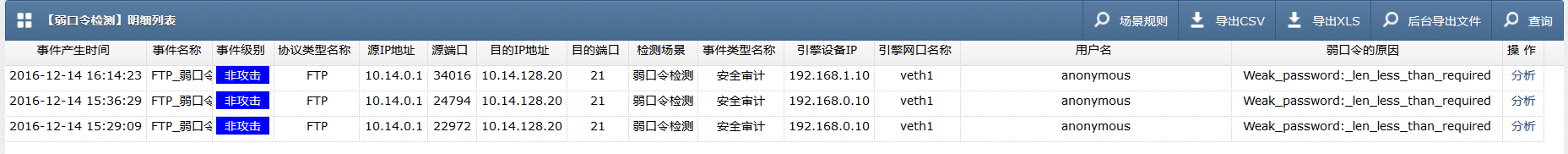

(3)工控异常检测系统

工控异常检测通过对系统中的应用层协议进行深度解析检验协议格式,并与规则策略对比验证内容合规性,可实现对应用系统的入侵检测和分析业务操作异常。能自动发现工业网络中的活动设备,设备开放的端口以及设备的网络连接,并通过预设,自学习等方法制定白名单策略,自动监视异常的违规业务。可对网络中传播的病毒、木马以及对系统已知漏洞的攻击行为进行检测。

在集成商仿真环境中工控异常检测系统有效检测出网络中的基于Modbus协议的模拟攻击行为,实现告警。

(4)漏洞扫描系统

漏洞扫描系统能够快速发现网络资产,准确识别资产属性,全面扫描安全漏洞,清晰定性安全风险,给出修复建议和预防措施,并对风险控制策略进行有效审核,从而帮助安全人员在弱点全面评估的基础上实现安全自主掌控。

(5)配置核查

安全基线配置核查系统是检查安全配置的自动化工具,可对主机设备、网络设备、安全设备、数据库、中间件等系统配置进行安全检查。检查内容应包括操作系统和网络设备、数据库和中间件等的账号、口令、授权、日志安全要求、不必要的服务、启动项、注册表、会话设置等和安全相关配置。帮助安全人员对操作站主机进行定期检查和安全加固。配置检查结果如下:

本项目中防护方案中涉及安全产品如下表:

产品名称 | 数量 |

工业防火墙 | 4台 |

工控异常监测系统 | 1台 |

工控信息安全管理平台 | 1套 |

工控漏洞扫描系统 | 1套 |

工控安全基线检查系统 | 1台 |

项目效果

该项目是综合监控系统按照等级保护三级建设,我司已在集成商的仿真环境进行集成测试,17年上半年上线运行。

综合监控系统是地铁四大系统之一,90%的地铁控制系统均有此系统,可以跟业主、集成商、设计院沟通此项目方向。

Copyright © 启明星辰 版权所有 京ICP备05032414号  京公网安备11010802024551号

京公网安备11010802024551号