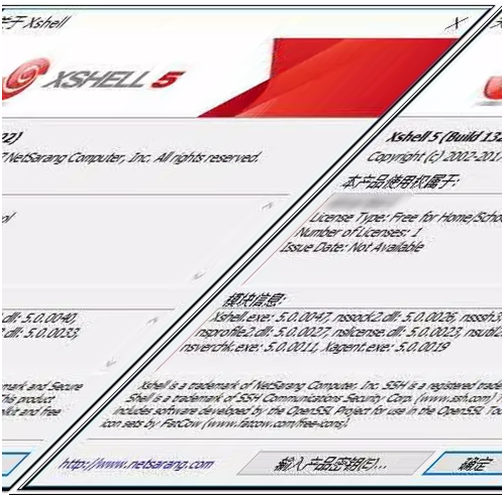

Xshell,xftp等优秀免费软件是程序大牛、运维大拿们常用的网络管理、安全传输的工具。8月7日,Xshell开发公司NetSarang发布安全公告:Xshell 在7月18日发布的5.0 Build 1322官方版本存在安全漏洞,nssock2.dll模块源码被植入后门。

鉴于此次后门可能导致用户信息泄露,泰合流安全团队及时在某内网A项目和某外网B项目的NBA(启明星辰泰合流量分析)平台上创建“Xshell后门”分析规则,对dns信息中的“请求域名”字段与已定义的恶意域名nylalobghyhirgh.com进行匹配。在8月15日发现了A项目的Xshell后门告警,在8月22日发现了B项目上的Xshell后门踪迹。

8月15日A项目的Xshell后门活动轨迹追踪:

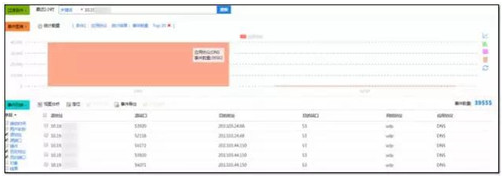

1) 通过NBA设备,可查看到多次告警,且每次告警都报送了多次。

2) 对其中一条,如9点34分的告警展开后,可看到每次告警的具体时间。

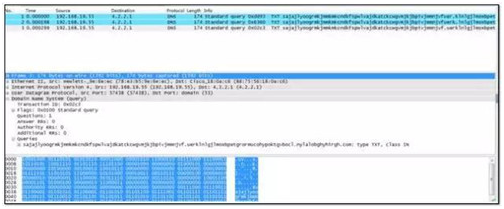

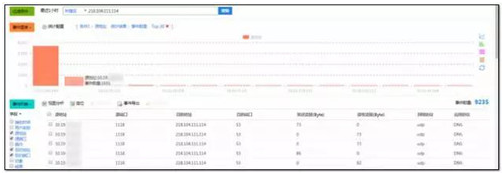

3) 选取其中一条告警进行追溯,可以看到域名查询操作记录为包含域名IOC的超长域名,此为后门软件利用DNS-Tunning隧道技术进行信息泄露。

4) 对此告警信息继续下钻后,可追溯到具体的流量数据,点击下载pcap包,可看到触发此告警的原始报文。

5) 通过IP以及MAC地址的追溯,追踪到使用Xshell的研发人员,经查看Xshell版本,确实为官方公告中有nssock2.dll漏洞的版本5.0.0026。

A项目快速定位经验总结:A项目从发现告警到定位到问题主机仅仅几分钟,之所以能迅速定位到问题主机,一方面得益于威胁情报的准确性,另一方面在于部署在内网的流量分析产品使用DPI技术获取到DNS关键域名信息,通过抓取到的原始报文包中的MAC地址和IP地址准确定位问题主机。

8月22日B项目的Xshell后门追踪溯源:

10.19.A.B到218.104.111.114告警追踪

1) 经运维人员排查,10.19.A.B上未发现Xshell软件,可是带有8月份恶意域名访问的报文就在眼前,这是怎么回事呢?

2) 通过NBA设备查看 10.19.A.B的流量会话以及统计应用协议情况,发现告警发生时间的会话为:目的地址为218.104.111.114,目的端口为53,而218.104.111.114是联通运营商的DNS服务器,并且在进一步的流量梳理中发现,10.19.A.B是与联通DNS服务器交互量第二的主机,后经系统组确认10.19.A.B是内网的DNS服务器,而此次告警是此内网DNS服务器采用转发模式向上一级DNS服务器请求本地无法解析的域名而被触发的。

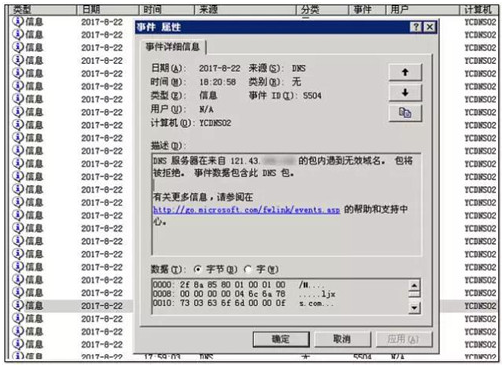

3) 那么在2017年8月22日18:20这个时间,哪个IP向此内网DNS服务器发送了DNS域名解析请求呢?由于SOC部署在汇聚交换层,故通过现场已部署的SOC平台查询此台机器的DNS日志,定位到对应告警时间的DNS访问记录的IP为121.43.C.D,并与DNS服务器上面的数据进行了核对,定位到了问题主机。

10.19.A.B到218.104.111.114告警追踪

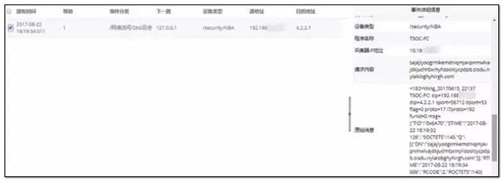

安全分析人员对192.168.E.F到4.2.2.1的访问进行Xshell后门验证,经验证192.168.E.F为接入路由器,而几台作开发运维用途的电脑通过此路由器接入XX网防火墙进行运维。由于做了NAT,未监测到私有IP地址,NBA设备抓到的是运维PC经NAT转换后的流量信息。后经证实,运维PC中存在一台机器运行5.0.0.26版本的Xshell,通过客户的配合将此台机器的Xshell进行了卸载和重新安装。

B项目追踪总结:经过现场运维人员的配合,同时结合详细的告警信息,两个告警都定位到了具体的主机。启明星辰流量分析产品NBA部署在核心交换机旁路,由于跨网段,跨防火墙的流量涉及到转IP地址转换、端口转换,导致在追踪定位过程中对精细化管理的要求更高。

(来源:启明星辰)

Copyright © 启明星辰 版权所有 京ICP备05032414号  京公网安备11010802024551号

京公网安备11010802024551号