【漏洞情报】Spectre CPU漏洞(CVE-2017-5753)

发布时间 2021-03-020x00 漏洞概述

CVE ID | CVE-2017-5753 | 时 间 | 2021-03-02 |

类 型 | 设计错误 | 等 级 | |

远程利用 | 影响范围 |

0x01 漏洞详情

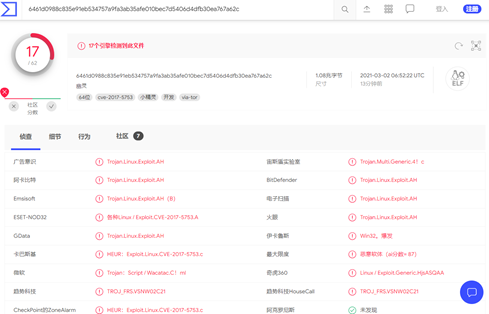

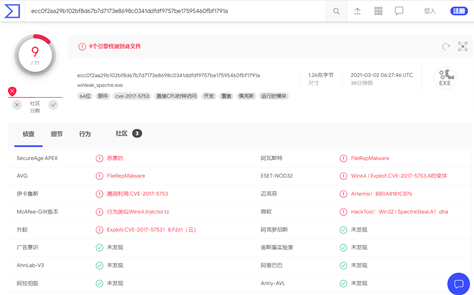

2021年03月01日,安全研究人员朱利安·沃伊森(Julien Voisin)在VirusTotal恶意软件分析平台上发现了Spectre CPU漏洞(CVE-2017-5753)的Linux版和Windows版的漏洞利用程序,这表示能够进行实际破坏并完全武器化的有效利用程序已经在公共领域中公开。

Spectre CPU漏洞是2018年1月Google Project Zero披露的Intel、AMD和ARM处理器架构中的硬件设计缺陷(Meltdown:CVE-2017-5754、Spectre:CVE-2017-5753和CVE-2017-5715),攻击者能够利用漏洞运行应用程序中的代码来破坏不同应用程序之间在CPU层面的隔离,然后窃取同一系统上运行的其它应用的敏感数据。

Google表示,Spectre CPU漏洞会影响包括Windows、Linux、macOS、Android和ChromeOS等在内的主流操作系统。自发现该漏洞以来,所有主流CPU和OS供应商均发布了固件补丁和软件修复,但尚未更新其系统的用户仍然容易受到Spectre CPU漏洞的攻击,尤其是使用旧版芯片并运行旧版操作系统的用户(如2015年代的PC,并使用Haswell或旧的Intel处理器)。

VirusTotal上的漏洞利用程序是上个月上传的,该软件包是适用于Windows和Linux的Immunity Canvas 7.26安装程序(Immunity CANVAS为全球的渗透测试人员和安全专业人员提供了数百种漏洞利用、自动化的漏洞利用系统以及全面、可靠的漏洞利用开发框架)。

此漏洞利用程序可以使普通用户可以从目标设备的内核内存中转储Windows系统和Linux系统中/etc/shadow文件中的LM/NT哈希。此外,该利用程序还能够转储Kerberos tickets,可与PsExec一起用于Windows系统的本地权限升级和横向移动。这意味着,如果该漏洞被成功利用,则攻击者可以窃取受影响系统的敏感数据,包括密码、文档以及内存中任何可用的其它数据。

如Voisin所说,打过该漏洞补丁的Linux或Windows系统则不受影响。而微软表示,由于安装补丁后系统性能会有明显的下降,因此用户最容易跳过应用缓解措施。

除此之外,即使攻击者拿到了这两个漏洞利用程序软件包中的任何一个,只运行它们也不会产生任何结果,因为它们都只能在正确的参数下执行,除非攻击者能够运行正确的参数。

0x02 处置建议

Spectre CPU漏洞已于2018年修复,建议未及时更新的用户参考CPU和OS供应商官方发布的修复程序或缓解措施。

针对windows系统,微软通过更改Windows和芯片微代码来缓解此漏洞,并建议使用Windows Update和芯片微代码更新。

详情链接:

https://www.microsoft.com/security/blog/2018/01/09/understanding-the-performance-impact-of-spectre-and-meltdown-mitigations-on-windows-systems/

0x03 参考链接

https://www.virustotal.com/gui/file/6461d0988c835e91eb534757a9fa3ab35afe010bec7d5406d4dfb30ea767a62c/detection

https://www.bleepingcomputer.com/news/security/working-windows-and-linux-spectre-exploits-found-on-virustotal/?

https://dustri.org/b/spectre-exploits-in-the-wild.html

https://therecord.media/first-fully-weaponized-spectre-exploit-discovered-online/

0x04 时间线

2021-03-01 Julien Voisin披露利用程序

2021-03-02 VSRC发布安全通告

0x05 附录

CVSS评分标准官网:http://www.first.org/cvss/

京公网安备11010802024551号

京公网安备11010802024551号