WebLogic T3协议反序列化 0day 漏洞

发布时间 2021-04-190x00 漏洞概述

CVE ID | 时 间 | 2021-04-19 | |

类 型 | RCE | 等 级 | 高危 |

远程利用 | 是 | 影响范围 | |

PoC/EXP | 已公开 | 在野利用 | 是 |

0x01 漏洞详情

近日,WebLogic被披露存在一个T3协议反序列化0 day漏洞,攻击者可利用此漏洞造成远程代码执行,目前该漏洞处于在野0day状态,并且PoC/EXP已在Github上公开。

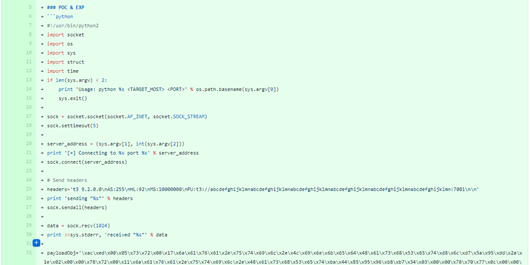

在该漏洞的poc中,使用了java.rmi.MarshalledObject类,并将objBytes属性作为反序列化的流,从中解析对象,可以通过把objBytes替换为指定反序列化就可以实现weblogic黑名单绕过。

0x02 处置建议

建议将jdk升级到最新版本,并禁用iiop/t3协议以作为临时缓解措施。

禁用T3协议,具体操作如下:

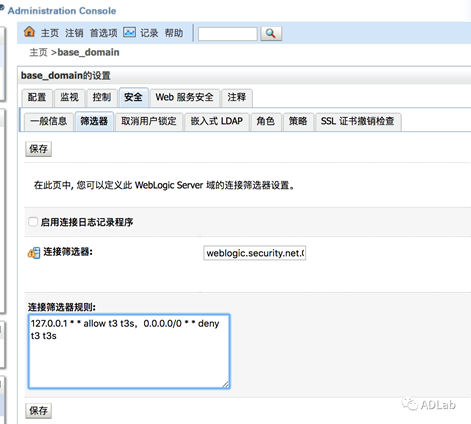

1)进入WebLogic控制台,在base_domain的配置页面中,进入“安全”选项卡页面,点击“筛选器”,进入连接筛选器配置。

2)在连接筛选器中输入:weblogic.security.net.ConnectionFilterImpl,在连接筛选器规则中输入:127.0.0.1 * * allow t3t3s,0.0.0.0/0 * *deny t3 t3s(t3和t3s协议的所有端口只允许本地访问)。

3)保存后需重新启动,规则方可生效。

禁用IIOP协议,具体操作如下:

登陆WebLogic控制台,base_domain >服务器概要 >AdminServer

下载链接:

https://www.oracle.com/cn/java/technologies/javase/javase-jdk8-downloads.html

0x03 参考链接

https://github.com/hhroot/2021_Hvv/commit/8dcfdd7786ded69f404d52a162a8c4dfcbfd34b9

https://www.oracle.com/cn/java/technologies/javase/javase-jdk8-downloads.html

0x04 时间线

2021-04-18 研究人员披露漏洞

2021-04-19 VSRC发布安全通告

0x05 附录

CVSS评分标准官网:http://www.first.org/cvss/

京公网安备11010802024551号

京公网安备11010802024551号