TsuNAM漏洞:可DDoS DNS服务器

发布时间 2021-05-080x00 漏洞概述

CVE ID | 时 间 | 2021-05-08 | |

类 型 | DDoS | 等 级 | 高危 |

远程利用 | 是 | 影响范围 | |

PoC/EXP | 未公开 | 在野利用 | 否 |

0x01 漏洞详情

2021年05月06日,SIDN Labs(.nl注册)、InternetNZ(.nz注册) 和南加州大学信息科学研究所的研究人员公开披露了在DNS解析器中发现的一个可导致分布式拒绝服务(DDoS)攻击的漏洞,该漏洞被称为TsuNAME。

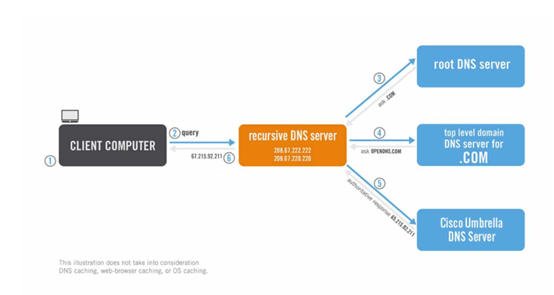

现今互联网上大多数使用的DNS服务器都是递归服务器,它们接受用户的DNS查询并将其转发到权威DNS服务器,这种工作方式就像电话簿一样,可以返回特定域名的DNS响应。

在正常情况下,数以百万计的递归DNS服务器每天会向权威性DNS服务器发送数十亿次DNS查询。这些权威性DNS服务器通常由大型公司和组织托管和管理(内容交付网络、大型科技巨头、互联网服务提供商、域名注册商或政府组织),比如Google和Cisco。

研究人员表示,攻击者可以制作恶意的DNS查询,利用递归DNS软件的漏洞,向其权威DNS服务器不停地发送恶意DNS查询,但这种攻击依赖于受影响的递归DNS软件和权威DNS服务器上的错误配置。如果攻击中注册了足够多的递归DNS服务器,则攻击者可以发起庞大的DDoS攻击,从而摧毁关键的Internet节点。

研究人员还发现,某些DNS解析器在遇到被错误配置为循环依赖NS记录的域名时开始循环,而这种循环可以用来攻击权威服务器。

研究人员在报告中描述了2020年在.nz authroritative服务器上观察到的一个与tsuNAME相关的事件,当时有两个域名被错误地配置为循环依赖关系,它导致总流量增长了50%。在报告中,研究人员展示了一个基于欧盟的国家代码顶级域名如何因循环依赖的错误配置而导致流量增长了10倍。

研究人员还发布了一种称为CycleHunter的工具 ,权威DNS服务器的运营商可以使用该工具在其DNS区域文件中查找并消除循环依赖性。消除这些循环依赖性可在未应用补丁的情况下防止攻击者利用tsuNAME进行DDoS攻击。

此外,研究人员使用CycleHunter在七个顶级域(TLD)中评估了约1.84亿个域名,并发现了约1400个域名使用的44个循环依赖的NS记录(可能是配置错误),这些记录可能会被滥用于之后的攻击。

影响范围

Google Public DNS(GDNS)

Cisco OpenDNS

其它DNS解析器

(注:Unbound、BIND和KnotDNS不受tsuNAME影响)

0x02 处置建议

目前Google和Cisco已经修复了此漏洞,建议相关DNS运营商尽快使用CycleHunter工具检测并消除DNS区域中的循环依赖关系或及时修复该漏洞。

下载链接:

https://github.com/SIDN/CycleHunter

0x03 参考链接

https://therecord.media/new-tsuname-bug-can-be-used-to-ddos-key-dns-servers/?

https://tsuname.io/

https://tsuname.io/tech_report.pdf

https://tsuname.io/advisory.pdf

0x04 时间线

2021-05-06 研究人员公开披露漏洞

2021-05-08 VSRC发布安全通告

0x05 附录

CVSS评分标准官网:http://www.first.org/cvss/

京公网安备11010802024551号

京公网安备11010802024551号