【漏洞通告】微软8月多个安全漏洞

发布时间 2023-08-09一、漏洞概述

2023年8月8日,微软发布了8月安全更新,本次更新共修复了87个漏洞,其中包括2个已被利用的漏洞、23个远程代码执行漏洞以及6个评级为严重的漏洞。

本次修复的漏洞中,漏洞类型包括特权提升漏洞、远程代码执行漏洞、信息泄露漏洞、拒绝服务漏洞、安全功能绕过漏洞和欺骗漏洞等。

微软本次共修复了2个已被利用的漏洞:

ADV230003:Microsoft Office 深度防御更新(修复CVE-2023-36884)

Microsoft 发布了 Microsoft Office深度防御更新,以修复先前已缓解并被积极利用的CVE-2023-36884远程代码执行漏洞攻击链。CVE-2023-36884影响了多个Windows和Office产品,威胁者可以创建特制的 Microsoft Office文档并诱导受害者打开恶意文件,成功利用可能导致在受害者的上下文中远程执行代码。该漏洞已经公开披露且已发现被利用。

CVE-2023-38180 :.NET 和 Visual Studio 拒绝服务漏洞

该漏洞的CVSSv3.1评分为7.5,可利用该漏洞导致.NET 应用程序和 Visual Studio拒绝服务,目前该漏洞已发现被利用。

微软本次更新中修复的6个评级为“严重”的漏洞如下:

CVE-2023-36895:Microsoft Outlook远程代码执行漏洞

该漏洞的CVSSv3.1评分为7.8,威胁者可通过诱导受害者下载并打开特制文件(需要用户交互),从而导致对受害者计算机执行本地攻击,成功利用该漏洞可能导致任意代码执行。

CVE-2023-29328/ CVE-2023-29330:Microsoft Teams远程代码执行漏洞

该漏洞的CVSSv3.1评分为8.8,影响了Microsoft Teams 桌面版、Android 版、 iOS版和Mac 版。威胁者可以通过诱骗受害者加入其设置的恶意Teams 会议,导致在受害者用户的上下文中远程执行代码,从而能够访问或修改受害者的信息,或可能导致客户端计算机停机,利用该漏洞无需特权。

CVE-2023-35385/CVE-2023-36911/CVE-2023-36910:Microsoft消息队列远程代码执行漏洞

这些漏洞的CVSSv3.1评分均为9.8,可以通过发送恶意制作的MSMQ 数据包到MSMQ 服务器来利用漏洞,成功利用这些漏洞可能导致在目标服务器上远程执行代码。利用这些漏洞需要启用作为Windows 组件的Windows 消息队列服务,可以通过检查是否有名为Message Queuing的服务在运行,以及计算机上是否侦听TCP 端口1801。

其它值得关注的漏洞还包括但不限于:

CVE-2023-21709:Microsoft Exchange Server 权限提升漏洞

该漏洞的CVSSv3.1评分为9.8,在基于网络的攻击中,可以通过暴力破解用户帐户密码以该用户身份登录。建议使用强密码来缓解暴力破解攻击。

CVE-2023-35388 /CVE-2023-38182:Microsoft Exchange Server 远程代码执行漏洞

这些漏洞的CVSSv3.1评分均为8.0,通过 LAN 访问身份验证并拥有有效 Exchange 用户凭据的威胁者可以通过 PowerShell 远程处理会话远程执行代码。

微软8月更新涉及的完整漏洞列表如下:

CVE ID | CVE 标题 | 严重性 |

CVE-2023-36895 | Microsoft Outlook 远程代码执行漏洞 | 严重 |

CVE-2023-29328 | Microsoft Teams 远程代码执行漏洞 | 严重 |

CVE-2023-29330 | Microsoft Teams 远程代码执行漏洞 | 严重 |

CVE-2023-35385 | Microsoft 消息队列远程代码执行漏洞 | 严重 |

CVE-2023-36911 | Microsoft 消息队列远程代码执行漏洞 | 严重 |

CVE-2023-36910 | Microsoft 消息队列远程代码执行漏洞 | 严重 |

CVE-2023-38178 | .NET Core 和 Visual Studio 拒绝服务漏洞 | 高危 |

CVE-2023-35390 | .NET和Visual Studio远程代码执行漏洞 | 高危 |

CVE-2023-36873 | .NET Framework 欺骗漏洞 | 高危 |

CVE-2023-38180 | .NET 和 Visual Studio 拒绝服务漏洞 | 高危 |

CVE-2023-36899 | ASP.NET 权限提升漏洞 | 高危 |

CVE-2023-35391 | ASP.NET Core SignalR 和 Visual Studio 信息泄露漏洞 | 高危 |

CVE-2023-38176 | Azure Arc-Enabled Servers 特权提升漏洞 | 高危 |

CVE-2023-36869 | Azure DevOps Server 欺骗漏洞 | 高危 |

CVE-2023-38188 | Azure Apache Hadoop 欺骗漏洞 | 高危 |

CVE-2023-35393 | Azure Apache Hive 欺骗漏洞 | 高危 |

CVE-2023-35394 | Azure HDInsight Jupyter Notebook 欺骗漏洞 | 高危 |

CVE-2023-36881 | Azure Apache Ambari 欺骗漏洞 | 高危 |

CVE-2023-36877 | Azure Apache Oozie 欺骗漏洞 | 高危 |

CVE-2023-38167 | Microsoft Dynamics Business Central 特权提升漏洞 | 高危 |

CVE-2023-35389 | Microsoft Dynamics 365 On-Premises 远程代码执行漏洞 | 高危 |

CVE-2023-38185 | Microsoft Exchange Server 远程代码执行漏洞 | 高危 |

CVE-2023-35388 | Microsoft Exchange Server 远程代码执行漏洞 | 高危 |

CVE-2023-35368 | Microsoft Exchange 远程代码执行漏洞 | 高危 |

CVE-2023-38181 | Microsoft Exchange Server 欺骗漏洞 | 高危 |

CVE-2023-38182 | Microsoft Exchange Server 远程代码执行漏洞 | 高危 |

CVE-2023-21709 | Microsoft Exchange Server 权限提升漏洞 | 高危 |

CVE-2023-36897 | Visual Studio Tools for Office Runtime 欺骗漏洞 | 高危 |

CVE-2023-36896 | Microsoft Excel 远程代码执行漏洞 | 高危 |

CVE-2023-35371 | Microsoft Office 远程代码执行漏洞 | 高危 |

CVE-2023-36893 | Microsoft Outlook 欺骗漏洞 | 高危 |

CVE-2023-36891 | Microsoft SharePoint Server 欺骗漏洞 | 高危 |

CVE-2023-36894 | Microsoft SharePoint Server 信息泄露漏洞 | 高危 |

CVE-2023-36890 | Microsoft SharePoint Server 信息泄露漏洞 | 高危 |

CVE-2023-36892 | Microsoft SharePoint Server 欺骗漏洞 | 高危 |

CVE-2023-35372 | Microsoft Office Visio 远程代码执行漏洞 | 高危 |

CVE-2023-36865 | Microsoft Office Visio 远程代码执行漏洞 | 高危 |

CVE-2023-36866 | Microsoft Office Visio 远程代码执行漏洞 | 高危 |

CVE-2023-36882 | Microsoft WDAC OLE DB provider for SQL Server 远程代码执行漏洞 | 高危 |

CVE-2023-20569 | AMD:CVE-2023-20569 返回地址预测器 | 高危 |

CVE-2023-38170 | HEVC Video Extensions 远程代码执行漏洞 | 高危 |

CVE-2023-36876 | Reliability Analysis Metrics Calculation (RacTask) 权限提升漏洞 | 高危 |

CVE-2023-36908 | Windows Hyper-V 信息泄露漏洞 | 高危 |

CVE-2023-38169 | Microsoft OLE DB 远程代码执行漏洞 | 高危 |

CVE-2023-36898 | Tablet Windows User Interface Application Core 远程代码执行漏洞 | 高危 |

CVE-2023-35387 | Windows Bluetooth A2DP driver 特权提升漏洞 | 高危 |

CVE-2023-36904 | Windows Cloud Files Mini Filter Driver 特权提升漏洞 | 高危 |

CVE-2023-36900 | Windows 通用日志文件系统驱动程序特权提升漏洞 | 高危 |

CVE-2023-36907 | Windows 加密服务信息泄露漏洞 | 高危 |

CVE-2023-36906 | Windows 加密服务信息泄露漏洞 | 高危 |

CVE-2023-38175 | Microsoft Windows Defender 权限提升漏洞 | 高危 |

CVE-2023-35381 | Windows 传真服务远程代码执行漏洞 | 高危 |

CVE-2023-36889 | Windows 组策略安全功能绕过漏洞 | 高危 |

CVE-2023-35384 | Windows HTML平台安全功能绕过漏洞 | 高危 |

CVE-2023-35359 | Windows 内核特权提升漏洞 | 高危 |

CVE-2023-38154 | Windows 内核特权提升漏洞 | 高危 |

CVE-2023-35382 | Windows 内核特权提升漏洞 | 高危 |

CVE-2023-35386 | Windows 内核特权提升漏洞 | 高危 |

CVE-2023-35380 | Windows 内核特权提升漏洞 | 高危 |

CVE-2023-38184 | Windows 轻量级目录访问协议 (LDAP) 远程代码执行漏洞 | 高危 |

CVE-2023-36909 | Microsoft 消息队列拒绝服务漏洞 | 高危 |

CVE-2023-35376 | Microsoft 消息队列拒绝服务漏洞 | 高危 |

CVE-2023-38172 | Microsoft 消息队列拒绝服务漏洞 | 高危 |

CVE-2023-35383 | Microsoft 消息队列信息泄露漏洞 | 高危 |

CVE-2023-36913 | Microsoft 消息队列信息泄露漏洞 | 高危 |

CVE-2023-35377 | Microsoft 消息队列拒绝服务漏洞 | 高危 |

CVE-2023-38254 | Microsoft 消息队列拒绝服务漏洞 | 高危 |

CVE-2023-36912 | Microsoft 消息队列拒绝服务漏洞 | 高危 |

CVE-2023-38186 | Windows Mobile 设备管理权限提升漏洞 | 高危 |

CVE-2023-35378 | Windows Projected File System 特权提升漏洞 | 高危 |

CVE-2023-35379 | Reliability Analysis Metrics Calculation Engine (RACEng) 特权提升漏洞 | 高危 |

CVE-2023-36914 | Windows Smart Card Resource Management Server 安全功能绕过漏洞 | 高危 |

CVE-2023-36903 | Windows System Assessment Tool 特权提升漏洞 | 高危 |

CVE-2023-36905 | Windows 无线广域网服务 (WwanSvc) 信息泄露漏洞 | 高危 |

ADV230004 | 内存完整性系统就绪扫描工具深度防御更新 | 中危 |

CVE-2023-38157 | Microsoft Edge(基于 Chromium)安全功能绕过漏洞 | 中危 |

ADV230003 | Microsoft Office 深度防御更新 | 中危 |

CVE-2023-35945 | Envoy 拒绝服务漏洞 | 未知 |

CVE-2023-4068 | Chromium:CVE-2023-4068 V8 中的类型混淆 | 未知 |

CVE-2023-4072 | Chromium:CVE-2023-4072 WebGL 中的读写越界 | 未知 |

CVE-2023-4071 | Chromium:CVE-2023-4071 Visuals 中的堆缓冲区溢出 | 未知 |

CVE-2023-4073 | Chromium:CVE-2023-4073 ANGLE 中的内存访问越界 | 未知 |

CVE-2023-4075 | Chromium:CVE-2023-4075 在 Cast 中释放后使用 | 未知 |

CVE-2023-4074 | Chromium:CVE-2023-4074 在 Blink 任务调度中释放后使用 | 未知 |

CVE-2023-4076 | Chromium:CVE-2023-4076 在 WebRTC 中释放后使用 | 未知 |

CVE-2023-4077 | Chromium:CVE-2023-4077 扩展中的数据验证不足 | 未知 |

CVE-2023-4078 | Chromium:CVE-2023-4078 扩展中的实施不当 | 未知 |

CVE-2023-4070 | Chromium:CVE-2023-4070 V8 中的类型混淆 | 未知 |

CVE-2023-4069 | Chromium:CVE-2023-4069 V8 中的类型混淆 | 未知 |

二、影响范围

受影响的产品/功能/服务/组件包括:

Microsoft Office

Memory Integrity System Readiness Scan Tool

Microsoft Exchange Server

Microsoft Teams

Windows Kernel

Microsoft Office Excel

Microsoft Office Visio

Windows Message Queuing

Windows Projected File System

Windows Reliability Analysis Metrics Calculation Engine

Windows Fax and Scan Service

Windows HTML Platform

Windows Bluetooth A2DP driver

Microsoft Dynamics

.NET Core

ASP.NET and Visual Studio

Azure HDInsights

Azure DevOps

.NET Framework

Reliability Analysis Metrics Calculation Engine

Microsoft WDAC OLE DB provider for SQL

Windows Group Policy

Microsoft Office SharePoint

Microsoft Office Outlook

Tablet Windows User Interface

ASP.NET

Windows Common Log File System Driver

Windows System Assessment Tool

Windows Cloud Files Mini Filter Driver

Windows Wireless Wide Area Network Service

Windows Cryptographic Services

Role: Windows Hyper-V

Windows Smart Card

Microsoft Edge (Chromium-based)

Dynamics Business Central Control

SQL Server

Microsoft Windows Codecs Library

Windows Defender

Azure Arc

ASP .NET

Windows LDAP - Lightweight Directory Access Protocol

Windows Mobile Device Management

三、安全措施

3.1 升级版本

目前微软已发布相关安全更新,建议受影响的用户尽快修复。

(一) Windows Update自动更新

Microsoft Update默认启用,当系统检测到可用更新时,将会自动下载更新并在下一次启动时安装。也可选择通过以下步骤手动进行更新:

1、点击“开始菜单”或按Windows快捷键,点击进入“设置”

2、选择“更新和安全”,进入“Windows更新”(Windows 8、Windows 8.1、Windows Server 2012以及Windows Server 2012 R2可通过控制面板进入“Windows更新”,具体步骤为“控制面板”->“系统和安全”->“Windows更新”)

3、选择“检查更新”,等待系统自动检查并下载可用更新。

4、更新完成后重启计算机,可通过进入“Windows更新”->“查看更新历史记录”查看是否成功安装了更新。对于没有成功安装的更新,可以点击该更新名称进入微软官方更新描述链接,点击最新的SSU名称并在新链接中点击“Microsoft 更新目录”,然后在新链接中选择适用于目标系统的补丁进行下载并安装。

(二) 手动安装更新

Microsoft官方下载相应补丁进行更新。

2023年8月安全更新下载链接:

https://msrc.microsoft.com/update-guide/releaseNote/2023-Aug

补丁下载示例:

1.打开上述下载链接,点击漏洞列表中要修复的CVE链接。

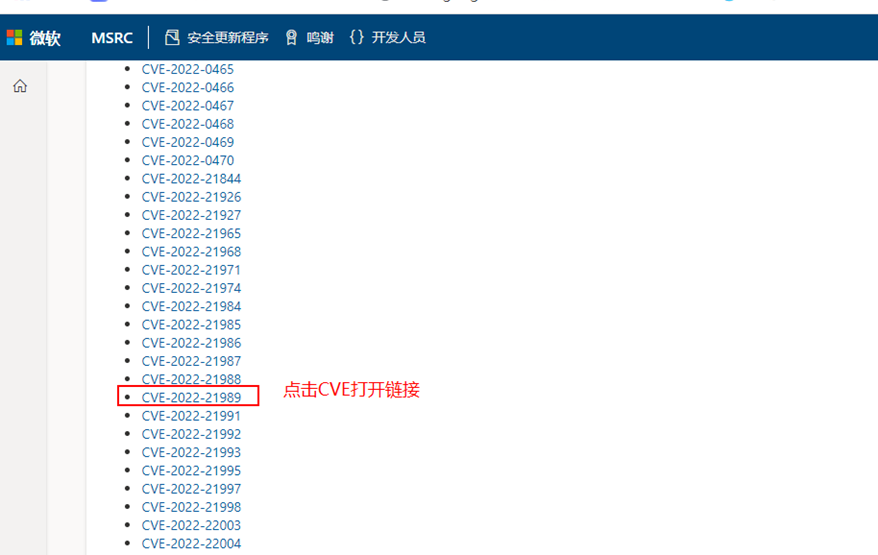

例1:微软漏洞列表示例(2022年2月)

2.在微软公告页面底部左侧【产品】选择相应的系统类型,点击右侧【下载】处打开补丁下载链接。

例2:CVE-2022-21989补丁下载示例

3.点击【安全更新】,打开补丁下载页面,下载相应补丁并进行安装。

例3:补丁下载界面

4.安装完成后重启计算机。

3.2 临时措施

针对CVE-2023-21709,可参考:

https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2023-21709

3.3 通用建议

l 定期更新系统补丁,减少系统漏洞,提升服务器的安全性。

l 加强系统和网络的访问控制,修改防火墙策略,关闭非必要的应用端口或服务,减少将危险服务(如SSH、RDP等)暴露到公网,减少攻击面。

l 使用企业级安全产品,提升企业的网络安全性能。

l 加强系统用户和权限管理,启用多因素认证机制和最小权限原则,用户和软件权限应保持在最低限度。

l 启用强密码策略并设置为定期修改。

3.4 参考链接

https://msrc.microsoft.com/update-guide/releaseNote/2023-Aug

https://www.bleepingcomputer.com/news/microsoft/microsoft-august-2023-patch-tuesday-warns-of-2-zero-days-87-flaws/

四、版本信息

版本 | 日期 | 备注 |

V1.0 | 2023-08-09 | 首次发布 |

五、附录

5.1 公司简介

启明星辰成立于1996年,是由留美博士严望佳女士创建的、拥有完全自主知识产权的信息安全高科技企业。是国内最具实力的信息安全产品、安全服务解决方案的领航企业之一。

公司总部位于北京市中关村软件园启明星辰大厦,公司员工6000余人,研发团队1200余人, 技术服务团队1300余人。在全国各省、市、自治区设立分支机构六十多个,拥有覆盖全国的销售体系、渠道体系和技术支持体系。公司于2010年6月23日在深圳中小板挂牌上市。(股票代码:002439)

多年来,启明星辰致力于提供具有国际竞争力的自主创新的安全产品和最佳实践服务,帮助客户全面提升其IT基础设施的安全性和生产效能,为打造和提升国际化的民族信息安全产业领军品牌而不懈努力。

5.2 关于我们

启明星辰安全应急响应中心已发布1000多个漏洞通告和风险预警,我们将持续跟踪全球最新的网络安全事件和漏洞,为企业的信息安全保驾护航。

关注我们:

京公网安备11010802024551号

京公网安备11010802024551号