信息安全周报-2020年第03周

发布时间 2020-01-20

本周安全态势综述

2020年01月13日至19日共收录安全漏洞53个,值得关注的是Microsoft Windows CryptoAPI验证绕过漏洞; Apache XML-RPC XMLRPC client代码执行漏洞;Oracle E-Business Suite Human Resources CVE-2020-2587未明代码执行漏洞;Adobe Illustrator CC CVE-2020-3710内存错误引用代码执行漏洞;Microsoft .NET Core CVE-2020-0602远程代码执行漏洞。

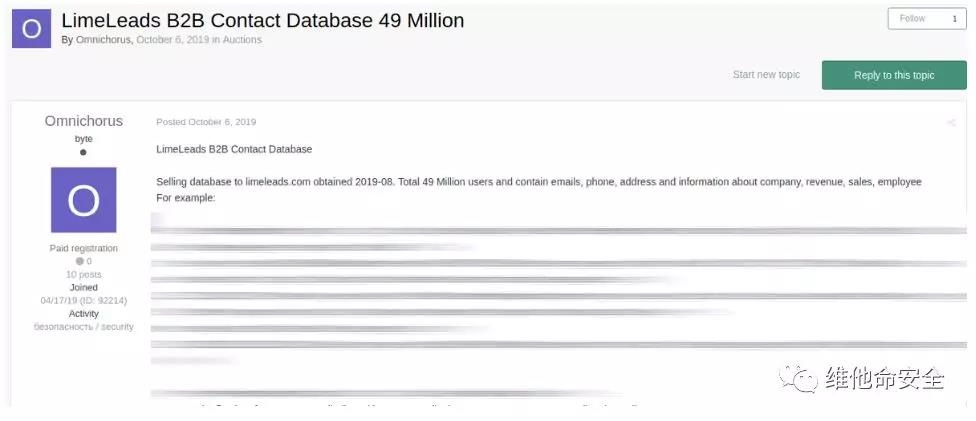

本周值得关注的网络安全事件是以色列启动民航网络安全计划,将改善航空网络防御能力;微软正式终止对Windows 7、Server 2008和2008 R2提供支持;美国LimeLeads公司4900万条用户记录在暗网论坛出售;试用App卸载后直接扣费,全球近6亿Android用户中招;数百个医学成像系统在网上暴露了数百万患者的数据。

根据以上综述,本周安全威胁为中。

重要安全漏洞列表

1. Microsoft Windows CryptoAPI验证绕过漏洞

Microsoft Windows CryptoAPI处理ECC椭圆曲线加密存在安全漏洞,允许远程攻击者可以利用漏洞提交特殊的请求,可以使用伪造的证书对恶意的可执行文件进行签名,使文件看起来来自可信的来源,或者进行中间人攻击并解密用户连接到受影响软件的机密信息。

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0601

2. Apache XML-RPC XMLRPC client代码执行漏洞

Apache XML-RPC XMLRPC client实现XMLRPC错误消息faultCause属性处理存在安全漏洞,允许远程攻击者利用漏洞构建恶意XMLRPC服务请求,可使应用程序崩溃或者执行任意代码。

https://access.redhat.com/security/cve/cve-2019-17570

3. Oracle E-Business Suite Human Resources CVE-2020-2587未明代码执行漏洞

Oracle E-Business Suite Human Resources存在未明安全漏洞,允许远程攻击者利用漏洞提交特殊的请求,可使应用程序崩溃或执行任意代码。

https://www.oracle.com/security-alerts/cpujan2020.html

4. Adobe Illustrator CC CVE-2020-3710内存错误引用代码执行漏洞

Adobe Illustrator CC处理文件存在内存破坏漏洞,允许远程攻击者利用漏洞提交特殊的请求,诱使用户解析,可使应用程序崩溃或以应用程序上下文执行任意代码。

https://helpx.adobe.com/security/products/illustrator/apsb20-03.html

5. Microsoft .NET Core CVE-2020-0602远程代码执行漏洞

Microsoft .NET Core实现存在安全漏洞,允许远程攻击者可以利用漏洞提交特殊的请求,可以应用程序上下文执行任意代码。

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0602

重要安全事件综述

1、以色列启动民航网络安全计划,将改善航空网络防御能力

据上周日以色列国家网络管理局(INCD)报道,以色列政府批准了一项民航网络安全计划。作为该计划的一部分,以色列将建立一个国家指导委员会来改善该国家的航空网络防御能力。该委员会由INCD领导,并且由以色列交通部、民航局、机场管理局、安全局、国防部、国家安全委员会和以色列国防军的代表组成。该计划的内容包括:威胁映射和解决方案项目、在高科技和网络行业以及学术界推动前沿技术研究和国防解决方案的研发、与波音进行合作、建立运输控制中心、开发飞行员培训课程等。

原文链接:

http://www.xinhuanet.com/english/2020-01/13/c_138699304.htm

2、微软正式终止对Windows 7、Server 2008和2008 R2提供支持

微软于1月14日正式终止对Windows 7、Server 2008和Server 2008 R2提供支持。在此之后这些操作系统仍可继续工作,但将不再收到安全更新。对Windows Server 2008的终止支持意味着其额外的免费安全更新、非安全更新、免费的支持服务以及在线技术内容更新都已结束。微软敦促用户将其产品和服务迁移到Azure或是升级到最新版本Server 2016。无法在支持终止期限之前完成升级的人可以购买扩展安全更新,以保护服务器工作负载直至升级为止。

原文链接:

https://www.darkreading.com/risk/microsoft-to-officially-end-support-for-windows-7-server-2008/d/d-id/1336791

3、美国LimeLeads公司4900万条用户记录在暗网论坛出售

据ZDNet报道,黑客Omnichorus正在暗网论坛上出售美国数据经纪商LimeLeads的4900万条用户记录。安全研究员Bob Diachenko确认这些数据是由该公司的内部Elasticsearch服务器暴露在Internet上泄露的。根据Diachenko的说法,至少从2019年7月27日起LimeLeads的一台服务器就可公开访问,他于去年9月16日通知了该公司,该公司在第二天迅速对服务器进行了保护,但显然Omnichorus已经窃取了这些数据,并且从去年10月以来一直在网上出售。根据Omnichorus发布的数据样本,这些数据包含用户的姓名、职务、电子邮件、雇主/公司名称、公司地址、城市、州、邮政编码、电话号码、网站URL、公司总收入以及公司的预计员工人数等信息。

原文链接:

https://www.zdnet.com/article/49-million-user-records-from-us-data-broker-limeleads-put-up-for-sale-online/

4、试用App卸载后直接扣费,全球近6亿Android用户中招

Sophos安全研究人员发现了一组新的fleeceware APP,这些APP已经被超过6亿Android用户下载安装。fleeceware是指谷歌Play商店中存在的一种新型金融欺诈行为,这些APP滥用Android应用的试用期功能向用户收费。默认情况下Android用户在注册使用具有试用期的APP时必须手动取消试用,然而大多数用户只是在不喜欢的时候卸载APP,绝大多数开发者将这种卸载行为视为取消试用,但一些开发者在用户卸载后没有取消试用并且继续收费。Sophos最初发现的24个APP包括二维码扫描器、计算器等,它们以这种方式向用户收取每年100美元到240美元的订阅费用。在近日发布的一份报告中,Sophos发现了另外25个此类APP,其总安装量超过6亿,完整的APP列表请参考以下链接。

原文链接:

https://www.zdnet.com/article/more-than-600-million-users-installed-android-fleeceware-apps-from-the-play-store/

5、数百个医学成像系统在网上暴露了数百万患者的数据

德国安全厂商Greenbone称数百个可公开访问的医学成像系统在互联网上暴露了全球数百万患者的数据。该项研究重点分析在网上暴露的医学图片存档和通信系统(PACS),在所有受分析的PACS服务器中,有将近1/4的系统将数据暴露在互联网上。具体来说,在2019年7月至2019年9月之间分析的2300个系统中,有590个可从Internet访问并且未设密码,共有超过2450万条患者数据暴露,在11月份的研究中,该公司透露有3500万条患者记录可公开访问。在9月至11月之间,包含医疗图像的暴露患者记录数量已从440万增加了一倍,达到900万。

原文链接:

https://www.securityweek.com/unprotected-medical-systems-expose-data-millions-patients

京公网安备11010802024551号

京公网安备11010802024551号