信息安全周报-2020年第15周

发布时间 2020-04-14> 本周安全态势综述

2020年04月06日至12日共收录安全漏洞55个,值得关注的是Broadcom Advanced Secure Gateway/ProxySG未授权访问漏洞; Linux kernel drivers/input/input.c越界写漏洞;OpsRamp Gateway默认编码漏洞;Synergy Systems & Solutions HUSKY RTU 6049-E70 telnet验证绕过漏洞;SolarWinds Dameware ECDH key交换缓冲区溢出漏洞。

本周值得关注的网络安全事件是FireEye发布最近数年0day利用情况的分析报告;FIN6及运营TrickBot的团伙联合的攻击活动;尼泊尔ISP Vianet遭黑客入侵,170万客户数据泄露;俄罗斯电信公司Rostelecom劫持多个企业的互联网流量;微软发布Emotet攻击Fabrikam公司的案例研究报告。

根据以上综述,本周安全威胁为中。

>重要安全漏洞列表

1. Broadcom Advanced Secure Gateway/ProxySG未授权访问漏洞

Broadcom Advanced Secure Gateway/ProxySG控制台存在会话劫持问题,允许远程攻击者可以利用漏洞提交特殊的请求,可未授权访问管理接口。

https://support.broadcom.com/security-advisory/security-advisory-detail.html?notificationId=SYMSA1752

2. Linux kernel drivers/input/input.c越界写漏洞

Linux kernel drivers/input/input.c存在越界写漏洞,允许本地攻击者可以利用漏洞提交特殊的请求,通过特助的keycode表触发,提升权限。

https://git.kernel.org/pub/scm/linux/kernel/git/torvalds/linux.git/commit/?id=cb222aed03d798fc074be55e59d9a112338ee784

3. OpsRamp Gateway默认编码漏洞

OpsRamp Gateway存在密码为password 9vt@f3Vt的管理员账户,允许远程攻击者可以利用漏洞提交特殊的请求,可未授权访问系统。

https://www.criticalstart.com/hard-coded-administrator-password-discovered-in-opsramp/

4. Synergy Systems & Solutions HUSKY RTU 6049-E70 telnet验证绕过漏洞

Synergy Systems & Solutions HUSKY RTU 6049-E70 telnet服务不需要验证漏洞,允许远程攻击者可以利用漏洞提交特殊的请求,可未授权访问。

https://www.us-cert.gov/ics/advisories/icsa-20-042-01

5. SolarWinds Dameware ECDH key交换缓冲区溢出漏洞

SolarWinds Dameware ECDH key交换处理'SigPubkeyLen'存在缓冲区溢出漏洞,允许远程攻击者可以利用漏洞提交特殊的请求,可使应用程序崩溃或可执行任意代码。

https://www.tenable.com/security/research/tra-2020-19

> 重要安全事件综述

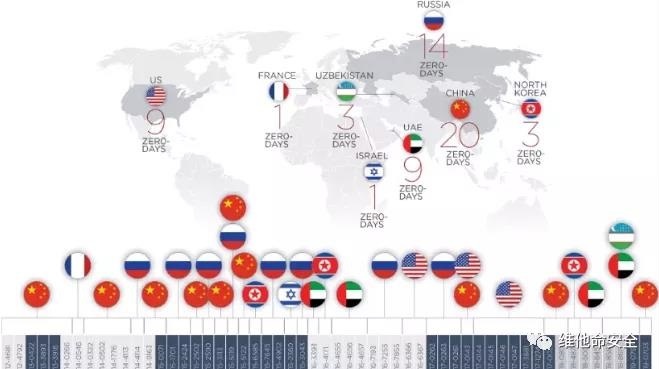

1、FireEye发布最近数年0day利用情况的分析报告

FireEye Mandiant威胁情报团队记录的2019年0day利用量比前三年中的任何一年都要多。尽管并不能将每一个0day利用都归因到特定的攻击者,但研究人员注意到越来越多的攻击者获得了0day利用的能力。FireEye认为,这种激增至少部分是由于不断发展的雇佣黑客行业发展起来的,这些行业开发0day利用工具并将其出售给世界各地的情报机构。攻击者与0day利用之间的最大障碍不是技能,而是现金。具体来说,FireEye指出NSO Group、Gamma Group和Hacking Team是这类承包商,这些承包商使一批新的国家/地区能够购买0day利用。

原文链接:

https://www.fireeye.com/blog/threat-research/2020/04/zero-day-exploitation-demonstrates-access-to-money-not-skill.html

2、FIN6及运营TrickBot的团伙联合的攻击活动

IBM X-Force研究人员表示,在最近的网络攻击中发现了FIN6的痕迹,这些攻击活动最初利用TrickBot木马感染受害者,然后最终下载了Anchor后门。研究人员称这两个犯罪组织-TrickBot的运营团伙以及FIN6-已经进行合作,这是网络犯罪团体现有合作趋势中的“新的危险转折”。Anchor至少可以追溯到2018年,似乎是由TrickBot的运营团伙编写的““多合一攻击框架”,它由各种子模块组成,可以帮助攻击者在网络上横向传播(例如安装后门)。同时TrickBot的另一个工具PowerTrick主要用于在受感染的高价值目标(例如金融机构)内部进行隐身、持久性和侦察。IBM X-Force指出FIN6参与了利用Anchor和PowerTrick的攻击,其存在的最大指标是攻击中使用的装载程序(Terraloader)和后门(More_eggs)。

原文链接:

https://threatpost.com/fin6-and-trickbot-combine-forces-in-anchor-attacks/154508/

3、尼泊尔ISP Vianet遭黑客入侵,170万客户数据泄露

尼泊尔互联网服务提供商Vianet Communications确认其信息系统遭黑客入侵,客户的个人信息被窃。黑客在Twitter帐户上声称窃取了170万Vianet客户的数据,包括他们的姓名、手机号码、地址和电子邮件地址。黑客的推文中还包含托管在洋葱网络上的泄露数据链接。Vianet在其官方声明中确认了这一事件,并表示已经确定了泄露的根源和采取适当的措施来增强安全性。

原文链接:

https://www.nepalitelecom.com/2020/04/vianet-customer-data-leaks-hack.html

4、俄罗斯电信公司Rostelecom劫持多个企业的互联网流量

4月1日俄罗斯电信公司Rostelecom劫持了谷歌等公司的互联网流量,该事件影响了世界上最大的200多个CDN网络及云托管服务商,持续了大约1个小时。受影响的企业包括谷歌、亚马逊、Facebook、Akamai、Cloudflare、GoDaddy、Digital Ocean、Joyent、LeaseWeb、Hetzner和Linode等知名公司。这是一次典型的BGP劫持事件,该事件的原因可能是Rostelecom的内部流量修正系统错误地将不正确的BGP路由暴露在公网上,并且被上游供应商广播造成的。

原文链接:

https://www.zdnet.com/article/russian-telco-hijacks-internet-traffic-for-google-aws-cloudflare-and-others/

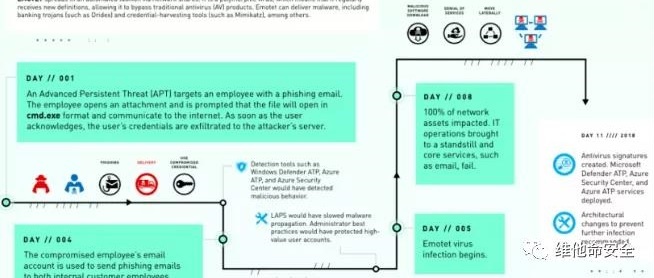

5、微软发布Emotet攻击Fabrikam公司的案例研究报告

微软在检测和响应小组(DART)案例报告002中分享了Fabrikam公司遭受Emotet攻击的详细信息。该攻击始于网络钓鱼邮件,当内部员工访问了钓鱼信息后,Emotet感染了其系统并横向感染了同一网络中的其它系统。该病毒避免了通过命令和控制服务器(C2)进行定期更新而被防病毒解决方案检测到的情况,并且通过使Windows设备上的CPU使用率达到饱和来停止核心服务,导致该组织的基本服务和网络中断了将近一周的时间。CPU使用率一直饱和使得计算机过热,导致内部系统卡死、重启和网络连接下降。该恶意软件通过窃取管理员帐户凭据进行横向移动,在最初感染后的8天之内,Fabrikam的整个网络就被关闭了。

原文链接:

https://www.microsoft.com/security/blog/wp-content/uploads/2020/04/Case-study_Full-Operational-Shutdown.pdf

京公网安备11010802024551号

京公网安备11010802024551号