溯源利器启明星辰NFT

发布时间 2022-11-11今儿双十一

安全界什么样的产品可以“闭眼入”?

那当然少不了启明星辰NFT

凭什么它成为口碑爆品

备受信赖且经久不衰、回购无数?

要想知道它的秘密

请一起看下面这个场景案例吧~

警铃大作

2022年7月的某一天,蟋蟀鸣,晚风静,国家级攻防演练正如火如荼地进行着。

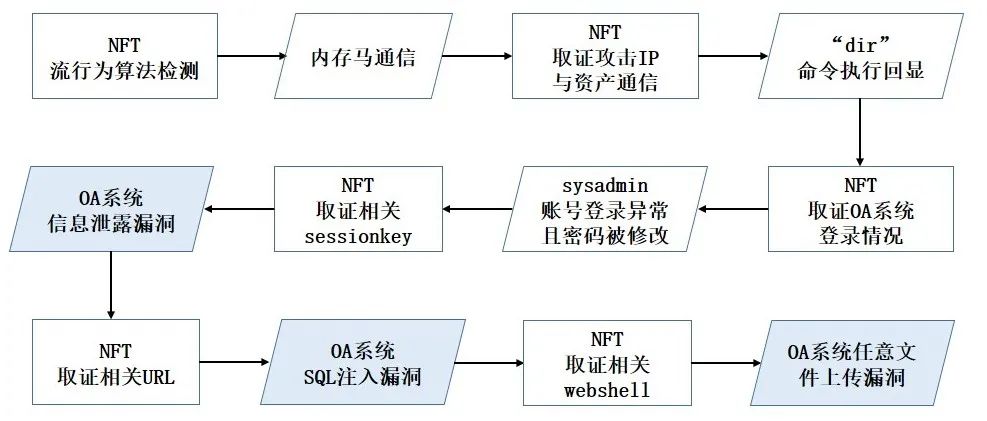

监控大屏上,“117.xx.xx.xxx疑似存在Webshell内存马通信行为”的告警突然浮现。一线安服工程师小伟警觉起来,根据与资产上Webshell通信的入侵者IP继续跟进,发现其与资产Web应用服务器的交互流量中有“dir”命令执行回显结果。小伟顿感大事不妙,基本确认资产失陷,请求处置响应组立即封禁任何IP地址对该资产/xxx/xx路由的访问,并急忙呼叫后方支援。

初步溯源

入侵动作的及时发现只是攻防对抗的开始,对入侵动作的及时阻断也不是对抗的终点,只有对入侵动作的完整溯源分析才是对抗中防守方能力的彰显。

话不多说,立刻动手!

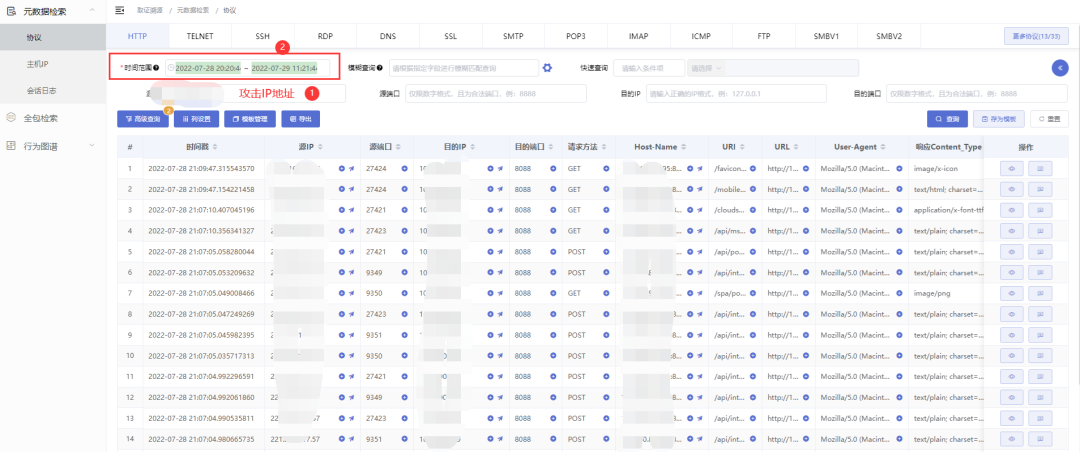

根据小伟描述,该失陷资产117.xx.xx.xxx运行着客户OA系统,现场溯源分析组发现OA的sysadmin账号19时58分登录IP异常,在全流量分析取证系统(简称NFT)中向前检索该IP的流量时,找到了入侵者在19时50分将sysadmin的密码修改为“XXXXXXX”后登录系统。紧接着,小伟使用NFT再向前排查发现入侵者对目标资产进行了SQL注入入侵。

但是看失陷资产117.xx.xx.xxx相关的入侵告警均为入侵失败事件,小伟奇怪起来了,怎么可能都是入侵失败但资产却失陷了呢,这极大可能是0day啊!

刨根究底

0day漏洞第一弹: 未授权获取session key

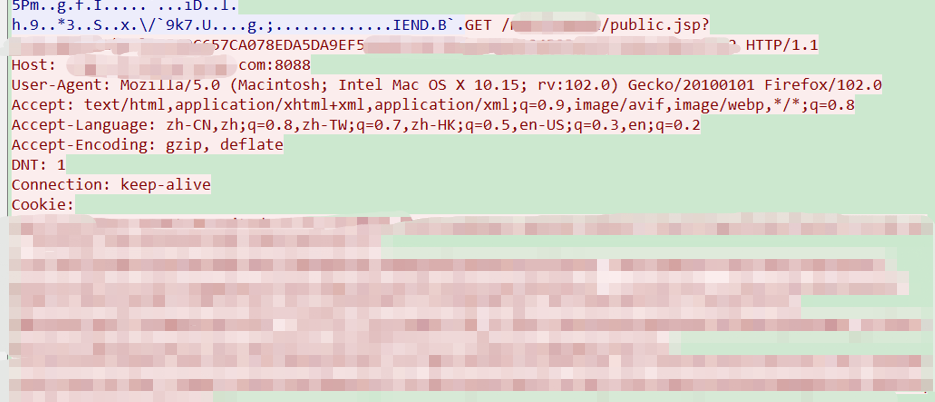

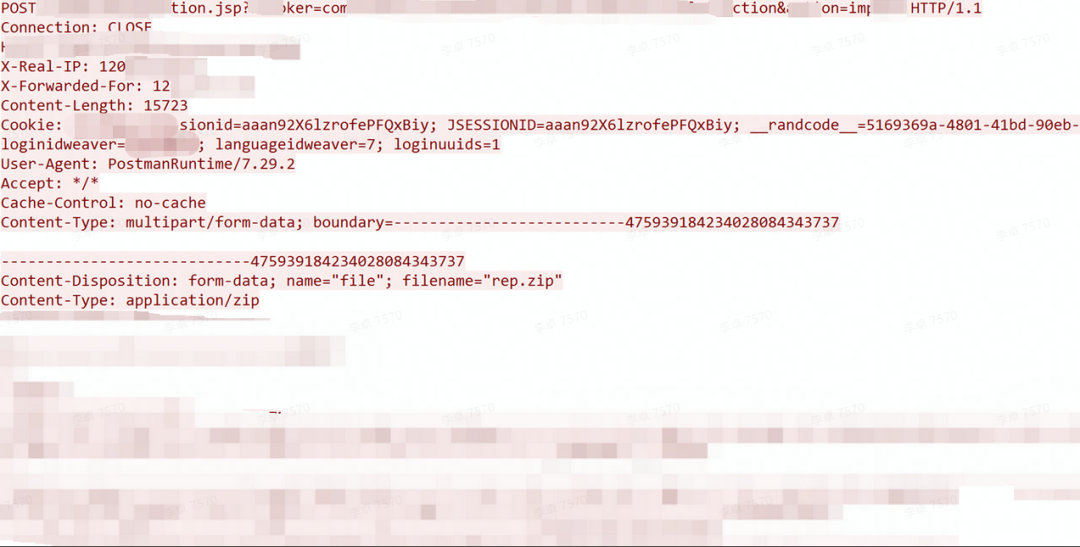

从一线小伟反馈的SQL注入漏洞利用信息可知,该SQL注入接口是需要认证的。利用NFT回溯发现入侵payload中附有合法session key,这明显有悖常理。二线小卓便利用NFT继续向前溯源,发现原来入侵者利用该系统的一个信息泄露漏洞获取了session key。

入侵者通过GET请求URL“/xxxx/public."text-align: center;">![]()

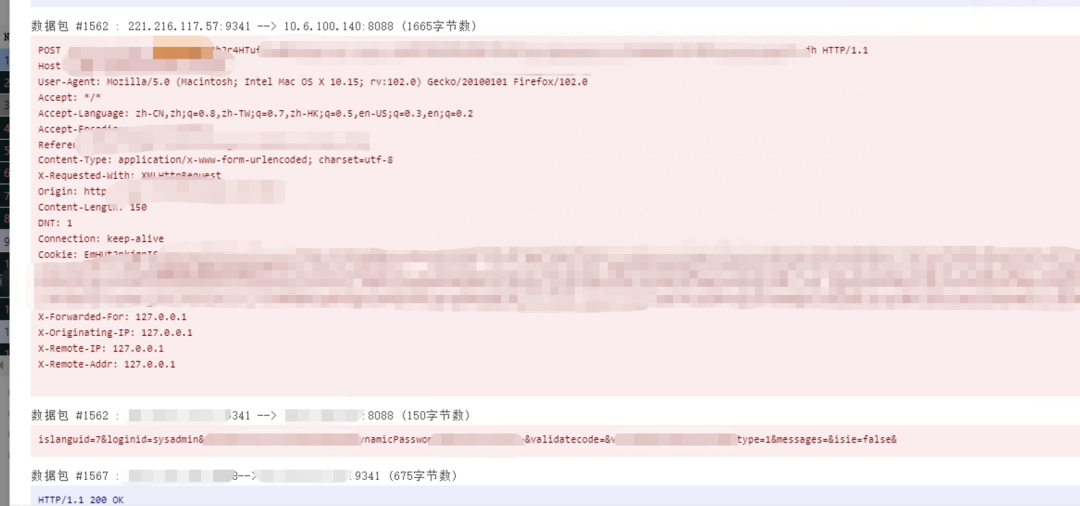

入侵者于2022.7.28 21:02:45 修改sysadmin密码

入侵者于同日21:03分利用sysadmin账号登录OA系统

0day漏洞第三弹: 任意文件上传漏洞

“能登陆了,再结合一个文件上传漏洞不就OK了?”“没错,所以接下来的重点就是在sysadmin账号登陆后的流量里面找找有没有文件上传吧。”“来,开干!”

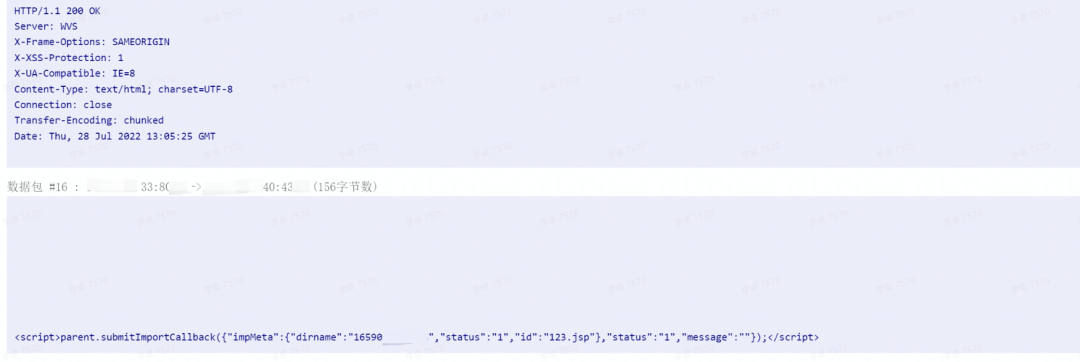

在小伟和小卓的通力配合下,最终通过NFT检索发现入侵者最早于21:05分尝试上传Webshell,后续尝试入侵上传6次,其中3次成功。

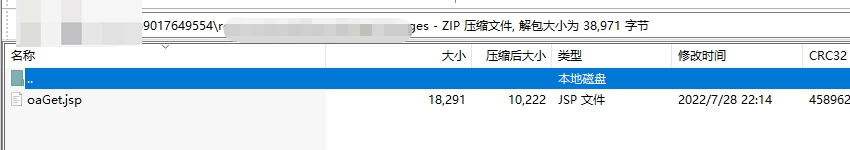

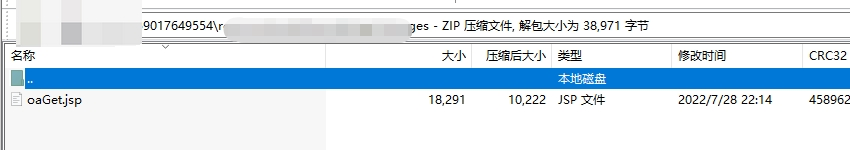

入侵者于当日22:05分上传魔改的冰蝎服务端

入侵者于当日22:14分上传的oaGet."text-align: center;">

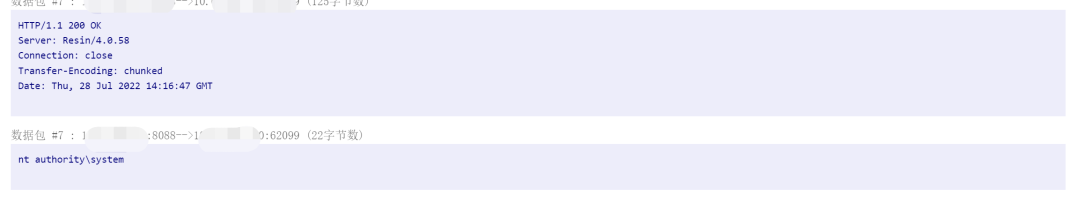

当晚22:17:58小马执行命令成功

真相大白

至此,真相大白。入侵者从信息泄露拿到session key、授权sql注入查询用户,继而修改用户sysadmin密码登录,再到文件上传0day上传压缩文件,自解压得到魔改Webshell及内存马。通过3个0day漏洞的一连串操作,最终获得了系统权限。

一切的入侵动作尽收在全流量NFT产品视角下,这也为全威胁发现和及时处置响应打下了坚实的基础。

后续,小卓联系前场对木马进行了清理和取证,给出相应的系统漏洞修复建议。同时,也将此次溯源过程中发现的0day漏洞上报给了国家有关部门。

启明星辰全流量分析取证系统(NFT)是基于网络全流量存储的攻击取证溯源产品,具备攻击取证溯源、未知威胁狩猎和加密攻击流量检测等多种安全能力,在全流量存储的基础上提供全量数据的快速取证检索,解决威胁取证和溯源难题。

NFT产品还内置多种分析模型,通过还原历史流量真实场景,实现精准无争议的已知和未知威胁的调查取证和溯源工作,有效应对0day等隐蔽性较强的新型入侵,极大地提高用户的网络安全运营效率。目前,该产品已在政府、公检法、运营商、金融、电力等重要行业部署使用,得到了用户的高度认可与青睐。

启明星辰根植于自主创新的技术基因,结合丰富深厚的实战经验,不断革新安全产品形态,升级完善安全解决方案,赋能用户在数字经济时代建立网络防御体系。作为网络安全行业领军企业,启明星辰将为“护航数字中国 领航信息安全 ” 继续努力、勤耕不辍。

京公网安备11010802024551号

京公网安备11010802024551号