项目背景

落实《关于信息安全等级保护工作的实施意见》(公通字【2004】66号)和《关于开展信息系统安全等级保护基础调查工作的通知》(公信安【2005】1431号),实施符合国家标准的安全等级保护体系建设,通过对“县域医共体”平台的安全等级划分,合理调配财力资源、信息科技资源、业务骨干资源等,重点确保“县域医共体”平台的核心信息资产的安全性,从而使重要信息系统的安全威胁最小化,达到“县域医共体”平台网络安全投入的最优化。

1. 县域医共体平台等保差距分析,确定安全需求、设计合理满足等保三级要求总体安全方案,制定安全实施规划,以达到等保三级相关要求;

2. 通过了解“县域医共体”平台的相关业务系统,满足平台未来的发展规划,能够应对5G、移动APP及虚拟化业务应用带来的安全风险。

解决方案

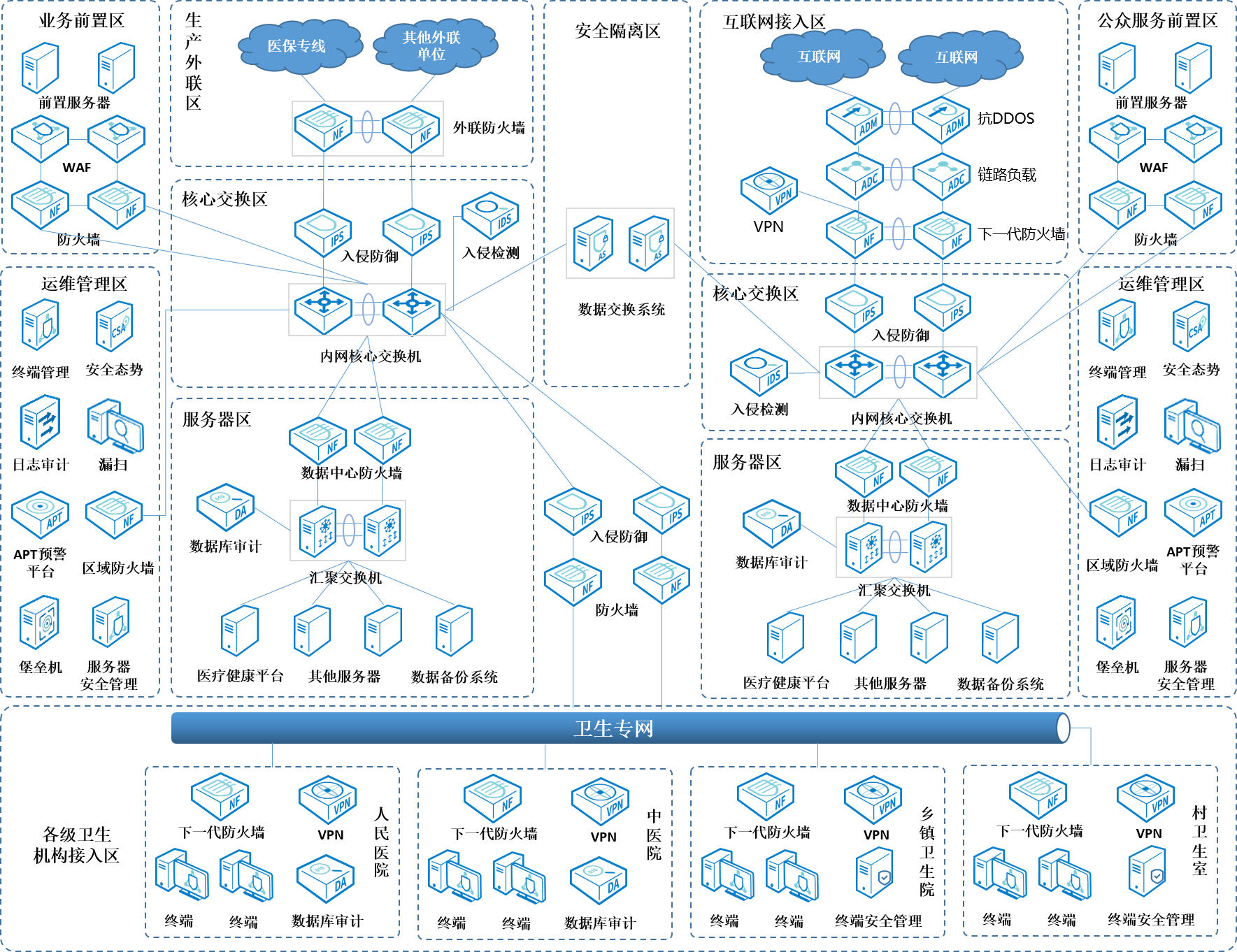

根据某县“县域医共体”平台各节点的网络结构、具体的应用以及安全等级的需求,按照技术体系中网络安全规划,将某县“县域医共体”平台整体网络系统划分不同的安全域。业务内网与外网通过数据交换系统进行物理隔离。

“县域医共体”平台根据应用、数据、用户、特定接入的不同安全需求划分出不同的安全域,分别是:

业务内网安全域包括:核心交换区域、服务器区域、业务前置区域、生产外联区域、运维管理区域、各级卫生机构接入区域;

公共服务安全域包括:互联网接入区域、核心交换区域、服务器区域、公众服务前置区域、运维管理区域。

依据安全域划分原则,同一安全域拥有相同的安全等级和属性,域内是相互信任的,安全风险主要来自不同的安全域互访,需要加强安全域边界的安全防护。区域之间依据业务及安全的需要配置安全策略,有效实现信息系统合理安全域划分。

生产外联区域:“县域医共体”平台的业务需要,需要跟医保专网、社保专网等相关外联连接,为了避免外部的威胁,本域的安全策略采用防火墙进行隔离,并根据实际需要配置相关访问控制策略。

核心交换区域:“县域医共体”平台的网络架构核心,都是以核心交换机作为数据转发和汇总,划分出核心交换域保障业务数据的正常流转,实施VLAN、ACL技术,隔离相关的安全域,在安全方面主要部署入侵检测系统和入侵防御系统,检测与预警内网的安全状况。

服务器区域:内网规划服务器域作为重点保障的区域,部署了“县域医共体”重要应用业务系统和数据库,通过与其它安全域的安全隔离保证应用服务和业务数据的安全,主要采用防火墙、数据库审计等技术措施,通过交换机镜像数据到数据库审计设备,审计用户网络操作行为和数据库操作行为,达到对数据库的访问审计和入侵检测。

运维管理区域:业务内网划分出运维管理域,主要承担日常运维管理、内网基础设施监控、安全监测中心的活动,为平台的主机、应用、网络、数据提供统一收集、监测、日志审计、管理。

卫生机构接入区域:规划为某县各级医疗机构接入区域,所有需要接入网络的用户都将按照本域的安全策略进行目标访问,任何越权访问都将被隔离,可以提高访问的安全性,避免用户的恶意攻击。部署边界防火墙进行有效隔离。

公共服务区域:公共服务区域,主要包括互联网接入区域、核心交换区域、服务器区域、公众服务前置区域、运维管理区等,通过采用数据交换系统等设备措施,将整个网络有效地进行安全域隔离,可以实现所需要的安全控制、防病毒、抗拒绝服务攻击,同时DMZ子域边界部署Web应用防火墙(WAF),保护服务器的安全。

用户收益

● 网络架构更加优化,区域划分更加合理,按照功能将各部分区域进行有效隔离,可以有效制定边界安全策略;

● 便于安全产品部署,提高网络与信息系统防护能力;

● 满足未来发展需要,灵活性和扩展性更好;

● 为将来的集中管理奠定技术基础。

Copyright © 启明星辰 版权所有 京ICP备05032414号  京公网安备11010802024551号

京公网安备11010802024551号