专家视野| 零信任扩展生态厂商观察

发布时间 2020-12-18前言:

零信任扩展生态,是由Forrester首席分析师Chase Cunningham提出,他认为零信任应该扩展到企业的整个数字化业务生态系统中。本文通过对“The Forrester Wave™:零信任扩展生态厂商”2020年Q3版报告的观察,主要介绍了Illumio的两大支柱产品、Guardicore的自动化测试工具和Appgate的零信任技术,以便帮助大家更好地构建自身的零信任生态。

零信任扩展生态(ZeroTrust eXtended(ZTX) Ecosystem),是由Forrester首席分析师Chase Cunningham提出,他认为零信任应该扩展到企业的整个数字化业务生态系统中。称为“ZTX生态”的另一个原因可以从《Forrester方法论》得到启示:“Forrester认为,健康的生态远比一项独角兽技术的质量或成熟度重要。”

从2018年Q4开始,Forrester每年发布“The Forrester Wave™:零信任扩展生态厂商”报告。最初共有15个评估标准,分布在“现有产品(Current offering)”、“战略(Strategy)”、“市场形象(Market presence)”三个维度。

2019年Q4的评估标准增加到16个,新增了“倡导(advocacy)”部分,即厂商必须证明他们是在遵循自己的建议,在自己的组织中(而不仅仅是销售能力)实现或利用零信任。此外,围绕厂商的零信任产品宣传,厂商在用词和介绍上必须简明。

而2020年Q3的评估标准则增加到19个。

Forrester Wave™:ZTX平台厂商,2020年Q3

2020年Q3,Forrester对19个零信任平台厂商进行的标准评估中,确定了15个最重要的厂商,并对它们进行了研究、分析和评分。

Forrester认为零信任是一次旅程并没有单一的目的地。组织可能需要数年才能完成零信任之旅,并达到其终极状态。

2020年初的新冠疫情加速推动了零信任之旅,整个世界的办公形态已经转移到了原来明确的网络边界之外。

Forrester对远程办公安全性和易用性的研究发现,市场上Illumio、Cisco、Appgate、AkamaiTechnologies、MobileIron和PaloAlto Networks是领导者(Leaders);Microsoft、Guardicore、Unisys、Okta、Google、BlackBerry和Forcepoint是强劲表现者(Strong Performers);Ionic Security和Proofpoint是竞争者(Contenders)。

Illumio产品

Illumio在15个厂商中排名第一,很好奇他们的产品有多强,他们有两大支柱产品Illumio Core、Illumio Edge。

Illumio Core,通过提供实时可见性和微隔离保护数据中心和云中的工作负载,阻止横向移动;

Illumio Edge,通过将执行能力延伸到单个端点,终结勒索软件和恶意软件在终端间的传播。

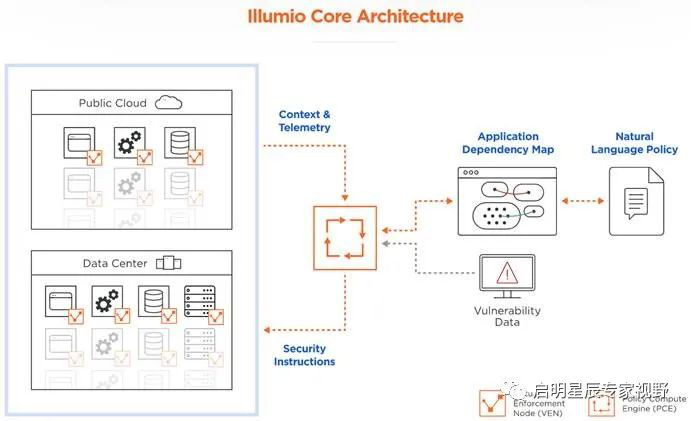

Illumio Core架构

Illumio Core提供跨异构计算环境中工作负载间的连接可见性,根据工作负载的通信方式生成最佳隔离策略,并制定每个主机的主体状态(native stateful)执行点,以便执行应用防火墙规则。Illumio将隔离从网络基础结构中解耦,这种方式消除了基于网络进行隔离的局限性和挑战。

Illumio Core由以下组件组成:

◆ 虚拟执行点(VEN)

安装在组织希望实现完全可见性和执行策略的操作系统实例中。它可以在裸金属服务器、虚拟机、容器化主机和公有云实例上运行。VEN不是执行点,它收集工作负载中的遥测(telemetry)数据,如操作系统类型、接口IP、正在运行的进程以及正在与这些工作负载通信的对端IP。

然后,它将信息传输到PCE,PCE创建实时可见性通信图,用于构建隔离策略。PCE将该策略转换为状态防火墙规则并将其传输到VEN,VEN在每个工作负载中制定基于主机的状态防火墙规则。

VEN可制定以下内容:

1、在主机操作系统中制定第3、4层防火墙策略(Windows Filtering平台、Linux上的iptable和AIX/Solaris上的IPFilter),还有Kubernetes和OpenShift;

2、负载均衡(F5和AVI)以及交换机(思科和Arista)中的访问控制列表(ACL)。

◆ 策略计算引擎(PCE)

PCE是大脑,它收集来自VEN的所有遥测信息,通过实时应用依赖映射(Application DependencyMap)可视化这些信息,然后根据环境、工作负载和流程的有关上下文信息计算和推荐最佳防火墙规则。这些规则将传回VEN,VEN再对每个主机的第3、4层防火墙规则进行制定。PCE可通过Illumio的公有SaaS平台、本地和虚拟私有云部署。

◆ 应用依赖映射

实现每个工作负载中运行的连接、流和进程信息的实时可视化,以及它们的行为和相互依赖性,使得应用基线得以检测异常行为。另外,在实施策略前使用可视化反馈对隔离策略进行建模,以确保应用在迁移或实施策略时不会中断。

◆ 自然语言策略(Natural Language Policy)

为了反映现代数据中心的安全需求,就必须与底层基础架构完全分离。要使安全独立于计算环境,得从策略规范开始。如果安全策略以通用方式编写,那么可以应用这些策略来保护任何数据中心或云环境中的资产。通过运用自然语言策略规范模型,可以使通用安全策略成为可能。

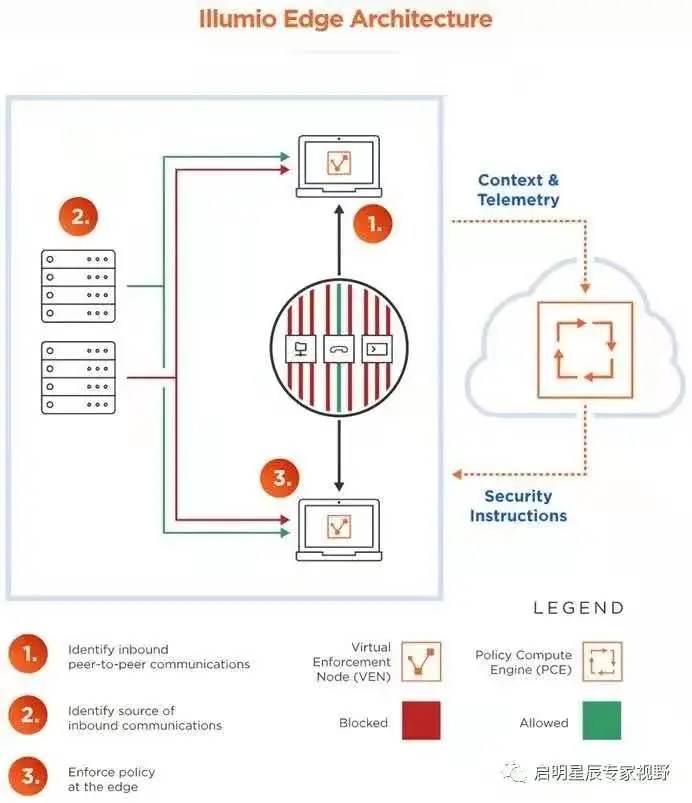

Illumio Edge架构

通过与领先的终端安全厂商CrowdStrike合作。借助简单的基于云的部署和跟随用户的轻代理,Illumio Edge利用现有的主机防火墙来加强端点安全。

Illumio Edge的VEN是轻代理。但这不是一般的代理,它几乎不使用CPU,不会降低网络性能。VEN对用户完全不可见,但可查看其机器中的每条流信息。它收集机器的上下文和遥测数据并将其发送到PCE。Illumio Edge PCE的特性和Illumio Core的几乎一样,在此就不展开了。

自动化测试

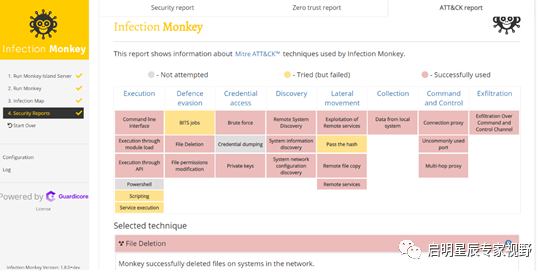

来自以色列的Guardicore与Microsoft、Unisys、Google一样,都是强劲表现者。Guardicore除提供ZTX平台,还有自动化测试工具Infection Monkey与之配合。

ATT&CK知识库映射

时间回到2010年。Netflix开发出Chaos Monkey成为了混沌工程的开端。一年后,Netflix逐渐形成了他们的混沌工程工具集“Simian Army(猿军)”,此后混沌工程作为一门新兴学科独自演化。Chaos Monkey用一组自动化流程检查云应对各种故障场景的弹性。它会随机关闭基础设施中的服务器,以测试应用抵御服务器故障的能力。当知道Chaos Monkey正在组织的基础设施中自由运行,而服务依然保持正常运行时,就可以放心了。Guardicore认为类似的方法也适用于保护云基础设施。

安全事件随时发生,它们永远不会按预期或计划出现。组织的基础设施应能够承受外部安全层的破坏,处理内部服务器的感染。像云应用需要被设计来应对服务器故障一样,云安全需要被设计来应对入侵。所以,有效的方法是定期在云中释放Infection Monkey。

Infection Monkey是开源安全工具,用于测试数据中心面对边界失陷和内部服务器感染的弹性。Monkey使用各种方法在数据中心中自我传播,并将结果报给Monkey Island Command和控制服务器。新版本可实现与ATT&CK知识库的映射。

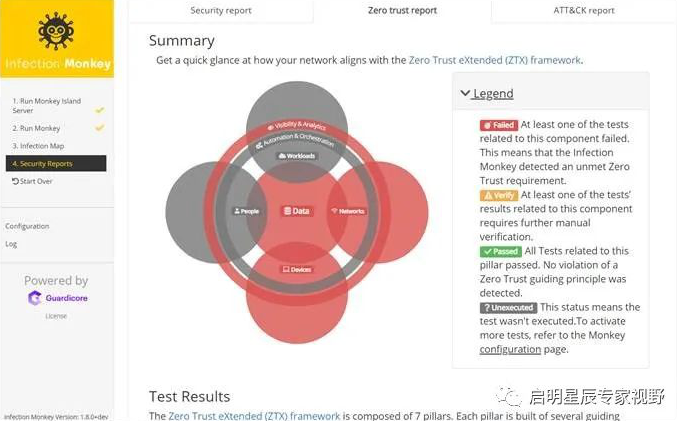

ZTX框架匹配度

此外,还能测试网络是否符合ForresterZTX平台框架。过去四年,Infection Monkey在网络安全社区中非常受欢迎,并获得了巨大的发展动力。Infection Monkey在Github上拥有4900+颗星,受到包括大型企业、教育机构在内的众多用户信赖。

AppGate

AppGate是以SDP技术作为零信任技术落地的厂商,是最早倡导推动替换VPN的厂商,优秀的继承了Forrester零信任理念,即关注人、设备、数据、网络和工作负载。

AppGateSDP是第一个获得CC(Common Criteria)认证的SDP解决方案,统一所有环境的访问策略和控制,并通过AppGate的软件定义边界提供对任何位置的安全访问,表明满足对安全敏感或关键系统进行操作的严格要求。

AppGate能处于Forrester ZTX领导者的位置,得益于让组织获得简单、高效、安全的方式去应对数字化转型带来的端到端访问实时精准访问的不确定性,让组织的安全规则围绕以身份展开基于风险的身份验证和数字威胁防护,让组织远离AnyConnect VPN,总体架构设计如下图:

AppGate SDP组件流程图

具有如下特点:

1、Appgate SDP对单数据包授权技术(简称:SPA)的使用给客户留下了特别深刻的印象,该技术用于向攻击者隐藏网络资源,继而消除攻击面,网络资源在身份验证和授权之前是不可见的。

2、利用获得专利的多隧道功能将用户无缝连接到应用程序,无论它们在何处运行,组织不必为混合环境管理不同的安全模式,简单的入门过程即可获得无缝一致的用户访问体验,小于1ms的延迟。

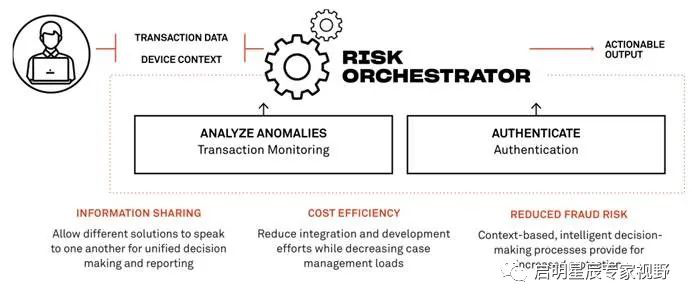

3、通过与自有RBA解决方案(基于风险的身份验证)集成,将设备状态作为访问的标准,利用来自身份和目录系统的数据以及环境元数据来动态创建或扩展策略和权限。如下图。

RBA解决方案图

4、根据上下文数据授予对企业资源的访问权限,包括用户配置文件,环境和企业。

5、提供网络活动的完整可见性,包括有关访问的资源,用户和上下文的详细信息。

6、利用与特定于云的安全性功能的本机集成来保护公共云工作负载并在混合环境中提供一致的访问控制。

7、启用透明的远程和第三方对网络资源的访问,同时消除了VPN的负担和漏洞,VPN长期以来的漏洞和基于长连接的模式机制,为组织带来了不少的困扰。

8、减少网络攻击面,并确保针对DDoS,中间人和其他攻击的强大防御。

2020年初全球新冠疫情的爆发,组织开始采用上线服务模式,带来了线上化办公用户数量的显著增长,伴随着组织数字化转型的开展带来的业务访问路径的多样化。同时,传统以VPN方式作为远程接入办公的模式在高效、易用和安全上显得力不从心,组织继而将该方式逐步迁移至SDP方式。

分析能力是重点

从报告中可以看出,ZTX平台对于数据分析能力是十分依赖的。Cisco和Proofpoint还为此进行了专项收购,而Illumio则长期以来以“专注于可见性和分析”而受到Forrester称赞。Forrester对Forcepoint点评是“他们的分析提供了‘强大的镜头’来观察零信任……企业如果需要智能的UBA和高级内部威胁检测能力,选择Forcepoint的平台。”

NIST在今年8月正式发布了《零信任架构》标准,将策略引擎描述为零信任“大脑”,其信任算法需要多种信息的“喂养”才能做出足够准确的决策。同样,DoD、ACT和Forrester无一例外地将“可见性与分析”作为零信任的支柱。因此,分析能力不应该只是停留在slide中的几句时髦词。

全情投入

“全世界90%的互联网用户经过一个网络跳就可以到达一台Akamai服务器。”这就是全球最大CDN厂商Akamai。1998年诞生于MIT的Akamai掐指算来也是20多年的老厂了,却依旧活力四射,全情投入零信任。

正如Forrester对零信任的认识:“组织可能需要数年才能完成零信任之旅,并达到其终极状态。“是的,零信任之旅漫长曲折,一路上有掉队的,也有坚守的,这一切需要坚定的信念。

在此以Forrester对Akamai的评价作为本文终点:“从CEO一直到新员工,无论是对客户还是自己,Akamai始终秉持零信任信念。Akamai覆盖了从数TB级DDoS攻击防护到MFA和访问控制(零信任的关键)的能力。客户参谋指出,Akamai技术团队对零信任高度投入,使得其产品在企业内外网都易于部署,这是其与友商的关键区别。应该把赌注押在Akamai上。”

|文章引自于微信公众号:启明星辰专家视野|

京公网安备11010802024551号

京公网安备11010802024551号