2018云安全回顾 | 新技术体系逐渐成熟 新热点方向不断产生 ——2018年云安全六大热点技术分析

发布时间 2019-01-07全球知名的IT研究与顾问咨询公司Gartner预测,到2022年全球云安全市场规模将从2017年的58亿美元达到近120亿美元。伴随市场需求的提升,近几年云安全新方向与技术也层出不穷。

在岁末年初之际,本文围绕对2018年云安全领域的观察和分析,总结回顾了2018年云安全领域的六大热点技术方向。

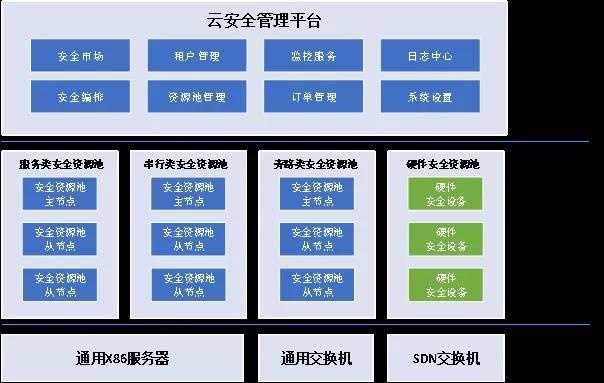

云安全资源池为云计算或虚拟化资源池环境提供池化安全能力,可以满足云计算环境的东西向及南北向安全监测与防护需求。其技术路线为采用虚拟化技术,将安全产品的软件从硬件中分离出来并运行在池化的虚拟环境中,使得多种安全产品可以直接运行在通用的物理服务器上,并由多台设备共同构成资源池,可同时实现安全能力的弹性扩展和统一调度。

安全资源池化技术不但可以充分继承传统安全领域技术多年来的技术积累,也可作为新技术运营的平台,与其说云安全资源池是一类安全产品,不如说其是一种安全体系,有着兼容并包和与时俱进的能力。当然资源池技术也有自身的缺点和局限,在适配多云平台时受限于云厂商自有的接口和自有的流量技术,需要与云厂商进行一定的适配和合作。

(Cloud Workload Protection Platforms)

Modern data centers support workloads thatrun in physical machines, virtual machines (VMs), containers, private cloudinfrastructure and almost always include some workloads running in one or morepublic cloud infrastructure as a service (IaaS) providers. Hybrid cloudworkload protection platforms (CWPP) provide information security leaders withan integrated way to protect these workloads using a single management consoleand a single way to express security policy, regardless of where the workloadruns.

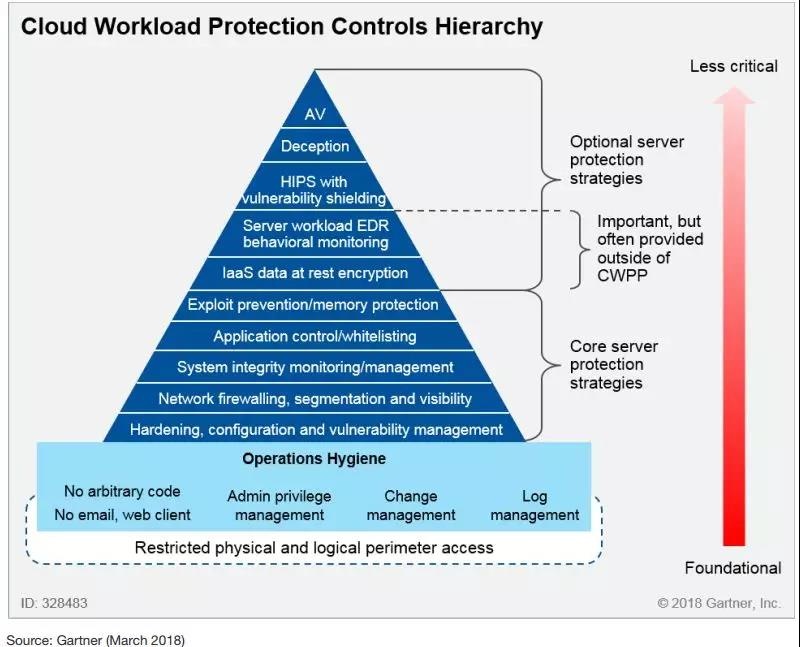

现代数据中心支持运行在物理设备、虚拟机(VM)、容器以及私有云基础架构中的各种工作负载,并且几乎总是涉及一些在一个或多个公有云基础设施即服务(IaaS)提供商中运行的工作负载。云工作负载防护平台(CWPP)市场定义为基于主机的解决方案,主要满足现代混合数据中心架构中,服务器工作负载的防护要求。它为信息安全领导者提供了一种集成的方式,通过使用单一管理控制台和统一安全策略来保护这些工作负载,而不用考虑工作负载运行的位置。

安全技术的发展势必跟随着网络环境和架构的变化而变化,随着2018年云计算大环境发生的各种变化,CWPP技术也产生了很多新的需求和发展方向。如容器化、无服务架构等技术的发展势必导致CWPP需要提供相应的防护支持。又如GDPR、PCI等因素的存在,合规检查和提供合规报告等能力也被加入CWPP产品需求中。

在此,本文总结了一些CWPP在当前云计算大环境中可能的发展趋势和需求:

▶ 对不同工作负载具有不同安全需求实现独立的防护

▶ 多云环境的标准化适配

▶ 特殊云环境(例如加密环境等)的防御适配

▶ 除了IaaS云环境外的其他环境支持,包括容器、无服务计算、原生云等应用支持

▶ 自动化CWPP管理

▶ 合规要求和合规报告支持

▶ 提供数据安全防护

▶ 威胁情报、建议及相应配套措施

▶ 身份认证

从市场规模来看,美国初创公司Illumio可以说是国外微隔离创业公司的代表,从2013年成立至今,5年时间已经成长为融资2.67亿美元的独角兽,充分说明微隔离技术的市场空间。

但是微隔离技术从某种意义上来说,功能太过单一,大部分厂商仅实现了基于策略的访问控制功能,更大的意义在于可视化的流量展示,从安全能力的角度来说还比较弱。现有的一些厂商也在积极地做着能力的扩充,如漏洞管理、攻击链可视化等,但是离用户对其的期待还有差距。因此我们认为现阶段的微隔离技术必须配合其他安全技术才能形成整体上的安全解决方案,以保障云上安全。

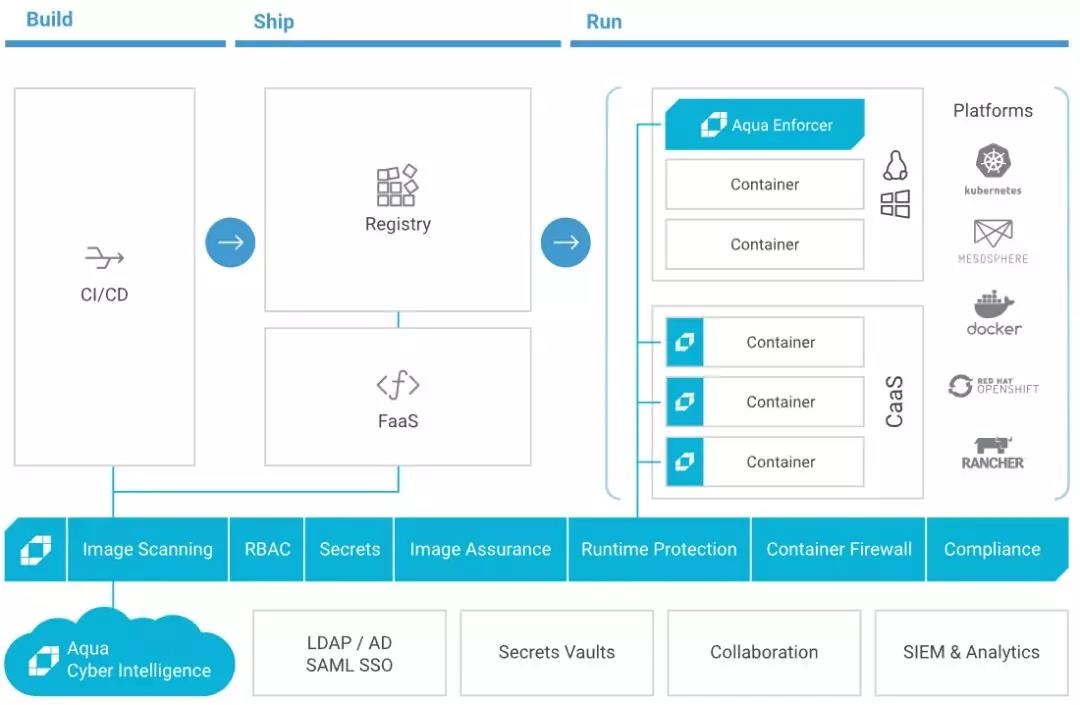

容器安全针对容器环境进行安全防护、测试和控制,广泛意义上的容器安全保护资产和容器内容的可信。容器主要面临的安全威胁包括容器提权、容器漏洞、特权容器、拒绝服务、资源耗尽等,而现有针对容器安全问题业界的手段也主要集中在针对容器安全扫描、提供安全镜像、基于容器行为的异常检测、容器安全编排、基线检查等。

RSA2018创新沙盒决赛厂商StackRox则利用分布式架构对容器场景下的应用数据进行收集和分析,从而阻止攻击,能够做到整个容器生命周期的安全,并解决runtime的问题。

国外类似StackRox专注于容器安全的厂商也越来越多,如Aqua Security则使用额外的区域隔离实现容器到容器的通信安全,又如NeuVector则侧重于容器运行时的安全防护。

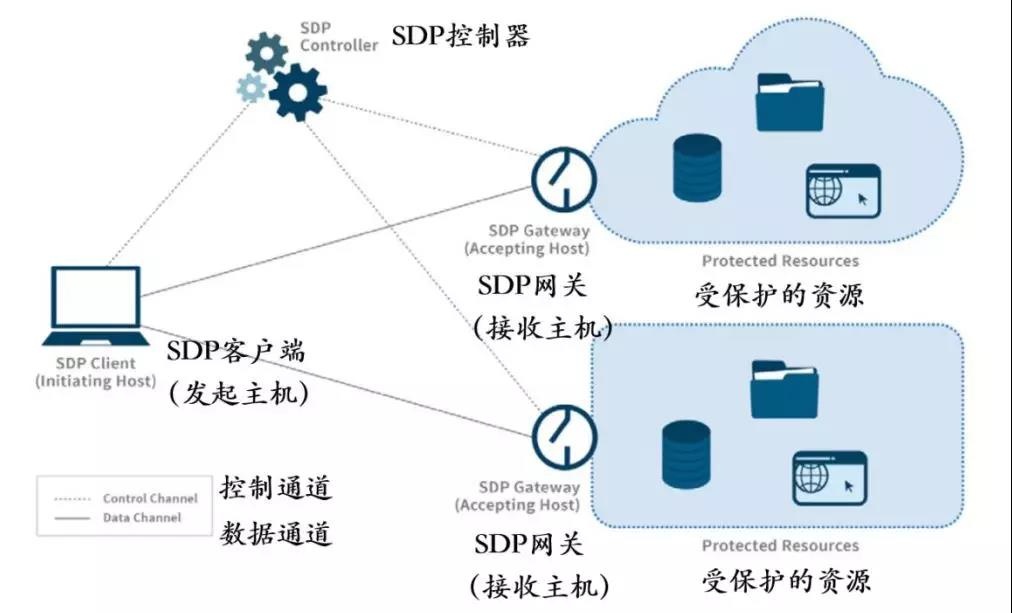

软件定义边界(SDP)是云安全联盟(CSA)2013年提出的云安全架构,定义了安全计算范围内的不同的、网络连接的实体的逻辑集合,CSA还抛出了一个安全实现方法,该方法融合了设备身份验证、基于身份的访问和动态配置连接。

传统的远程访问安全通常由防火墙、VPN等安全设备提供,但是在云计算环境中,各种资源体现出的动态性让传统的身份认证方法无法适用。例如对标传统网络中服务器的虚拟机资源可以在云计算环境中随时漂移,而传统的防火墙和VPN等安全设备难以进行动态的策略配置,并且在云计算环境中IP资源也是浮动且可变的,传统基于IP的身份认证方式也无法适用。因此SDP的身份认证技术要求提供多种身份认证属性(时间、位置等)以此识别用户身份,同时SDP所提供的访问授权可以限制至具体应用,而不是针对整个网络,从而降低了攻击面。

灾难恢复及服务(Disaster Recovery as a Service,DRaaS)是基于云的恢复服务,供应商负责管理虚拟机备份、虚拟机激活和恢复。除此之外,很多服务提供商还提供针对恢复配置的主机服务管理,包括物理和虚拟服务器。

据估计DRaaS在2018年全球市场收入为24亿美元,预计到2022年将达到37亿美元,足以见得其受重视程度。Gartner对DRaaS提供的建议是在设计灾难恢复能力时需要同时兼容Window和Linux系统产品,提供标准化的管理服务以及通过额外服务器和专用存储设备进行基于云的灾难恢复方案。

在2018年,几乎没有全新的云安全技术产生,但是随着用户业务向云计算环境的迁移增速,以及技术成熟度发展的必然规律,云安全热点技术也在不断产生新的热点和趋势。以容器、无服务、云原生为代表的新架构的兴起与成熟,相应的安全技术必然需要对其提供支持。

云计算动态灵活的特性持续要求着各种安全技术与能力需要适应这样的环境,新的身份认证方式、新的授权方式、新的访问控制技术等需求愈加紧迫。与此同时,2018年出现的多个安全事件及安全威胁,以及国内外针对网络安全的相应法律法规出台,要求云中安全必须提高到新的高度以满足当前的网络空间发展形势,安全任重而道远。

京公网安备11010802024551号

京公网安备11010802024551号