CurveBall漏洞危害大 启明星辰有办法

发布时间 2020-02-201月14日,微软发布了2020年第一个补丁集,修复了数十个Windows及Office系统漏洞。其中包含一个用于更新版本Windows系统(包括Windows 10和Windows Server 2016/2019)加密库中的关键漏洞(CVE-2020-0601)。

该漏洞位于Window的加密组件CryptoAPI(Crypt32.dll),可用于绕过签名使用椭圆曲线算法(ECC)的验证过程。在Windows 10及之后的版本中,微软对于椭圆曲线算法加入了自定义生成元的功能,而在Crypt32.dll中没有对此进行验证。

因此,攻击者可以在证书中插入自行构建的特殊生成元,重新生成公钥对应的私钥,从而通过私钥伪造根证书对恶意文件进行签名,使其伪装成来自受信任的合法来源。使用场景包括不限于伪造可执行文件签名、网站SSL证书、邮件签名等。根据金睛安全研究团队分析,漏洞披露后会在互联网上出现了大量基于该漏洞构造的伪造数字签名恶意样本,该漏洞的利用已成为很多攻击特别是APT攻击的“标配”。

处置建议

1、目前微软已经发布了漏洞相应的补丁,Windows 10及之后的版本建议进行相关升级。

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0601

2、部署启明星辰天阗高级持续性威胁检测与管理系统,无需升级即可有效检测对基于该漏洞构造的恶意样本攻击。

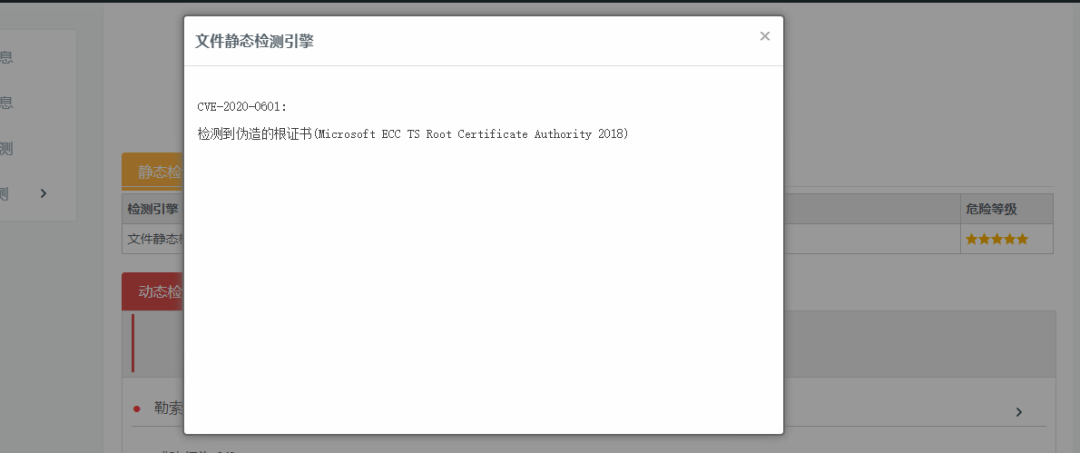

▸ 静态检测可报警该漏洞构造的恶意样本(需要更新添加漏洞编号)

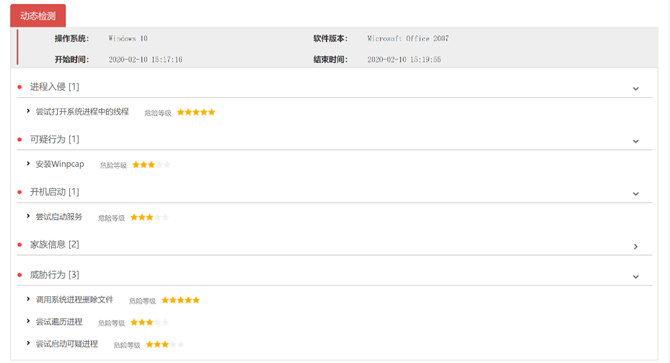

▸ 动态检测由于有一套基于恶意代码行为的综合判定逻辑,可以在不升级的情况下直接“无视”利用该漏洞伪造的数字签名。

使用该漏洞构造远控木马样本报警结果:

使用该漏洞构造的勒索病毒样本报警结果:

启明星辰天阗高级持续性威胁检测与管理系统

一、用户价值

1、 满足针对各种钓鱼、勒索等高级邮件攻击手段进行有效的检测;

2 、满足水坑式Web攻击手段的高级威胁攻击检测;

3、 可有效检测APT组织的定向攻击;

4 、满足等保2.0要求,对未知新型网络攻击、APT攻击的检测。

二、主要场景

部署启明星辰天阗高级持续性威胁检测与管理系统,可检测通过内部邮件或文件进行渗透传播的各类恶意代码攻击,防范常见的APT入侵途径,分析其中的高级攻击行为,可判定各类木马、蠕虫、间谍软件等,深度分析APT攻击中的高级恶意代码。通过网络流量检测已知或未知恶意文件攻击、钓鱼邮件、网站攻击、WEB渗透攻击、已知及未知恶意代码活跃行为、异常访问和通信行为等威胁。

关于金睛安全研究团队

金睛安全研究团队是启明星辰集团专业从事威胁分析的团队。其主要职责是对现有产品产生的安全事件日志、样本数据进行挖掘、分析,并向用户提供专业分析报告。该团队会依据数据产生的威胁情报,对其中采用的各种攻防技术做深入的跟踪和分析,并且给出专业的分析结果、提出专业建议,为用户决策提供帮助。

京公网安备11010802024551号

京公网安备11010802024551号