某网络设备供应商RoonServer权限认证漏洞与命令注入漏洞预警

发布时间 2021-06-112021年5月9日,根据CNCERT物联网威胁情报数据平台的监测线索,启明星辰集团金睛安全研究团队联合CNCERT物联网安全研究团队发现2项零日漏洞的在野利用行为。

经确认,这2项零日漏洞均存在于威联通(QNAP)产品的RoonServer应用中,分别是权限认证漏洞与命令注入漏洞,攻击者可以将这2个漏洞组合起来使用,以达到未授权远程执行任意命令的目的。

我们将相关的漏洞分析、复现报告及时报送给厂商QNAP,目前,QNAP已修复该漏洞,并升级应用软件。

漏洞分析

威联通科技,简称威联通,英语译名暨品牌名称为QNAP,为一间总部位于中国台湾的科技公司。其产品包括网络附加存储设备、视频监控录像设备、网络交换机、无线路由器、无线/有线网卡和视频会议设备等。

漏洞原理

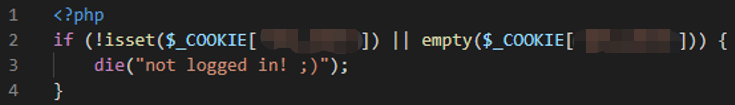

◆权限绕过漏洞(CVE-2021-28810)

由于应用对登录权限的验证存在漏洞,只要某参数存在且其值非空,即可绕过登录验证。攻击者可自行构造特殊的请求进行绕过。

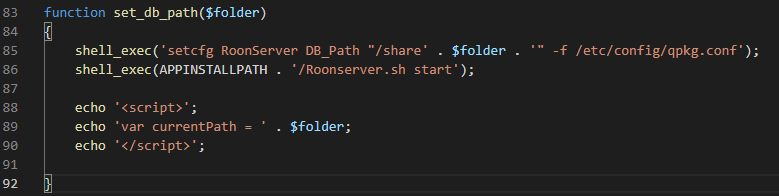

◆命令注入漏洞(CVE-2021-28811)

当url中指定的action为特定值时,应用会接收另一个参数的值,经过简单的去除标签处理后,传入set_db_path函数。跟踪set_db_path函数,可以看到此函数将其参数直接拼接到了shell_exec函数中执行,没有再进行任何过滤。

将上述两个漏洞配合使用,即可造成未授权的任意命令执行。

在野攻击

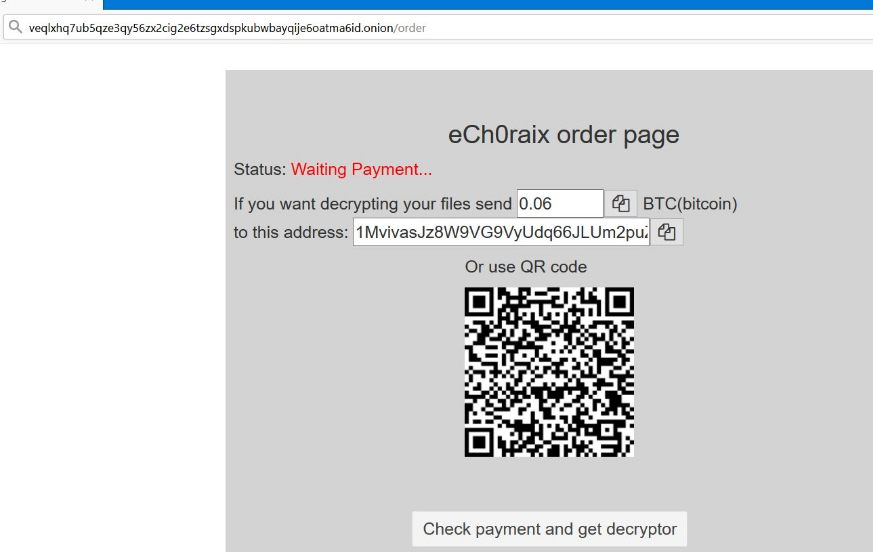

我们分别在5月8日与5月18日捕获到两起利用此漏洞进行的在野攻击。经过分析,确认攻击者尝试植入的载荷为eCh0raix勒索软件。

eCh0raix也被称为QNAPCrypt,最早在2019年出现,是一个基于Go语言、专门针对威联通设备的勒索软件。运行后,会加密设备上存储的文件,加密后扩展名是.encrypt。加密完成后,还会释放一个叫README_FOR_DECRYPT.txt的文本文件,提示受害者通过TOR支付赎金。内容大致如下:

All your data has been locked(crypted).

How to unlock(decrypt) instruction located in this TOR website:

http://veqlxhq7ub5qze3qy56zx2cig2e6tzsgxdspkubwbayqije6oatma6id.onion/order/xxx

Use TOR browser for access .onion websites.

其中XXX是hash,用来标志唯一的受害者,TOR支付赎金的页面如下:

受影响固件版本

QNAP RoonServer 2021-02-01及之前版本。

漏洞发现时间轴

▸ 2021年5月9日,我们发现了黑客利用威联通设备0Day漏洞传播勒索软件eCh0raix的攻击行为。

▸ 2021年5月12日,我们向厂商(QNAP)的安全团队报送了详细的漏洞分析、复现报告,以帮助他们修复产品。

▸ 2021年5月14日,厂商确认漏洞存在,将漏洞应用从app center下架,并开始着手修复。

▸ 2021年6月04日,厂商修复完成,QNAP官方重新在app center发布修复后的应用。

▸ 2021年6月08日,更新并确认CVE编号。

解决方案

升级Roon Server到最新版本,具体请关注QNAP官方关于此漏洞的修复方案。

https://www.qnap.com.cn/zh-cn/security-advisory/qsa-21-17

(注:本报告由CNCERT物联网安全研究团队与启明星辰集团金睛安全研究团队共同发布。)

京公网安备11010802024551号

京公网安备11010802024551号