Adobe发布补丁修复多款产品漏洞:Kaspersky发布应急响应事件报告

发布时间 2021-09-17Adobe发布星期二补丁,修复多款产品中的59个漏洞

Adobe发布星期二安全更新,修复了Adobe Acrobat Reader、XMP Toolkit SDK和Photoshop等产品中的59个漏洞。此次修复的较为严重的是Photoshop中缓冲区溢出导致的任意代码执行漏洞(CVE-2021-40709)、Framemaker中的任意代码执行漏洞(CVE-2021-39830、CVE-2021-39829和CVE-2021-39831)以及InDesign中的任意代码执行漏洞(CVE-2021-39820)等。

原文链接:

https://threatpost.com/adobe-bugs-acrobat-experience-manager/169467/

HP OMEN Gaming Hub中提权漏洞影响数百万计算机

SentinelLabs于9月14日披露了HP OMEN Gaming Hub中的提权漏洞,可能影响数百万台计算机。该漏洞追踪为CVE-2021-3437,CVSS评分为7.8,已于2021年2月17日报告给惠普,该公司在7月27日发布了安全更新。该漏洞源于对OpenLibSys开发的WinRing0.sys中漏洞代码的重用,攻击者可利用其禁用安全产品、覆盖系统组件、破坏操作系统或执行其它恶意操作。

原文链接:

https://www.sentinelone.com/labs/cve-2021-3437-hp-omen-gaming-hub-privilege-escalation-bug-hits-millions-of-gaming-devices/

Zloader回归,主要针对德国和澳大利亚的金融行业

研究人员发现Zloader新一轮的攻击活动,主要针对德国和澳大利亚的金融行业。ZLoader于2016年首次被发现,是一种典型的银行木马,可用来窃取cookie、密码和任何敏感信息。此次攻击采用了更高级的隐蔽技术,其第一阶段的dropper已从恶意文档更改为隐蔽的、已签名的MSI payload。此外,它还可以禁用目标计算机上的Microsoft Defender Antivirus来绕过检测。

原文链接:

https://www.bleepingcomputer.com/news/security/new-zloader-attacks-disable-windows-defender-to-evade-detection/

客户服务公司TTEC遭到Ragnar Locker勒索攻击

9月14日,美国的客户服务公司TTEC通知员工其遭到了可能是来自Ragnar Locker的勒索攻击。攻击发生在9月12日,该公司在通知中提醒员工不要打开Windows开始菜单中突然出现的名为“!RA!G!N!A!R!”的文件。TTEC表示此次攻击导致大部分员工都无法正常工作,其在努力恢复受影响系统,目前尚未发现客户数据泄露的情况。

原文链接:

https://krebsonsecurity.com/2021/09/customer-care-giant-ttec-hit-by-ransomware/

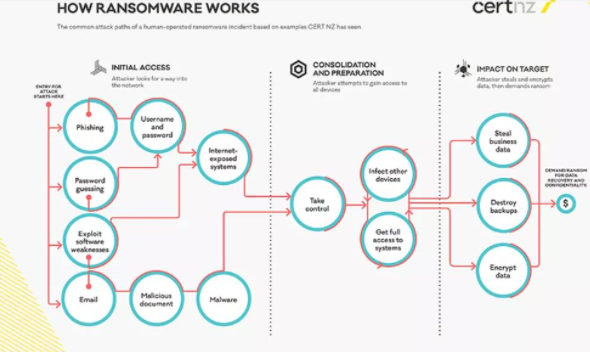

新西兰CERT NZ发布针对企业的勒索软件保护指南

新西兰计算机应急响应小组(CERT NZ)于9月14日发布了针对企业的勒索软件保护指南。该指南利用2张图表,概述了不同的勒索软件攻击的途径,并说明了相关安全控制措施可以在哪些方面发挥作用来抵御攻击。此外,CERT NZ不建议组织支付赎金,因为这不能保证文件会被退回,并且可能使受害者成为进一步攻击的目标。

原文链接:

https://us-cert.cisa.gov/ncas/current-activity/2021/09/14/cert-nz-releases-ransomware-protection-guide-businesses

Kaspersky发布2020年应急响应事件的分析报告

Kaspersky在9月13日发布了有关2020年应急响应事件的分析报告。报告分析了Kaspersky在2020年开展的事件调查服务,并从启动事件响应的原因、攻击者如何进入目标网络、利用的工具和漏洞以及攻击持续时间这4个方面对其进行了分析。报告指出,大多数应急响应事件来自俄罗斯和独联体(27.8%)、欧盟(24.7%)和中东(22.7%)地区;其中,工业行业受到的影响最大(22%),其次是政府机构(19%)。

原文链接:

https://securelist.com/incident-response-analyst-report-2020/104080/

京公网安备11010802024551号

京公网安备11010802024551号