信息安全周报-2020年第08周

发布时间 2020-02-24> 本周安全态势综述

2020年02月17日至23日共收录安全漏洞51个,值得关注的是B&R Industrial Automation Automation Studio SNMP服务授权漏洞; Apache Tomcat AJPconnector文件包含漏洞;Adobe Media Encoder越界写代码执行漏洞;Cisco Enterprise NFV Infrastructure Software升级组件验证漏洞;Ansible pipe lookup插件任意命令执行漏洞。

本周值得关注的网络安全事件是中国人民银行发布2020版《网上银行系统信息安全通用规范》;Apache Tomcat文件包含漏洞(CVE-2020-1938);安全研究人员披露微软多个子域名被劫持问题;美国天然气管道运营商遭到勒索软件攻击;伊朗黑客利用VPN软件漏洞攻击全球的企业和政府机构。

根据以上综述,本周安全威胁为中。

>重要安全漏洞列表

1. B&R Industrial Automation Automation Studio SNMP服务授权漏洞

B&R Industrial Automation Automation Studio SNMP服务存在安全漏洞,允许远程攻击者可以利用漏洞提交特殊的请求,可修改服务配置。

https://www.us-cert.gov/ics/advisories/icsa-20-051-01

2. Apache Tomcat AJPconnector文件包含漏洞

Apache Tomcat AJPconnector存在实现缺陷导致相关参数可控,允许远程攻击者可以利用漏洞提交特殊的请求,可读取系统文件或执行任意代码。

https://mp.weixin.qq.com/s/qIG_z9imxdLUobviSv7knw

3. Adobe Media Encoder越界写代码执行漏洞

Adobe Media Encoder处理文件存在缓冲区溢出漏洞,允许远程攻击者可以利用漏洞提交特殊的文件请求,诱使用于解析,可使应用程序崩溃或执行任意代码。

https://helpx.adobe.com/security/products/media-encoder/apsb20-10.html

4. Cisco Enterprise NFV Infrastructure Software升级组件验证漏洞

Cisco Enterprise NFV Infrastructure Software升级组件存在安全漏洞,允许远程攻击者可以利用漏洞提交特殊的请求,升级恶意固件,执行任意代码。

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-nfvis-codex-shs4NhvS

5. Ansible pipe lookup插件任意命令执行漏洞

Ansible pipe lookup插件subprocess.Popen()存在安全漏洞,允许远程攻击者可以利用漏洞提交特殊的请求,可执行任意命令。

https://access.redhat.com/security/cve/cve-2020-1734

> 重要安全事件综述

1、中国人民银行发布2020版《网上银行系统信息安全通用规范》

中国人民银行下发《关于<网上银行系统信息安全通用规范>行业标准的通知》(银发[2020]35号),发布新版《网上银行系统信息安全通用规范》(JR/T 0068-2020),该版本是2012版规范(JR/T 0068-2012)的替换修订版本。新版规范有三个重点修订内容:1、针对新技术出现和应用提出了新的安全要求(例如增加了虚拟化、云计算安全相关要求,增加国密SM系列算法相关的安全要求,增加对安全单元和移动终端支付可信环境相关要求);2、就新的业务和监管要求进行了补充和明确(例如增加了条码支付、交易安全锁和Ⅱ、Ⅲ类账户的相关要求);3、重新梳理并提升关于业务连续性与灾难恢复、安全事件与应急响应的安全要求。

原文链接:

https://www.cebnet.com.cn/20200219/102639904.html

2、Apache Tomcat文件包含漏洞(CVE-2020-1938)

Apache Tomcat服务器存在文件包含漏洞(CVE-2020-1938),攻击者可利用该漏洞读取或包含Tomcat上所有webapp目录下的任意文件,如:webapp配置文件或源代码等。该漏洞与Tomcat AJP协议有关,Tomcat AJP Connector默认配置下即为开启状态,并且监听端口8009。该漏洞影响了Tomcat 6/7/8/9全版本,Apache官方已发布9.0.31、8.5.51及7.0.100版本针对此漏洞进行修复,建议用户下载使用。由于Tomcat 6已经停止维护,建议用户升级到最新受支持的Tomcat版本以免遭受攻击。

原文链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2020-10487

3、安全研究人员披露微软多个子域名被劫持问题

NIC.gp安全研究员Michel Gaschet指出微软存在多个子域名劫持问题,这些子域名可能被劫持和用于攻击用户、员工或显示垃圾内容。在过去三年中,Gaschet一直在向微软报告带有错误配置的DNS记录的子域名,例如2017年他报告了21个易被劫持的msn.com子域名,2019年他又报告了142个配置错误的microsoft.com子域名,但微软仅修复了其中5%到10%的子域名。Gaschet还指出他至少在4个合法的微软子域中发现了印度尼西亚扑克赌场的广告,包括portal.ds.microsoft.com、perfect10.microsoft.com、ies.global.microsoft.com和blog-ambassadors.microsoft.com。

原文链接:

https://www.zdnet.com/article/microsoft-has-a-subdomain-hijacking-problem/

4、美国天然气管道运营商遭到勒索软件攻击

根据美国国土安全部网络安全和基础设施安全局(DHS CISA)发布的通报,一家未具名的美国天然气压缩工厂遭勒索软件攻击,导致运营中断了两天的时间。CISA表示攻击者首先利用钓鱼链接获得了对该组织IT网络的访问,然后转向其OT网络并部署了商用勒索软件。该软件同时在IT和OT网络上对公司的数据进行加密,以最大程度地破坏企业,然后才要求支付赎金。该勒索软件并未影响任何PLC,但人类操作员无法汇总和读取相关工业过程中的数据,例如HMI、数据历史记录和轮询服务器,从而导致员工无法掌握管道设施的运行情况。管道运营商实施了“有计划的、受控的关闭”措施,以预防并避免任何事件的发生。CISA表示运营中断持续了约两天,然后恢复了正常运作。CISA没有透露勒索软件的名称。

原文链接:

https://www.zdnet.com/article/dhs-says-ransomware-hit-us-gas-pipeline-operator/

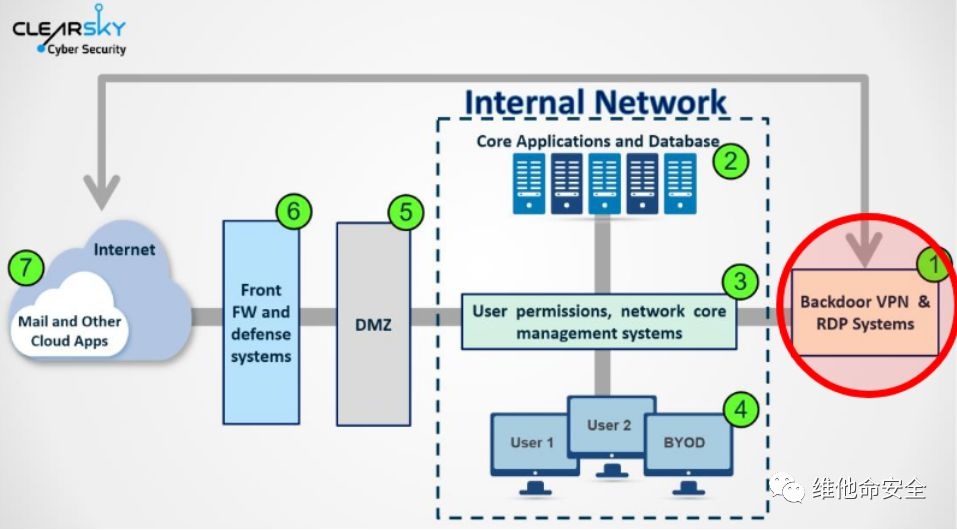

5、伊朗黑客利用VPN软件漏洞攻击全球的企业和政府机构

根据安全厂商ClearSky的一份报告,伊朗黑客一直在利用VPN软件中的漏洞在世界各地的公司中植入后门,其目标涵盖IT、电信、石油和天然气、航空、安全领域的公司和政府机构。伊朗黑客已将Pulse Secure、Fortinet、Palo Alto Networks和Citrix的VPN定位为入侵大型公司的工具,其利用的漏洞包括Pulse Secure VPN(CVE-2019-11510)、Fortinet FortiOS VPN(CVE-2018-13379)、Palo Alto Networks VPN(CVE-2019-1579)以及Citrix VPN(CVE-2019-19781)等。对这些系统的攻击始于去年夏天,但到2020年这种攻击仍在继续。ClearSky报告强调,对全球VPN服务器的攻击似乎是至少三个伊朗黑客组织的工作,包括APT33、APT34和APT39。

原文链接:

https://www.zdnet.com/article/iranian-hackers-have-been-hacking-vpn-servers-to-plant-backdoors-in-companies-around-the-world/

京公网安备11010802024551号

京公网安备11010802024551号