信息安全周报-2020年第09周

发布时间 2020-03-03> 本周安全态势综述

2020年02月24日至3月01日共收录安全漏洞54个,值得关注的是Google Chrome V8类型混淆漏洞; Moxa PT-7528 WEB服务器缓冲区溢出漏洞;Cisco NX-OS Software CDP协议任意代码执行漏洞;Red Hat Undertow文件上传代码执行漏洞;Tonnet TAT-76默认密码身份验证绕过漏洞。

本周值得关注的网络安全事件是联想、惠普及戴尔外围设备受未签名固件漏洞影响,4G LTE新漏洞允许攻击者注册付费的订阅或网站服务,博通Wi-Fi芯片KrØØk加密漏洞,影响超过十亿台设备,Exchange Server远程代码执行漏洞(CVE-2020-0688),欧洲网络与信息安全局发布医院网络安全采购指南。

根据以上综述,本周安全威胁为中。

>重要安全漏洞列表

1. Google Chrome V8类型混淆漏洞

Google Chrome V8存在类型混淆漏洞,允许远程攻击者可以利用漏洞提交特殊的WEB页请求,诱使用户解析,使应用程序崩溃或可以应用程序上下文执行任意代码。

https://chromereleases.googleblog.com/2020/02/stable-channel-update-for-desktop_24.html

2. Moxa PT-7528 WEB服务器缓冲区溢出漏洞

Moxa PT-7528 WEB服务器存在缓冲区溢出漏洞,允许远程攻击者可以利用漏洞提交特殊的请求,可使应用程序崩溃或执行任意代码。

https://www.us-cert.gov/ics/advisories/icsa-20-056-03

3. Cisco NX-OS Software CDP协议任意代码执行漏洞

Cisco NX-OS Software CDP协议处理存在安全漏洞,允许远程攻击者可以利用漏洞提交特殊的请求,可以ROOT权限执行任意代码。

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20200226-fxos-nxos-cdp

4. Red Hat Undertow文件上传代码执行漏洞

Red Hat Undertow存在AJP文件读取和包含漏洞,允许远程攻击者可以利用漏洞提交特殊的请求,可执行任意代码。

https://access.redhat.com/security/cve/cve-2020-1745

5. Tonnet TAT-76默认密码身份验证绕过漏洞

Tonnet TAT-76 DVR固件包含有错误配置的身份验证机制,允许远程攻击者可以利用漏洞获取默认密码,提交特殊的请求,可未授权访问。

https://tvn.twcert.org.tw/taiwanvn/TVN-201910003

> 重要安全事件综述

1、联想、惠普及戴尔外围设备受未签名固件漏洞影响

根据Eclypsium的研究,Wi-Fi适配器、USB集线器、触控板和摄像头中的未签名固件漏洞可能使数百万外围设备面临网络攻击的风险。受影响的产品包括联想笔记本电脑中的TouchPad和TrackPoint固件、惠普笔记本电脑中的HP Wide Vision FHD摄像头固件以及戴尔XPS笔记本电脑中的Wi-Fi适配器等。由于这些产品在进行固件更新时缺乏适当的代码签名验证和身份验证,攻击者可能通过恶意固件更新来执行信息泄露、远程代码执行、拒绝服务等攻击。

原文链接:

https://threatpost.com/lenovo-hp-dell-peripherals-unpatched-firmware/152936/

2、4G LTE新漏洞允许攻击者注册付费的订阅或网站服务

波鸿鲁尔大学的一项新研究表明,4G移动通信标准中的一个漏洞可能使攻击者假冒用户来注册订阅或付费网站服务。这项攻击技术被称为IMP4GT,研究人员称其影响了所有的LTE通信设备,这包括“几乎所有的”智能手机、平板电脑和部分IoT设备。IMP4GT的关键要素是利用软件定义的无线电来拦截和欺骗移动设备与基站之间的通信信道。虽然数据包在手机和基站之间以加密方式传输,但由于缺乏完整性保护,可以通过修改数据包来触发错误。

原文链接:

https://www.zdnet.com/article/lte-security-flaw-can-be-abused-to-take-out-subscriptions-at-your-expense/?&web_view=true

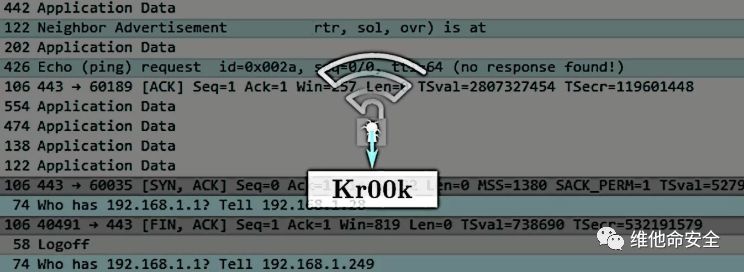

3、博通Wi-Fi芯片KrØØk加密漏洞,影响超过十亿台设备

ESET研究人员在Broadcom(博通)和Cypress的Wi-Fi芯片中发现新漏洞KrØØk,该漏洞(CVE-2019-15126)可导致易受攻击的设备使用全零加密密钥来加密用户的部分通信信息。在成功的攻击中,攻击者可以解密由易受攻击的设备传输的某些无线网络数据包。该漏洞影响的设备包括亚马逊(Echo、Kindle)、苹果(iPhone、iPad、MacBook)、谷歌(Nexus)、三星(Galaxy)、树莓派(Pi 3)、小米(RedMi)的某些客户端设备以及华硕和华为的某些AP和路由器设备,保守估计有超过十亿设备受影响。Cypress已经向供应商发布了固件修复程序,用户可通过其设备制造商获取相应更新。研究人员没有在高通、Realtek、Ralink和Mediatek的WiFi芯片中发现该漏洞。

原文链接:

https://www.welivesecurity.com/2020/02/26/krook-serious-vulnerability-affected-encryption-billion-wifi-devices/

4、Exchange Server远程代码执行漏洞(CVE-2020-0688)

ZDI披露微软Exchange Server中远程代码执行漏洞(CVE-2020-0688)的技术细节。微软最初称该漏洞是由内存损坏导致的,但后来将描述修正为该漏洞是由Exchange Server在安装时未能正确创建唯一的加密密钥导致的。该漏洞存在于Exchange控制面板(ECP)组件中,由于使用了静态密钥,经过身份验证的攻击者可以诱使服务器反序列化恶意制作的ViewState数据,从而在服务器上ECP应用(SYSTEM权限)的上下文中执行任意.NET代码。

原文链接:

https://www.zerodayinitiative.com/blog/2020/2/24/cve-2020-0688-remote-code-execution-on-microsoft-exchange-server-through-fixed-cryptographic-keys

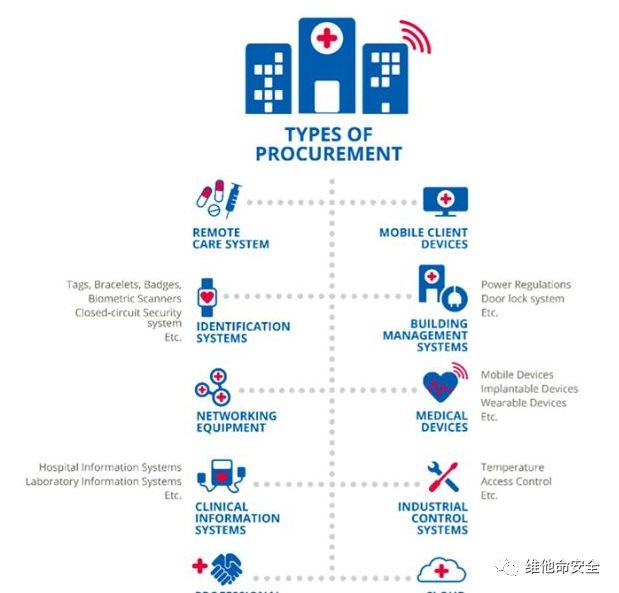

5、欧洲网络与信息安全局发布医院网络安全采购指南

欧洲网络与信息安全局(ENISA)发布医院网络安全采购指南。该指南旨在帮助医院在采购新资产时满足信息安全方面的要求,提供了将网络安全作为医院采购过程中一项规定的良好实践和建议,并且介绍了医院资产集合以及与之相关的最突出网络安全威胁。该报告主要针对在医院担任技术职务的医疗保健专业人员(CIO,CISO,CTO,IT团队以及医疗保健组织中的采购人员),并且可以为医疗设备制造商提供参考。

原文链接:

https://www.helpnetsecurity.com/2020/02/25/cybersecurity-procurement-hospitals/

京公网安备11010802024551号

京公网安备11010802024551号