信息安全周报-2021年第14周

发布时间 2021-04-06> 本周安全态势综述

2021年03月29日至04月04日共收录安全漏洞56个,值得关注的是Microsoft Azure Sphere未签名代码执行漏洞;SAP Solution Manager User-Experience Monitoring授权检查缺失漏洞;Adobe Creative Cloud Desktop Application任意文件写入漏洞;F5 BIG-IP Advanced WAF/ASM缓冲区溢出漏洞;Schneider Electric Interactive Graphical SCADA System CGF文件解析内存破坏代码执行漏洞。

本周值得关注的网络安全事件是NPM库Netmask组件存在漏洞,可影响数万个应用程序;英国公司FatFace感染Conti,超过200GB数据泄露;PHP官方Git存储库遭到供应链攻击,代码库已被篡改;针对印度的APT组织RedEcho已关闭其使用的基础设施;VMware修复vRealize Operations中的SSRF等多个漏洞。

根据以上综述,本周安全威胁为中。

> 重要安全漏洞列表

1.Microsoft Azure Sphere未签名代码执行漏洞

Microsoft Azure Sphere存在安全漏洞,允许远程攻击者利用漏洞提交特殊的请求,可使服务程序崩溃或者以应用程序上下文执行任意代码。

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-27080

2.SAP Solution Manager User-Experience Monitoring授权检查缺失漏洞

SAP Solution Manager User-Experience Monitoring存在授权检查确实漏洞,允许远程攻击者利用漏洞提交特殊的请求,可未授权控制系统。

https://wiki.scn.sap.com/wiki/pages/viewpage.action?pageId=571343107

3.Adobe Creative Cloud Desktop Application任意文件写入漏洞

Adobe Creative Cloud Desktop Application存在任意文件写入漏洞,允许远程攻击者可以利用漏洞提交特殊的请求,可以应用程序上下文执行任意命令。

https://helpx.adobe.com/security/products/creative-cloud/apsb21-18.html

4.F5 BIG-IP Advanced WAF/ASM缓冲区溢出漏洞

F5 BIG-IP Advanced WAF/ASM处理恶意HTTP响应存在缓冲区溢出漏洞,允许远程攻击者可以利用漏洞提交特殊的请求,可使应用程序崩溃或以应用程序上下文执行任意代码。

https://www.auscert.org.au/bulletins/ESB-2021.0872

5.Schneider Electric Interactive Graphical SCADA System CGF文件解析内存破坏代码执行漏洞

Schneider Electric Interactive Graphical SCADA System CGF文件解析存在内存破坏漏洞,允许远程攻击者利用漏洞提交特殊的文件请求,诱使用户解析,可使应用程序崩溃或者以应用程序上下文执行任意代码。

https://us-cert.cisa.gov/ics/advisories/icsa-21-070-01

> 重要安全事件综述

1、NPM库Netmask组件存在漏洞,可影响数万个应用程序

该组件每周下载量超过300万次,截至现在累计下载量已超过2.38亿次,约有27.8万个GitHub存储库依赖于netmask。该漏洞被追踪为CVE-2021-28918,十进制IPv4地址包含前导零时,网络掩码处理混合格式IP地址的方式。攻击者可以通过影响应用程序解析的IP地址,则该漏洞可能会引起各种漏洞,例如导致服务器端请求伪造(SSRF)和到远程文件包含(RFI)。目前,该漏洞已被修复。

原文链接:

https://www.bleepingcomputer.com/news/security/critical-netmask-networking-bug-impacts-thousands-of-applications/

2、英国公司FatFace感染Conti,超过200GB数据泄露

英国服装公司FatFace遭到Conti勒索软件攻击,超过200GB数据泄露。攻击发生在2021年1月17日,攻击者访问了FatFace的网络和系统,并勒索850万美元,最终经谈判赎金确定为200万美元。此次泄露的客户信息包括姓名、电子邮件地址、邮寄地址和部分信用卡信息(最后四位数字和有效期)。此外,该公司在数据泄露通知邮件中要求其收件人务必对此邮件及其中包含的信息严格保密,以此试图掩盖数据泄露的事实,此事件在网上引起轩然大波。

原文链接:

https://www.bleepingcomputer.com/news/security/fatface-sends-controversial-data-breach-email-after-ransomware-attack/

3、PHP官方Git存储库遭到供应链攻击,代码库已被篡改

上周日,维护人员Rasmus Lerdorf发现黑客攻击了服务器git.php.net,并在该服务器的自托管php-src存储库中上传了2个未经授权的更新包,其中的源代码被插入了秘密后门代码。此外,这些恶意代码是以PHP创建者Rasmus Lerdorf的名义提交的。研究人员推测此次是名为依赖混淆(dependency confusion)的新型供应链攻击方式,它利用了一个可能包含来自私有和公共来源的混合依赖库的软件。作为预防措施,PHP维护人员已决定将官方PHP源代码存储库迁移到GitHub。

原文链接:

https://www.bleepingcomputer.com/news/security/phps-git-server-hacked-to-add-backdoors-to-php-source-code/

4、针对印度的APT组织RedEcho已关闭其使用的基础设施

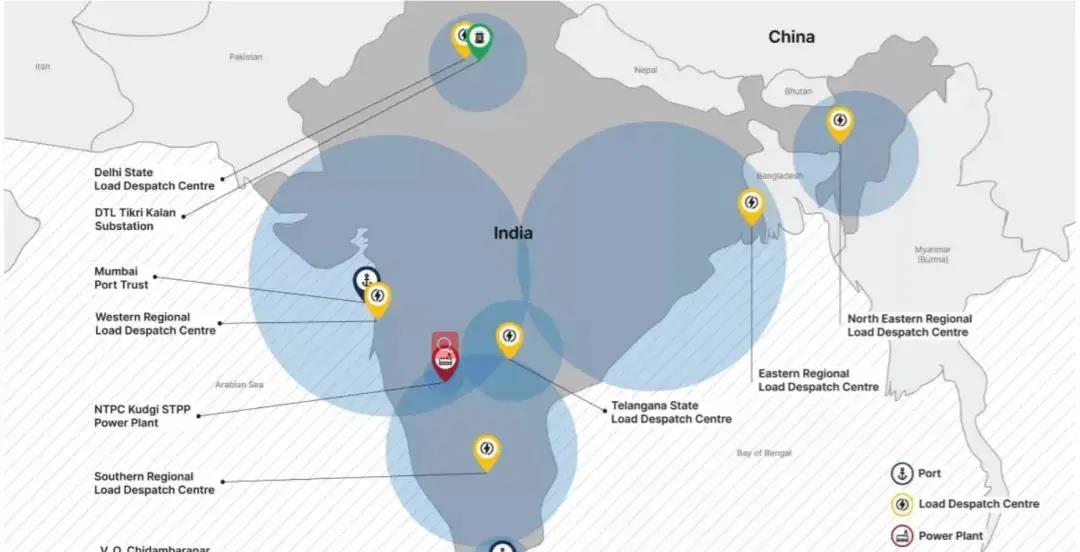

APT组织RedEcho在2月底被研究人员披露后,已关闭其使用的基础设施。Recorded Future的安全人员于2月发现了该APT组织,称该团伙自2020年初攻击了印度的至少10个电力部门,还将目标对准了高压输电变电站和燃煤火力发电厂。在该发现发布几周后,RedEcho已经关闭了部分用于控制安装在目标网络中的ShadowPad后门的基础设施。研究人员推测,该APT组织在被发现后可能将其C2转移到了其他地方。

原文链接:

https://securityaffairs.co/wordpress/116094/apt/redecho-apt-c2-shutdown.html

5、VMware修复vRealize Operations中的SSRF等多个漏洞

VMware发布安全更新,以修复VMware vRealize Operations中的多个漏洞。此次修复的最为严重的漏洞是vRealize Operations Manager API中的服务器端请求伪造漏洞(CVE-2021-21975),CVSSv3评分为8.6,远程未经身份验证的攻击者无需与用户交互即可利用此漏洞来窃取管理凭据。此外,还修复了任意文件写入漏洞(CVE-2021-21983),CVSSv3评分为7.2,攻击者可利用其在底层光子操作系统的任意位置写入文件。

原文链接:

https://securityaffairs.co/wordpress/116145/security/vmware-vrealize-operations-ssrf-flaw.html

京公网安备11010802024551号

京公网安备11010802024551号