【漏洞警告】weblogic反序列化漏洞再度来袭

发布时间 2018-04-18对于使用中间件开发的用户来说,Weblogic已经算是个明星了,而weblogic框架中使用的序列化和反序列化技术又将它推到了高危产品的风口浪尖,成为黑客、恶意攻击者、非法挖矿者的利器,2018年4月18日凌晨,又一枚编号为CVE-2018-2628的weblogic漏洞被爆出。 以下为对该漏洞的报道:

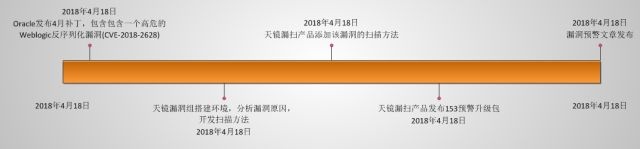

漏洞响应时间轴

受影响环境简介

WebLogic是美国Oracle公司出品的一个application server,确切的说是一个基于JAVAEE架构的中间件,WebLogic是用于开发、集成、部署和管理大型分布式Web应用、网络应用和数据库应用的Java应用服务器。将Java的动态功能和Java Enterprise标准的安全性引入大型网络应用的开发、集成、部署和管理之中。

漏洞描述

Oracle WebLogic Server的 WLS核心组件中存在安全漏洞。远程攻击者可借助发送到TCP 7001端口的T3协议流量中特制的序列化Java对象,利用该漏洞执行任意命令。

影响版本:

Weblogic 10.3.6.0

Weblogic 12.1.3.0

Weblogic 12.2.1.2

Weblogic 12.2.1.3

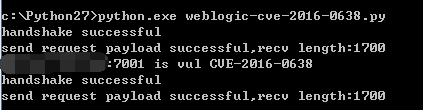

漏洞复现

构建POC,对目标机器发送检测数据,验证结果如下:

漏洞触发过程

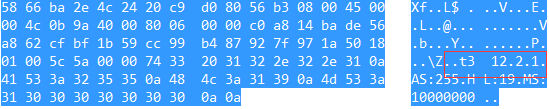

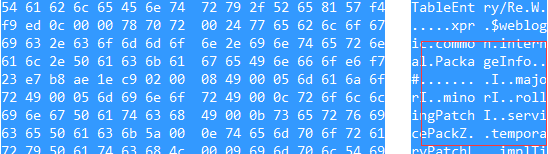

第一步:应用T3协议与目标机器建立连接:

第二步:发送构造的请求数据:

第三步:根据判断目标机器返回的数据来确定是否存在漏洞。

产品解决方案

启明星辰天镜脆弱性扫描和管理系统第一时间添加了针对该漏洞的检测方法,请及时升级到升级至607000152-607000153升级包,对该漏洞进行扫描。

升级包下载链接:

http://www.venustech.com.cn/DownFile/575/

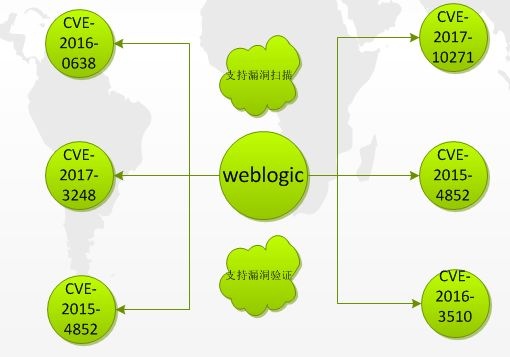

关联漏洞支持情况

关于我们

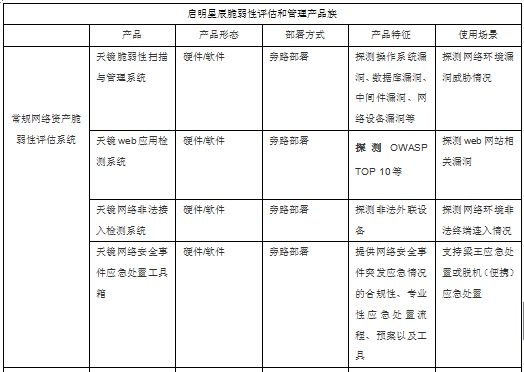

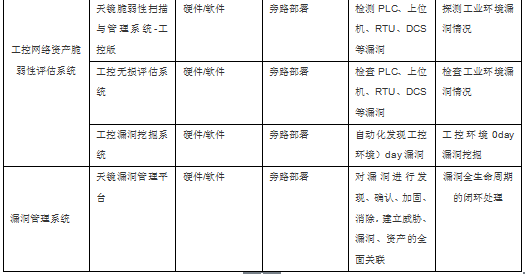

启明星辰漏扫产品中心聚焦于网络资产及服务的安全评估、检测和修复;研发了针对安全风险各个阶段的安全产品及服务;产品包括:天镜脆弱性扫描与管理系统、天镜web应用检测系统、天镜脆弱性扫描与管理系统-工控专用版、工控无损评估系统、漏洞修复管理系统、漏洞管理系统、工控漏洞挖掘系统;安全服务包括:网站监控服务、应急工具箱服务。

京公网安备11010802024551号

京公网安备11010802024551号